BUUCTF_Misc WP

1.签到

flag{buu_ctf}

2.金三胖

逐帧分析

3.你竟然赶我走

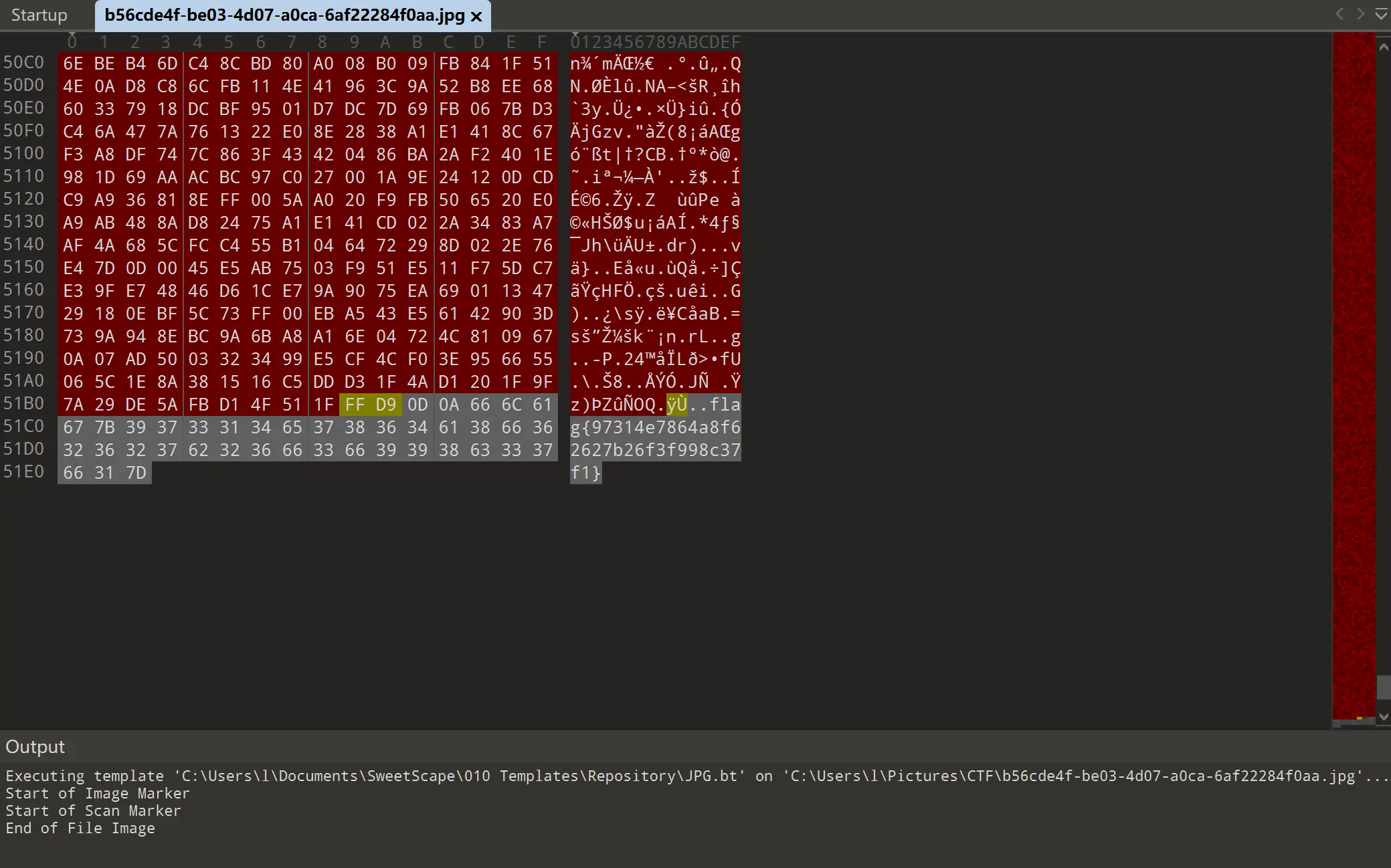

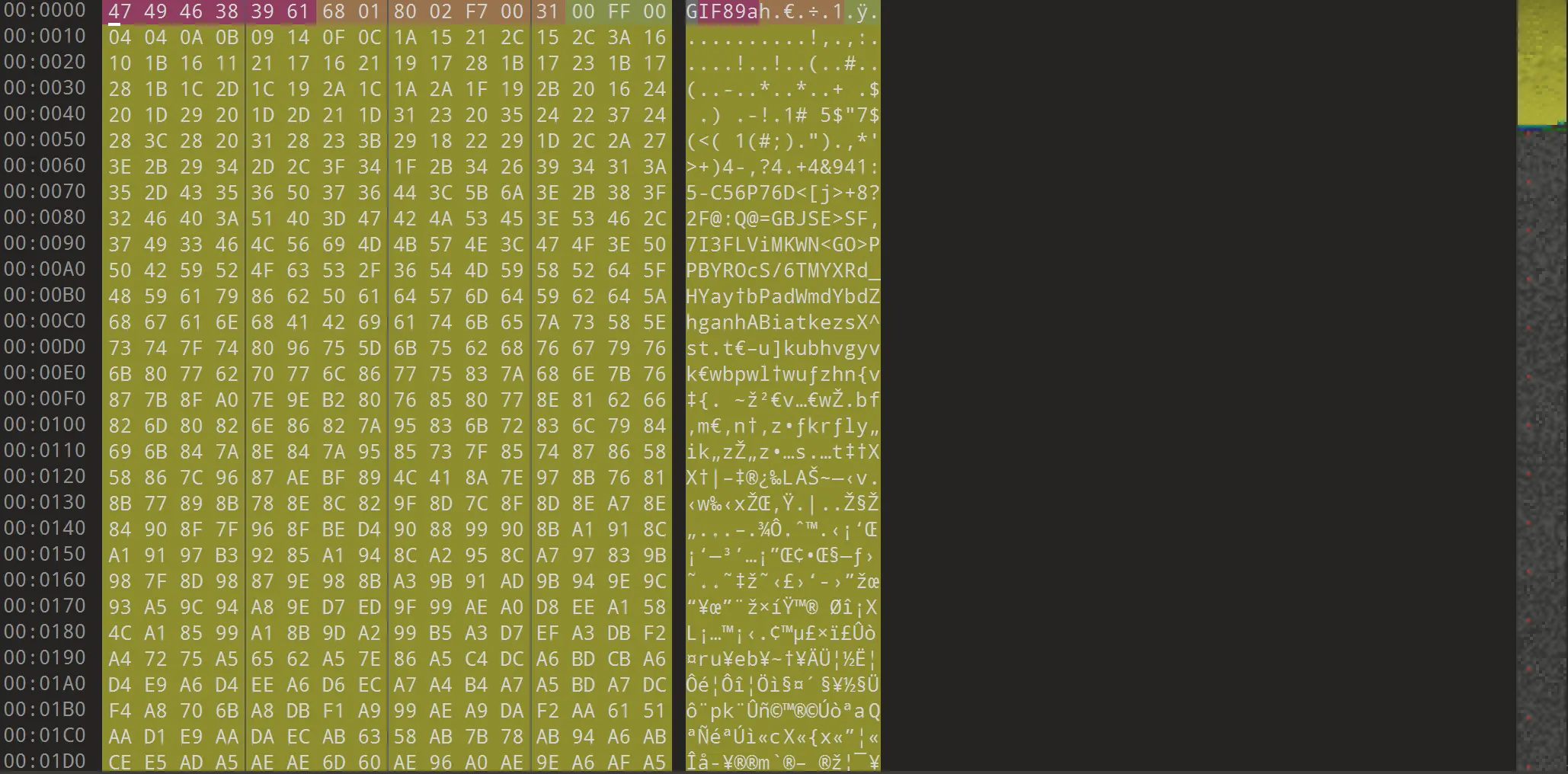

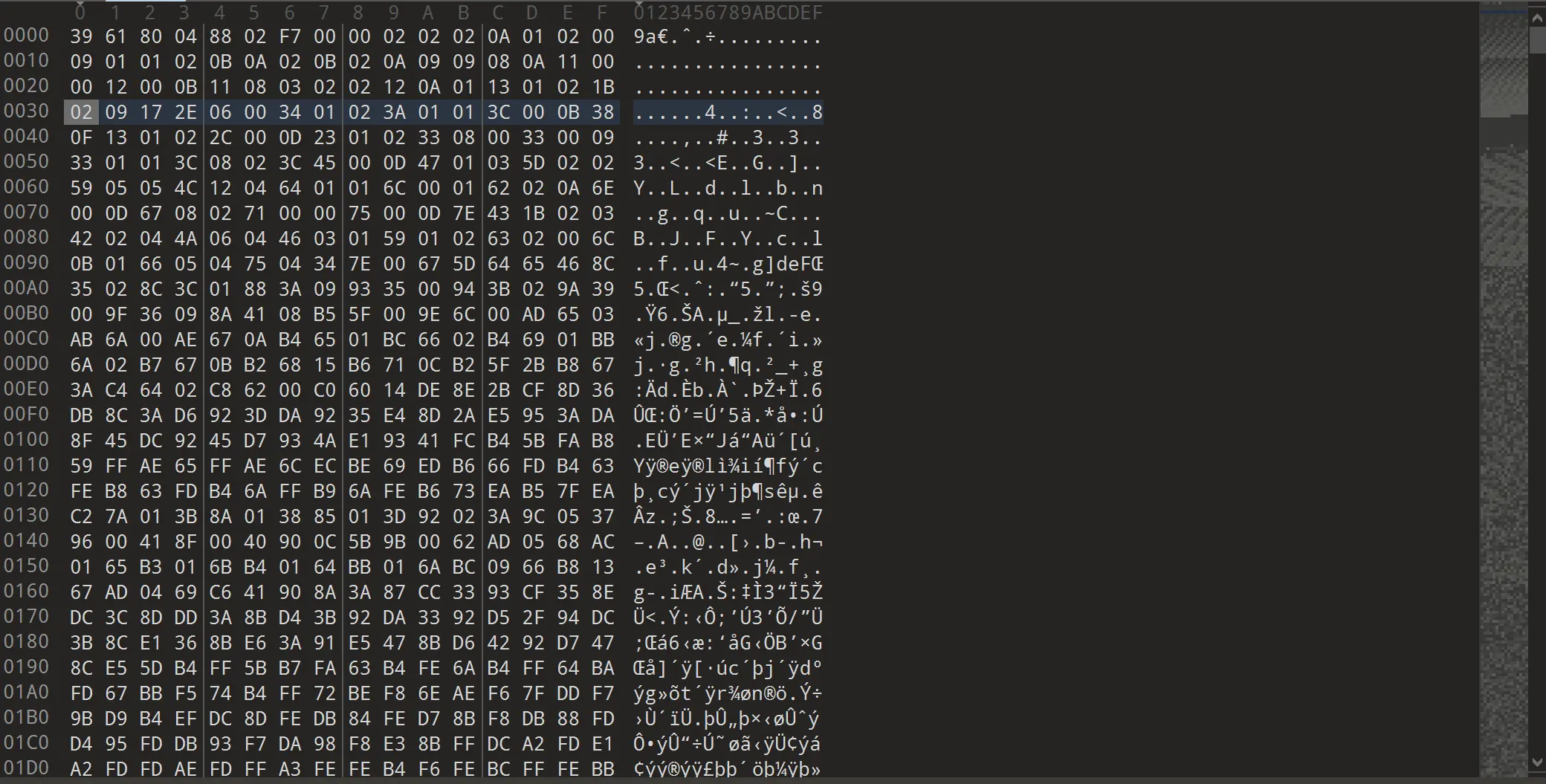

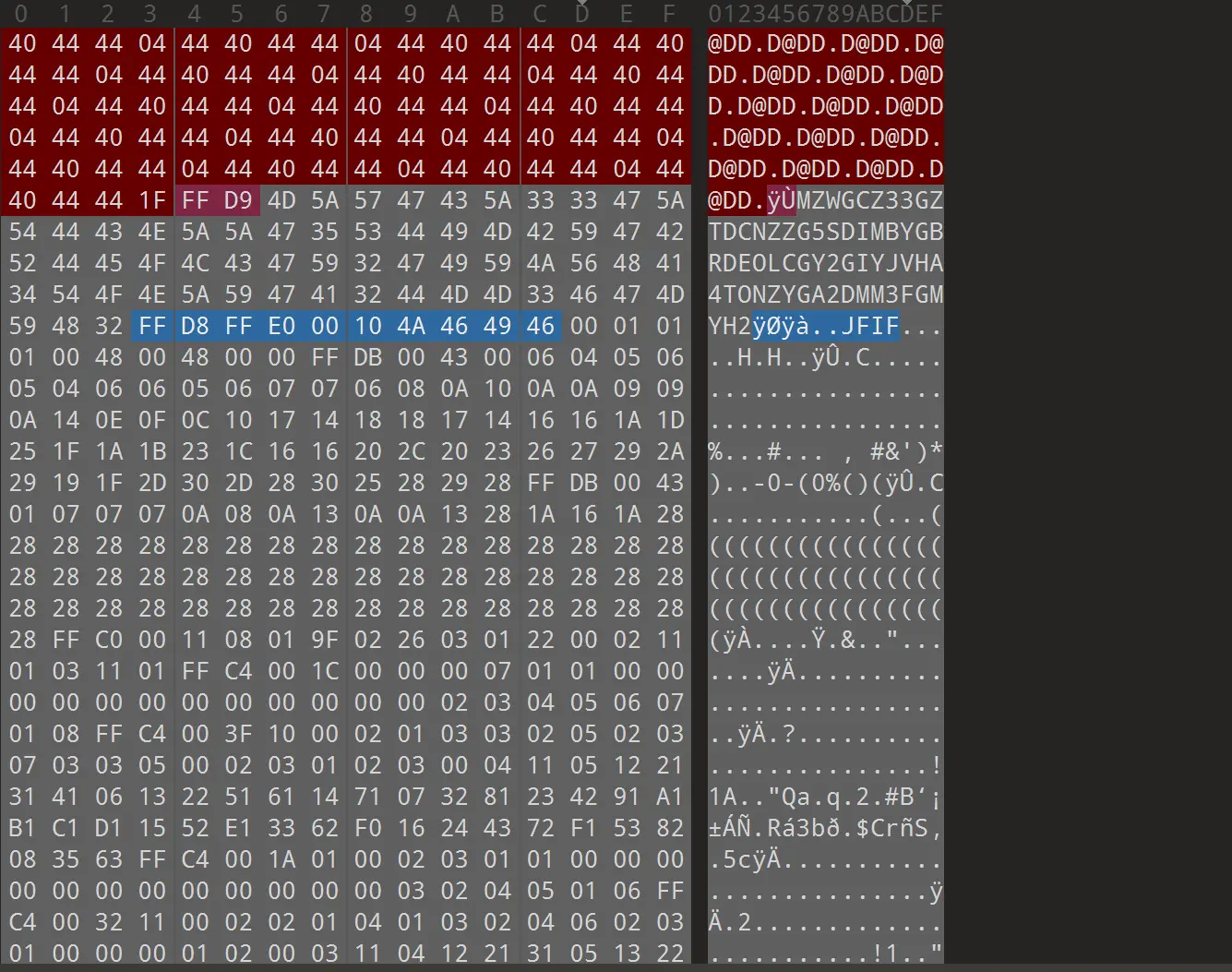

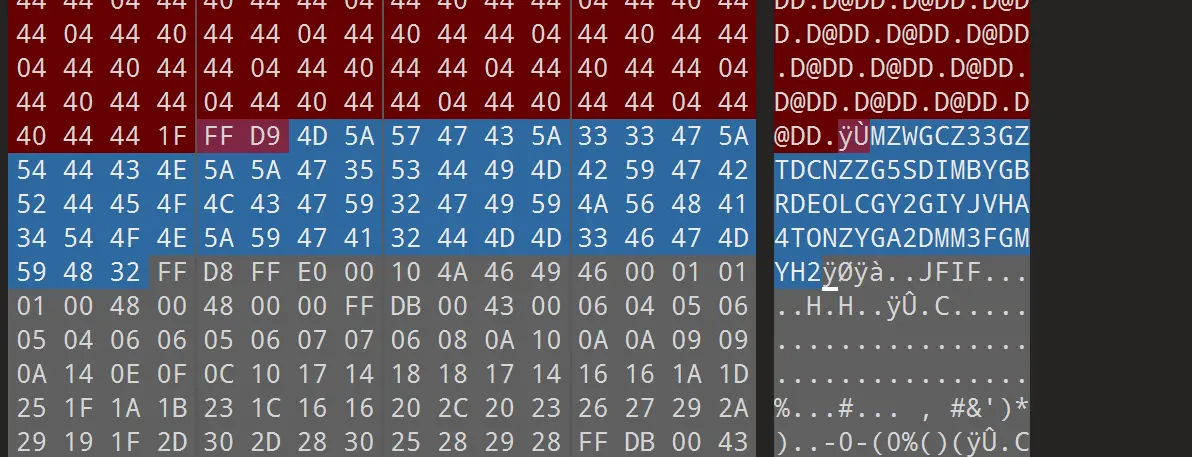

一张jpg,扔进010查看

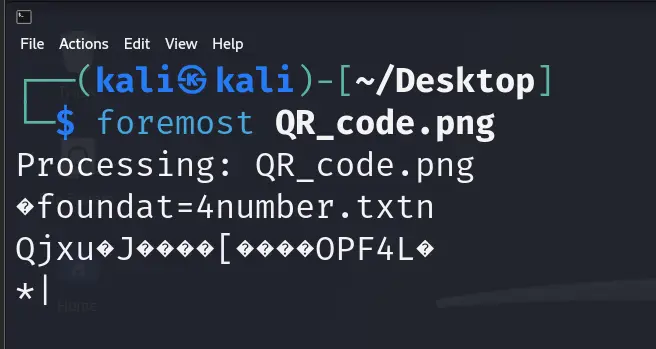

4.二维码

得到一张二维码,扫一扫未得出flag.

扔进010,发现4number.txt,foremost提取得一个加密zip.

结合文件名4number,猜测是4位数字密码,passware爆破得7639.

5.大白

扔进010,发现CRC error

用曾哥的脚本自动爆破宽高

6.乌镇峰会种图

扔进010查看

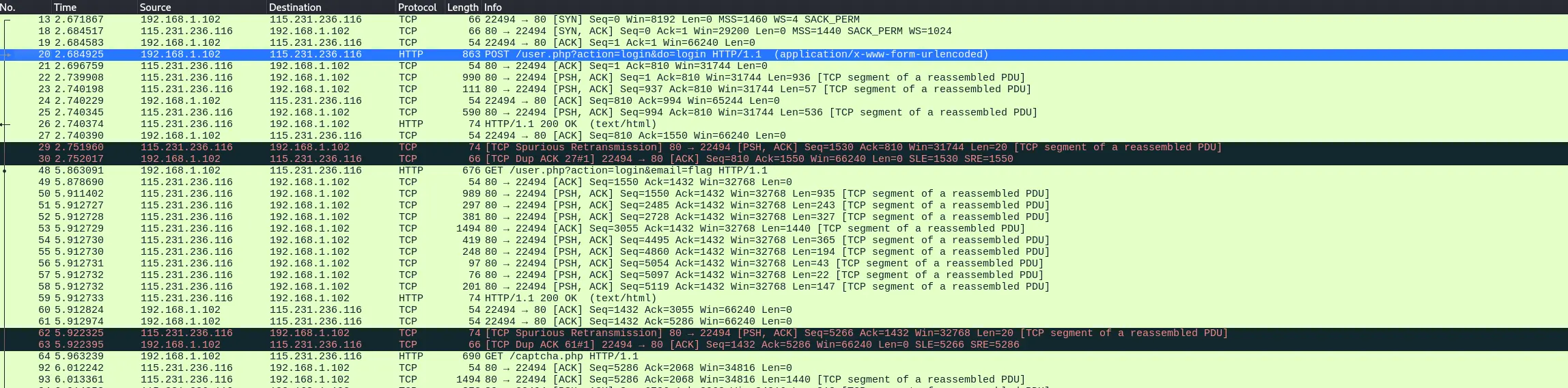

7.wireshark

一段流量包,用wireshark打开

要找管理员密码,找表单提交

追踪tcp流

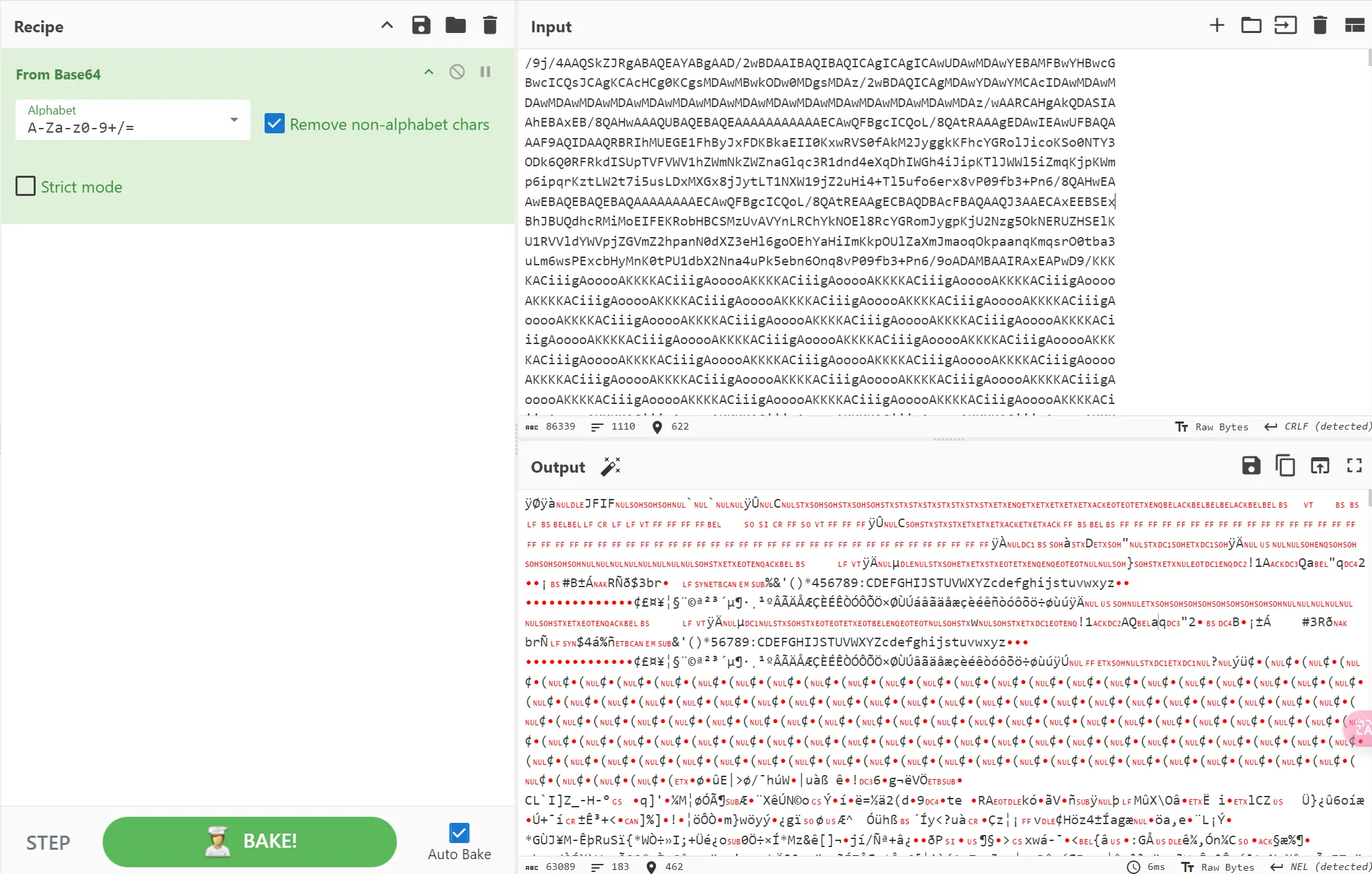

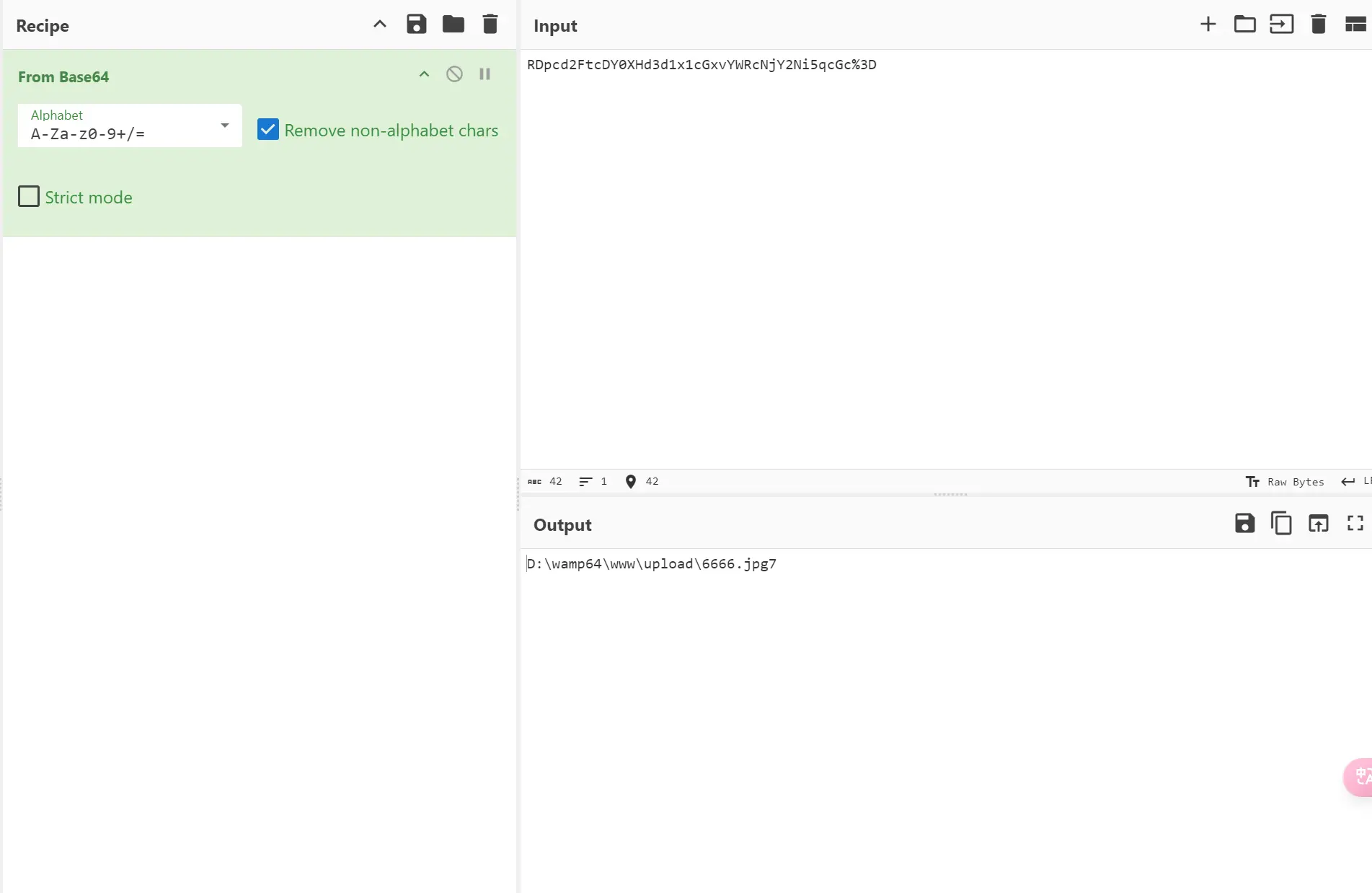

8.N种方法解决

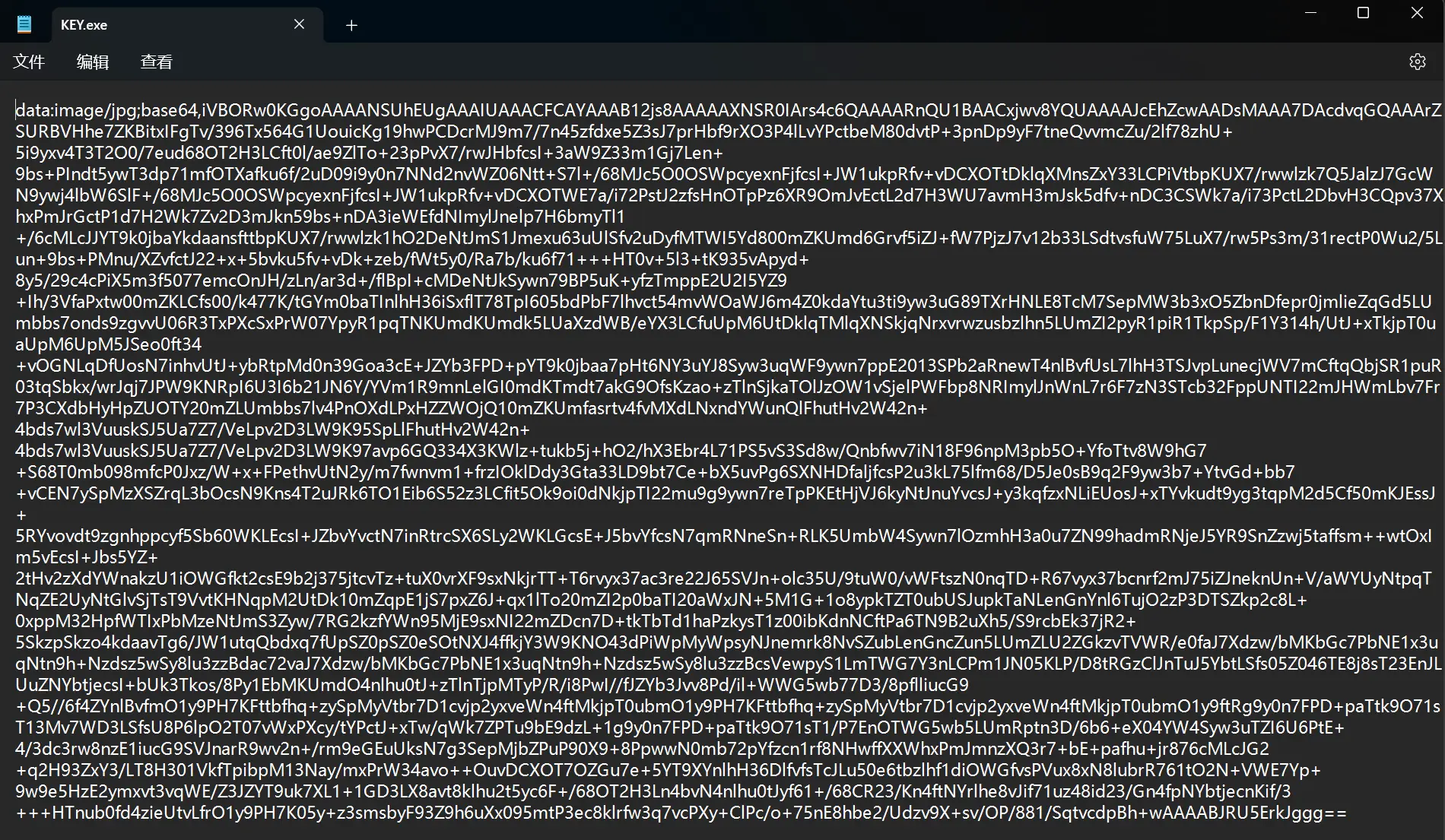

一个无法运行的exe文件,用记事本打开

显然是一个转换成base64的jpg,用CyberChef输出图片

扫码得flag.

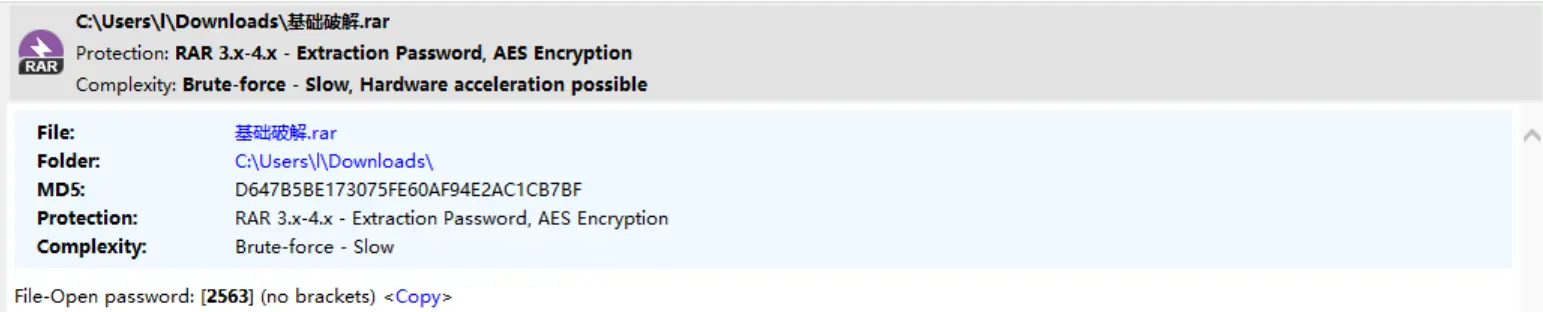

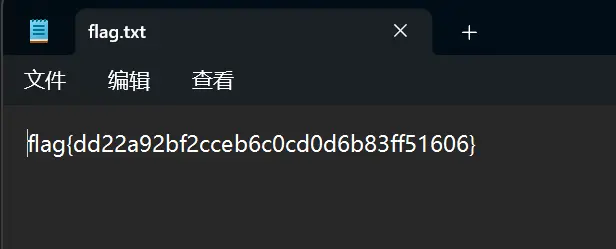

9.基础破解

四位数加密的rar,passware破解

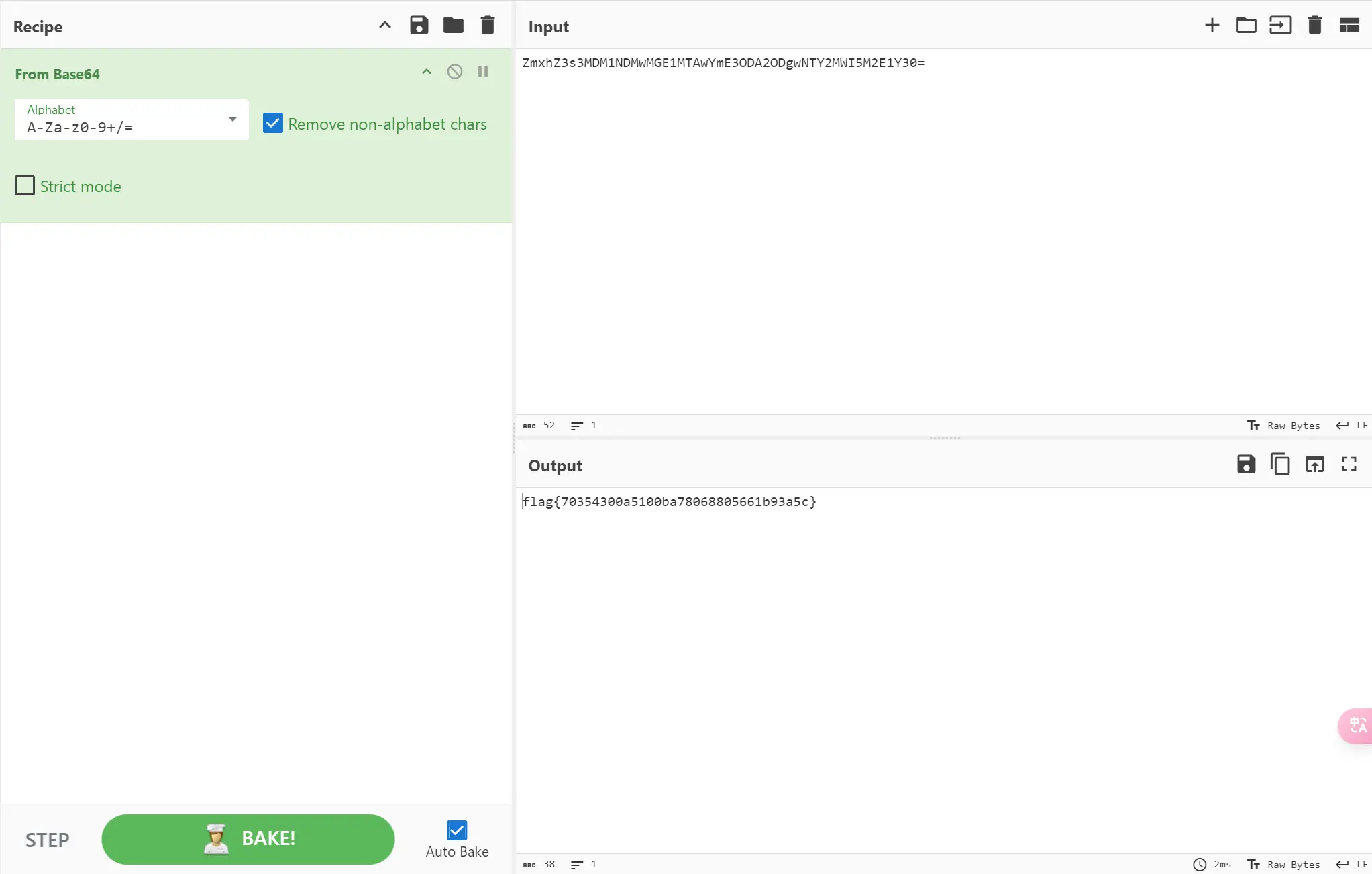

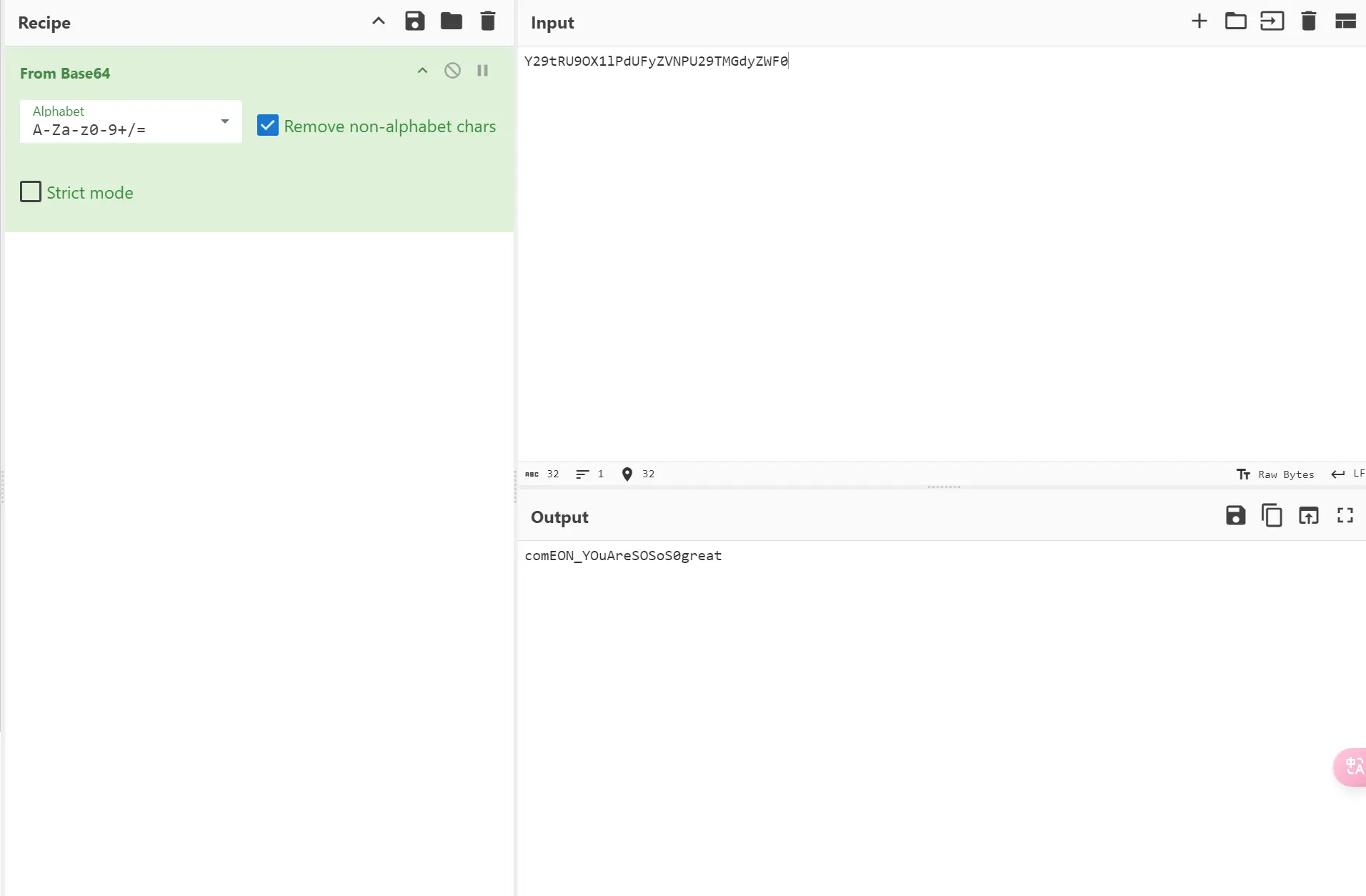

打开flag.txt发现一串base64,扔进CyberChef

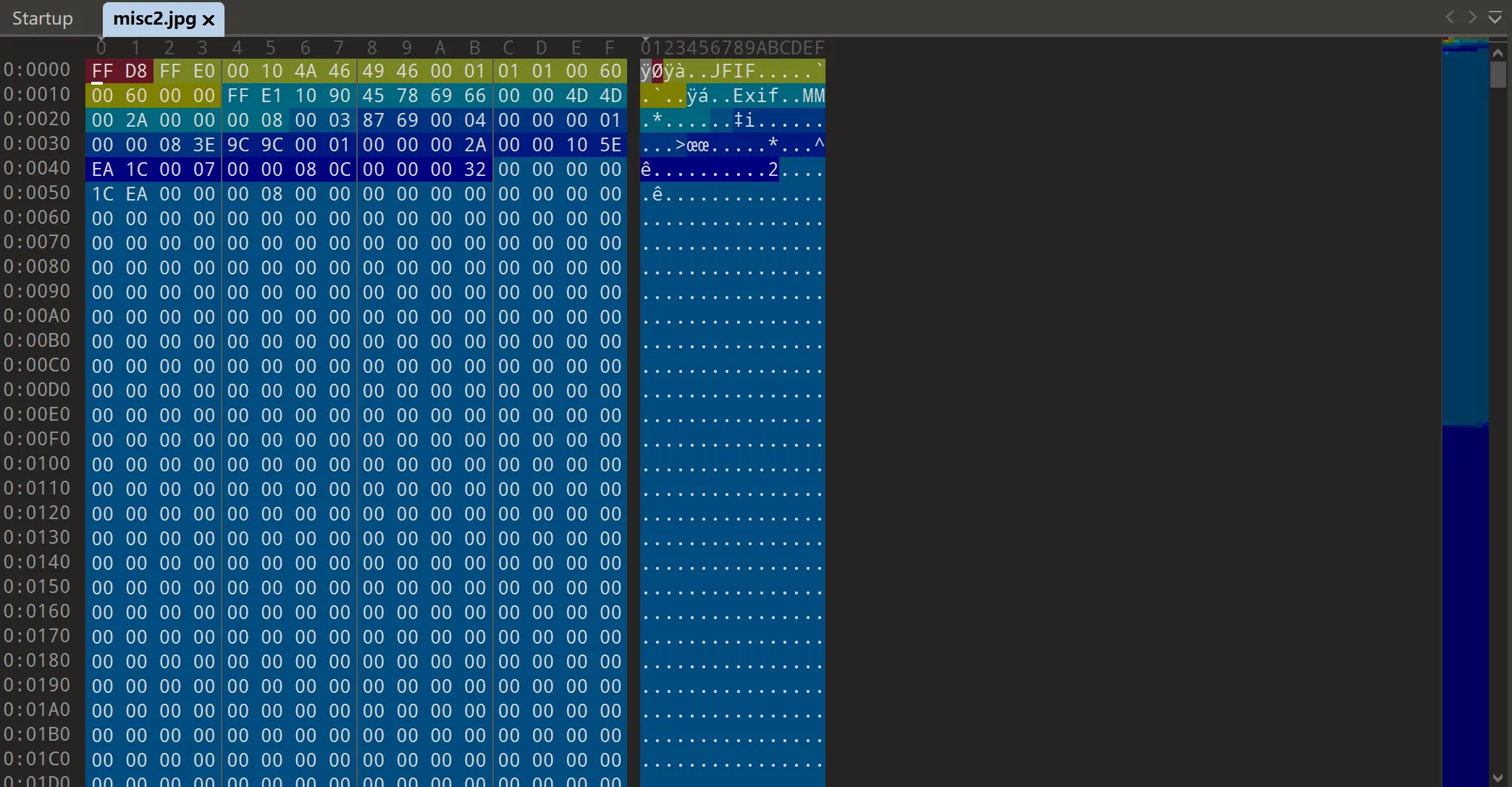

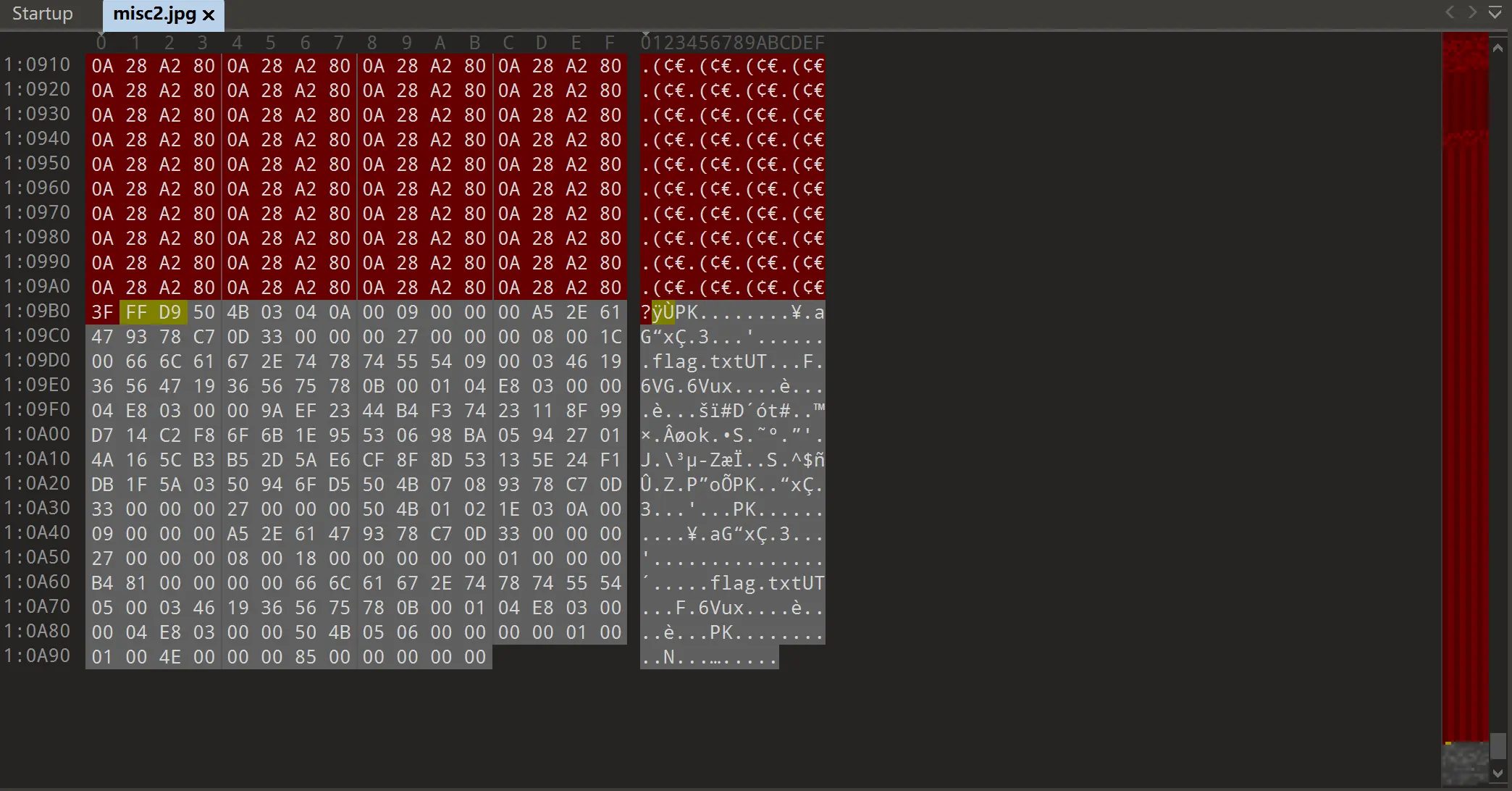

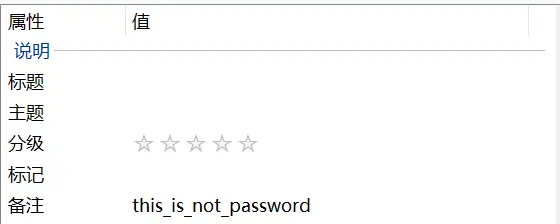

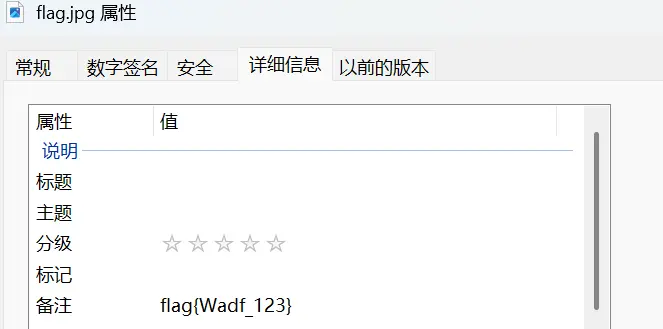

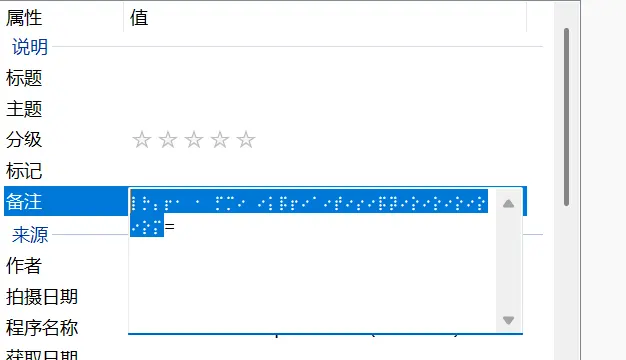

10.文件中的秘密

010打开,发现exif,怀疑加了备注.查看属性

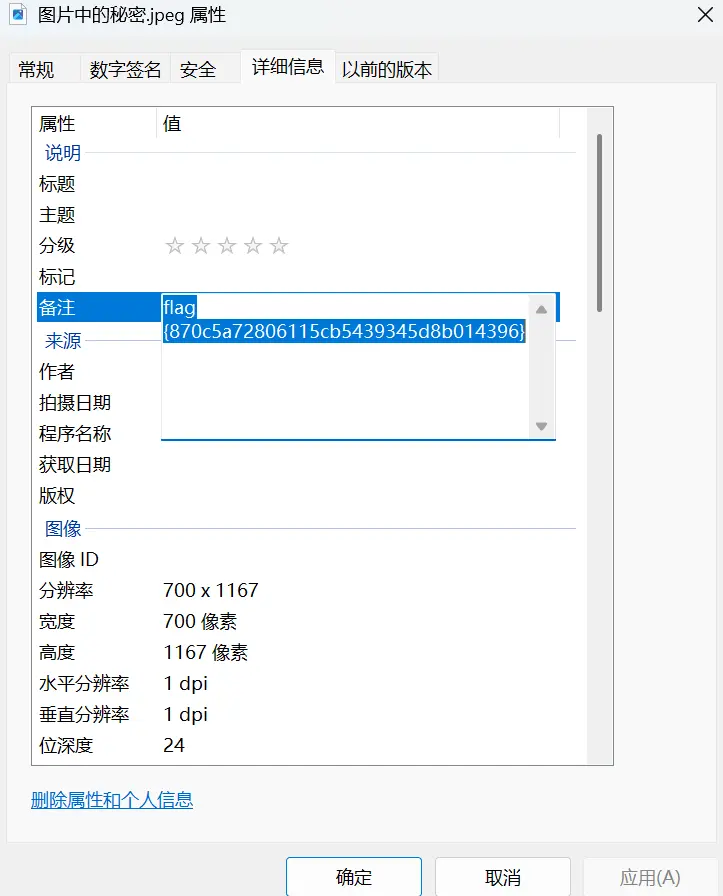

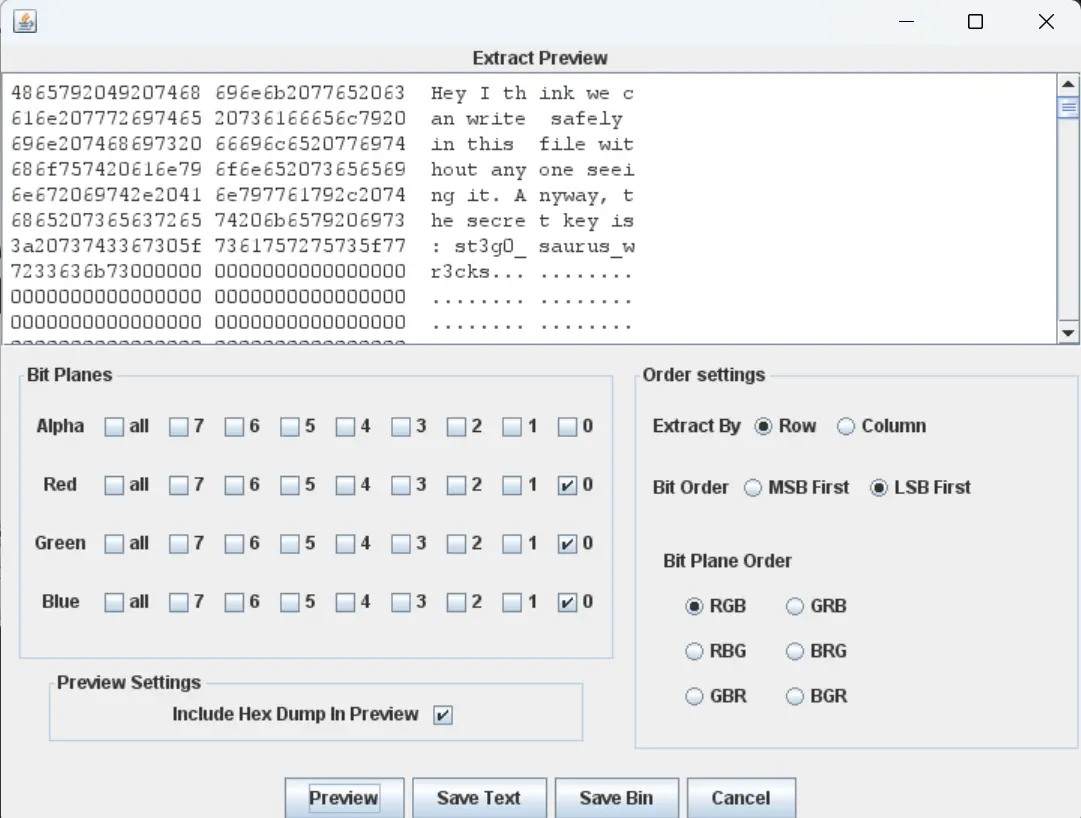

11.LSB

lsb隐写

一眼png图片,保存为.png

扫码得flag

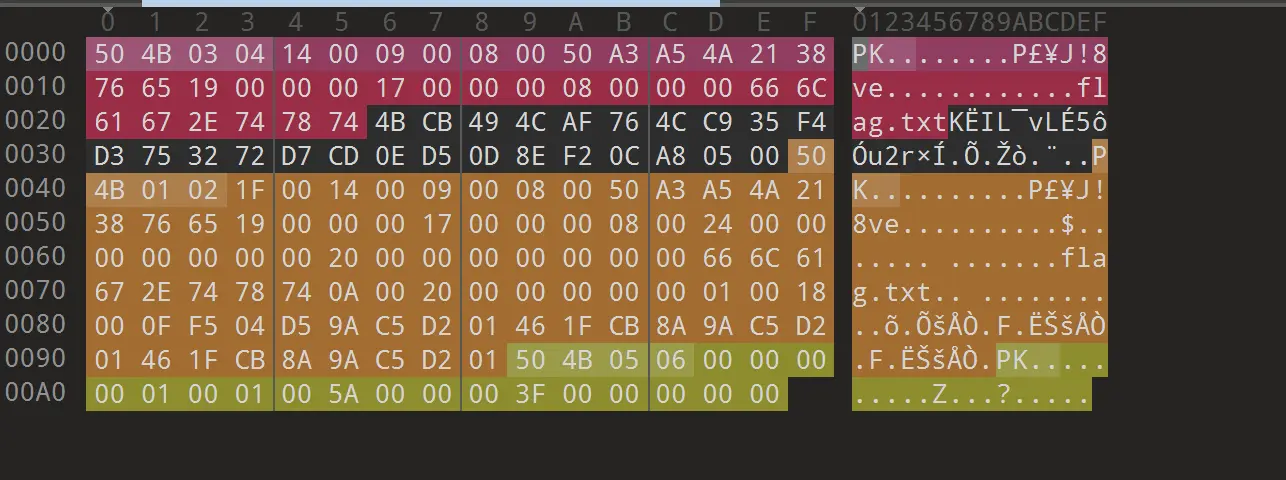

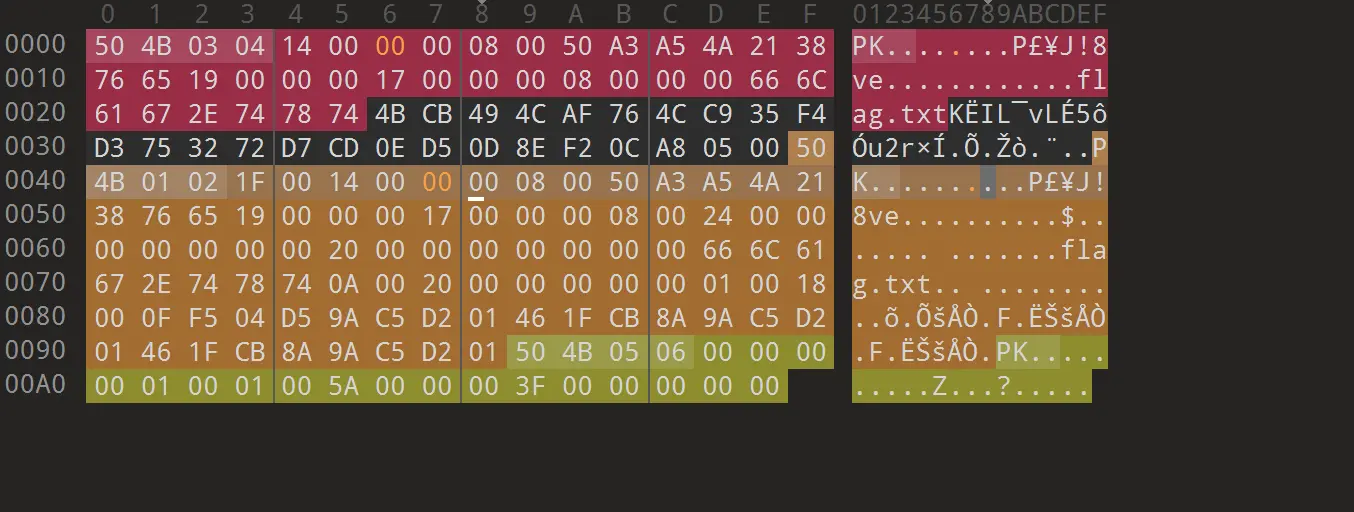

12.zip伪加密

伪加密,010打开

修改

打开得flag

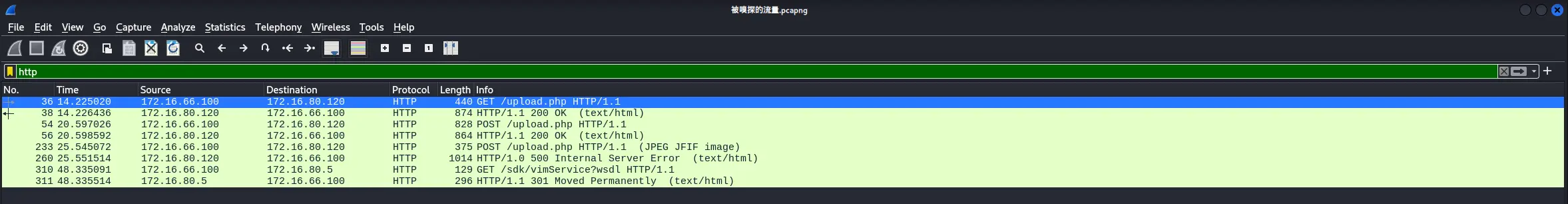

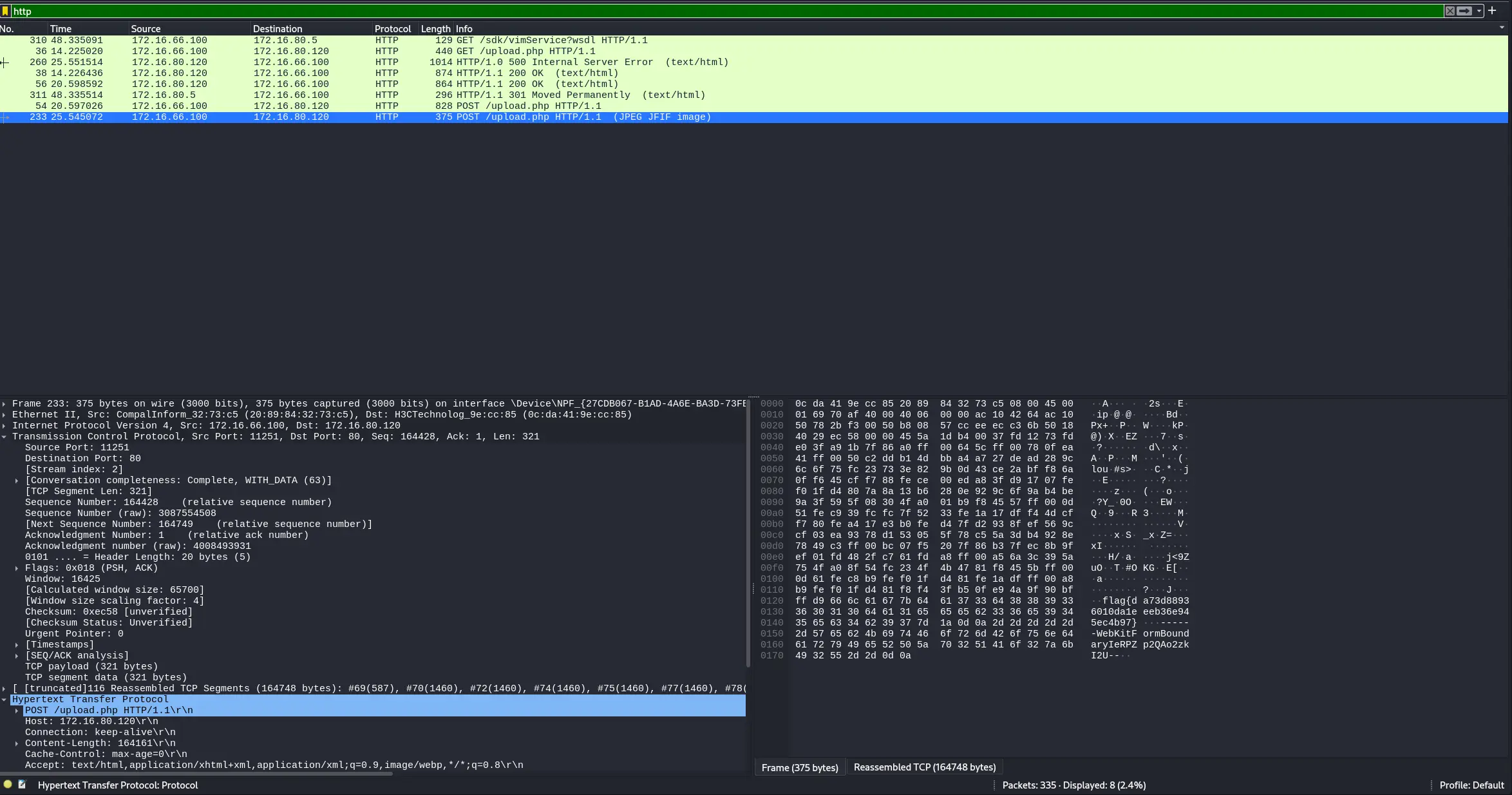

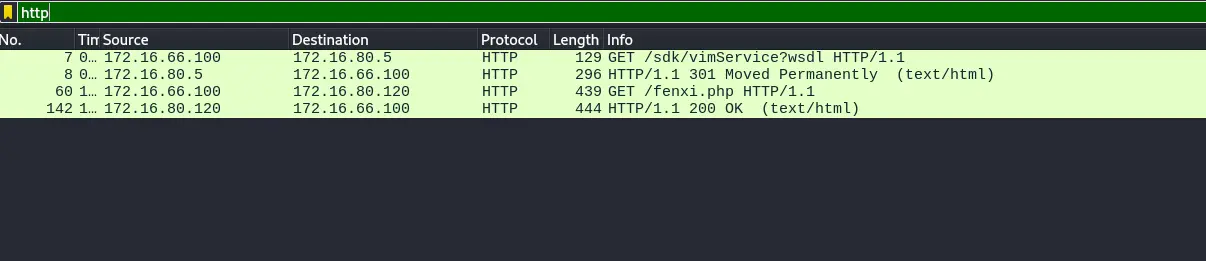

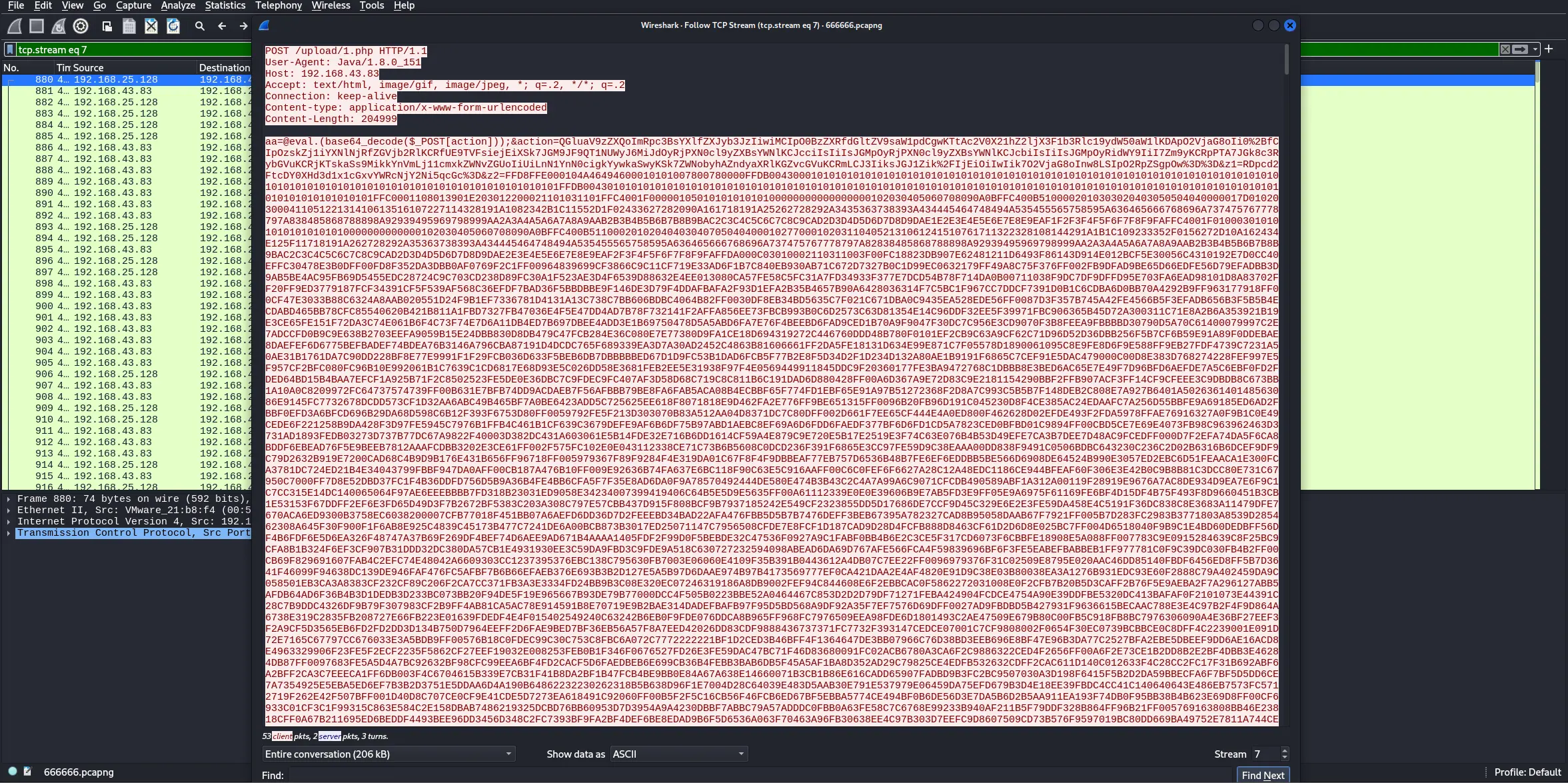

13.被嗅探的流量

流量包,wireshark打开

筛选http

在最后一条找到flag

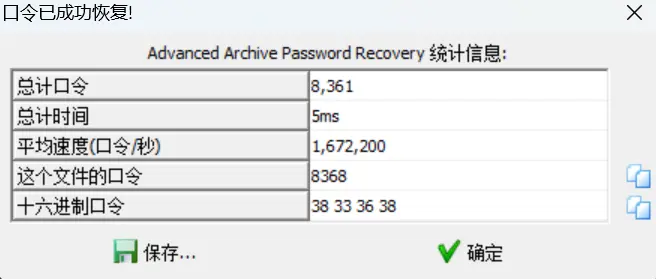

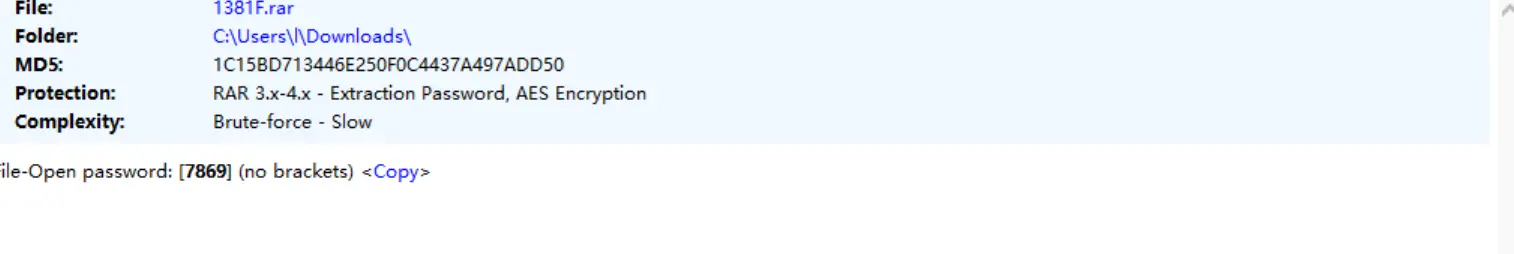

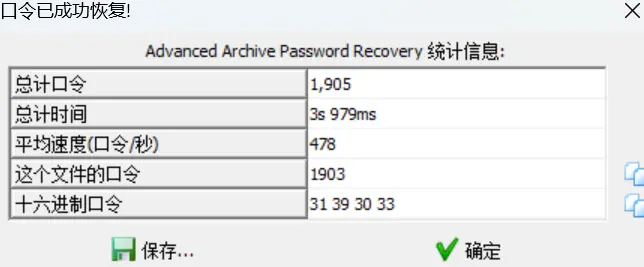

14.rar

4位纯数字,ARCHPR直接破解

(passware好像破解不出)

15.qr

扫码直接得flag

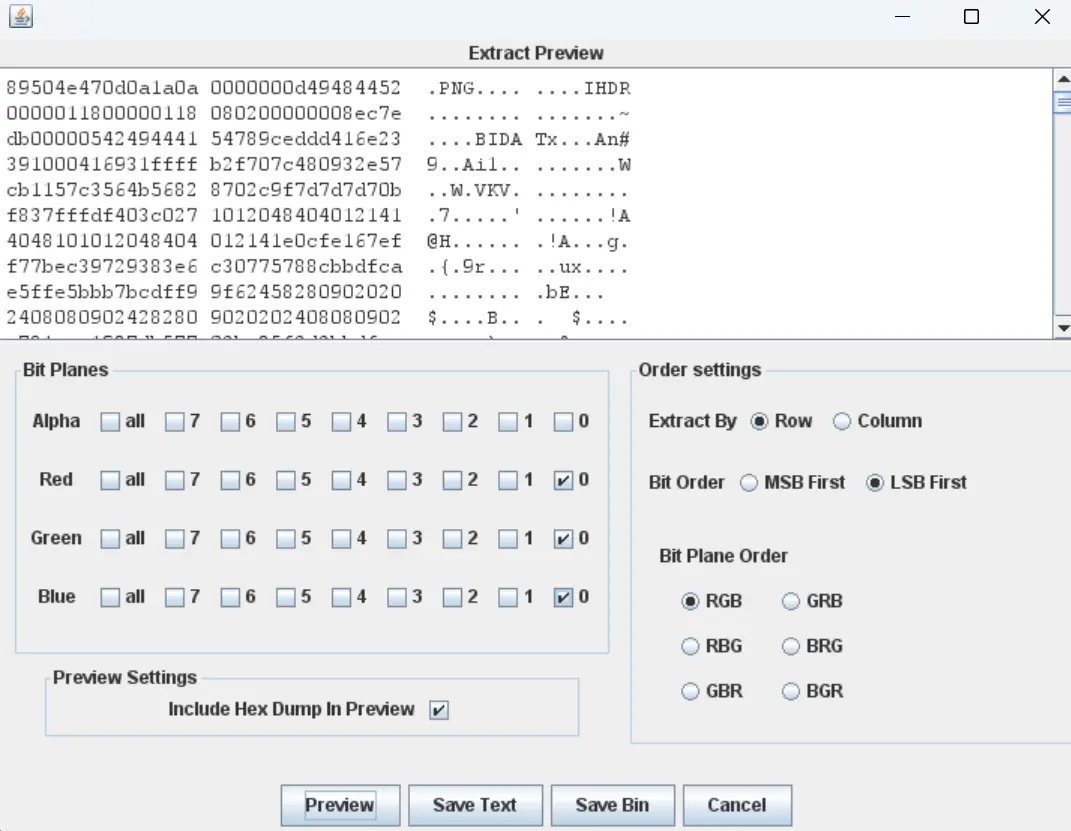

16.镜子里面的世界

结合图片名称steg猜测要用stegsolve打开.尝试lsb

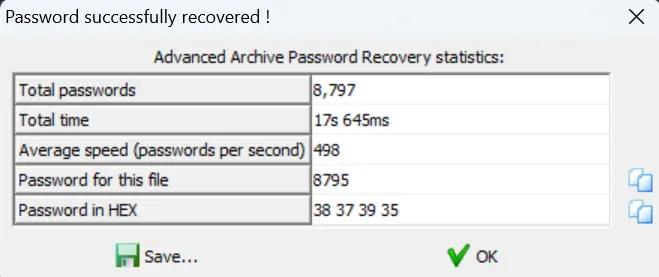

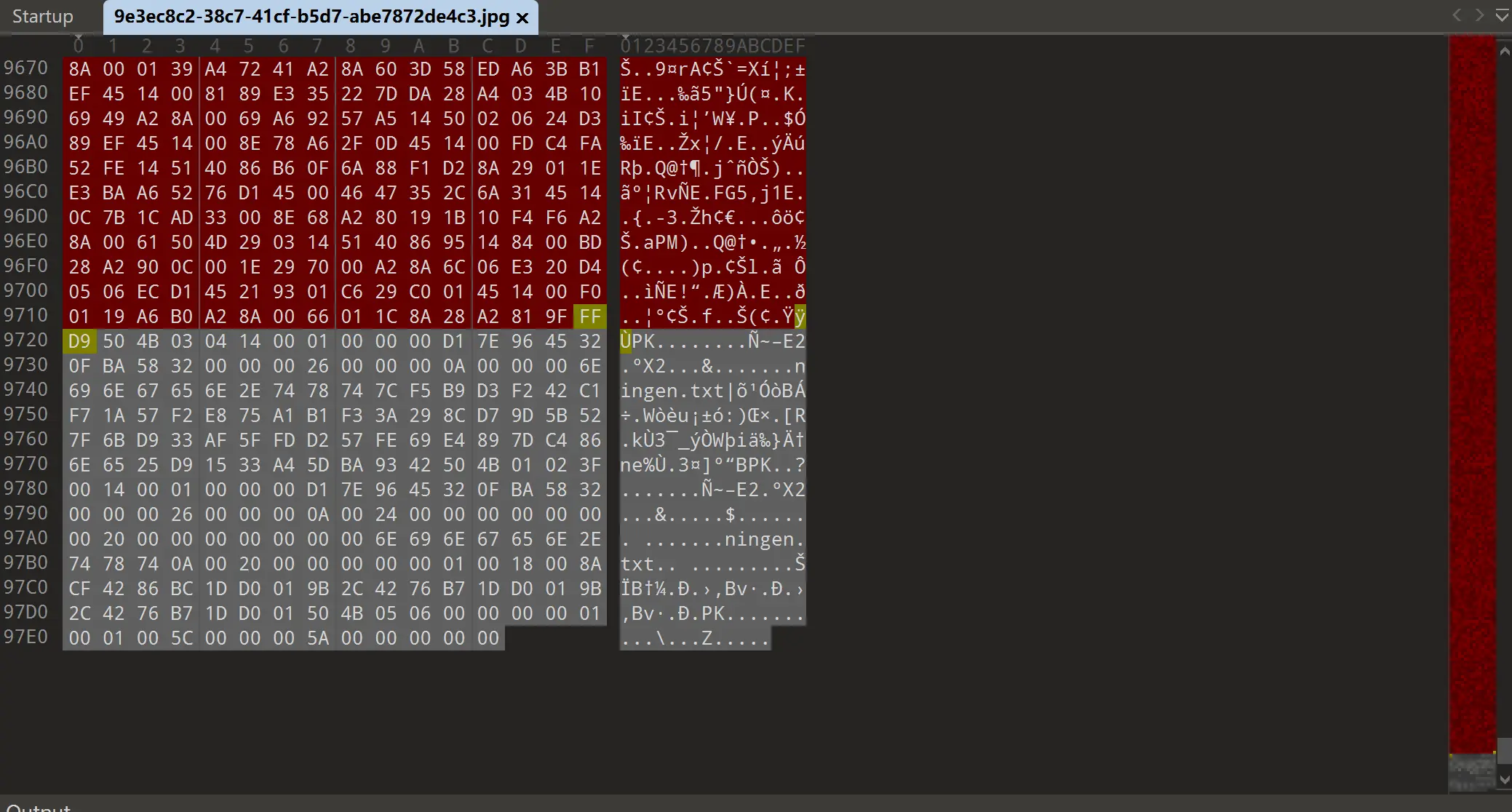

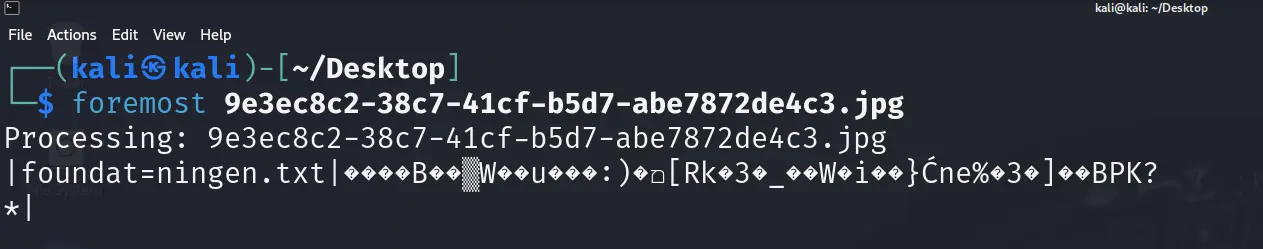

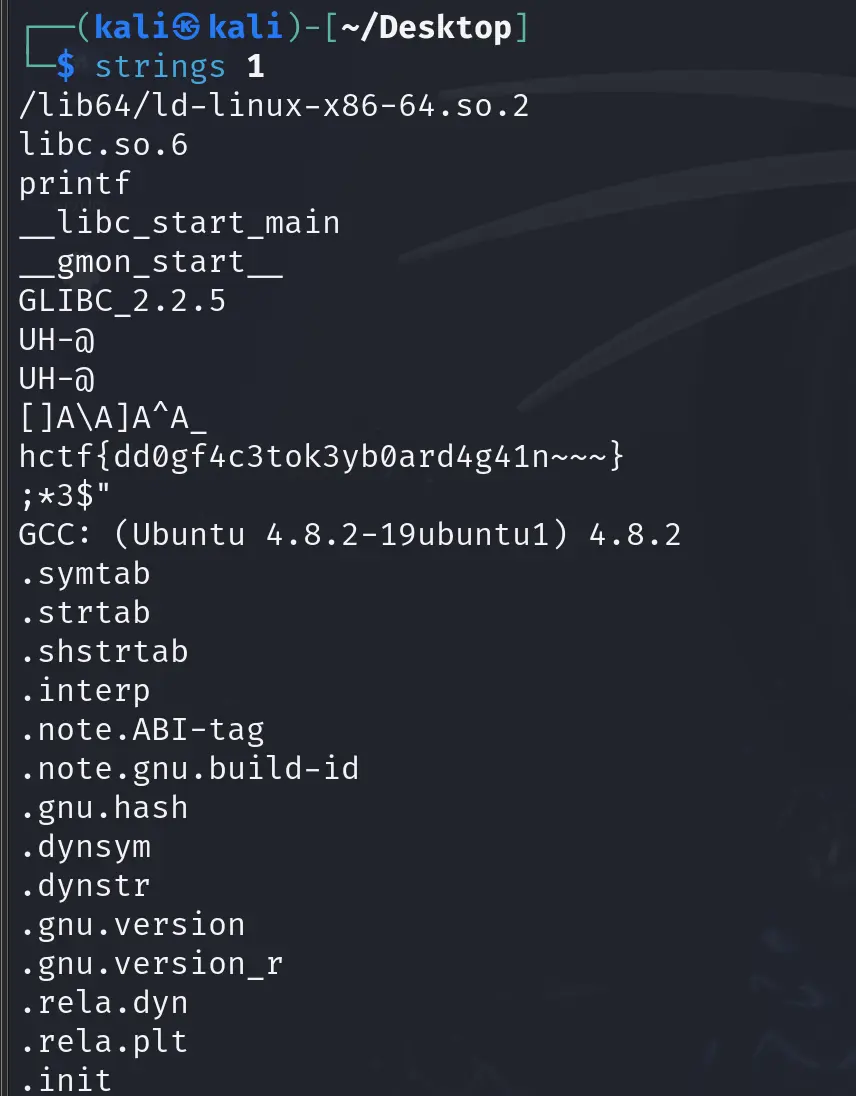

17.ningen

010查看,发现尾部有ningen.txt

foremost提取

发现是一个加密zip,结合题干可知是4位数字密码.ARCHPR破解

18.爱因斯坦

010打开,在开头看到exif,结尾看到flag.txt

打开照片备注看一下

(并不是flag)

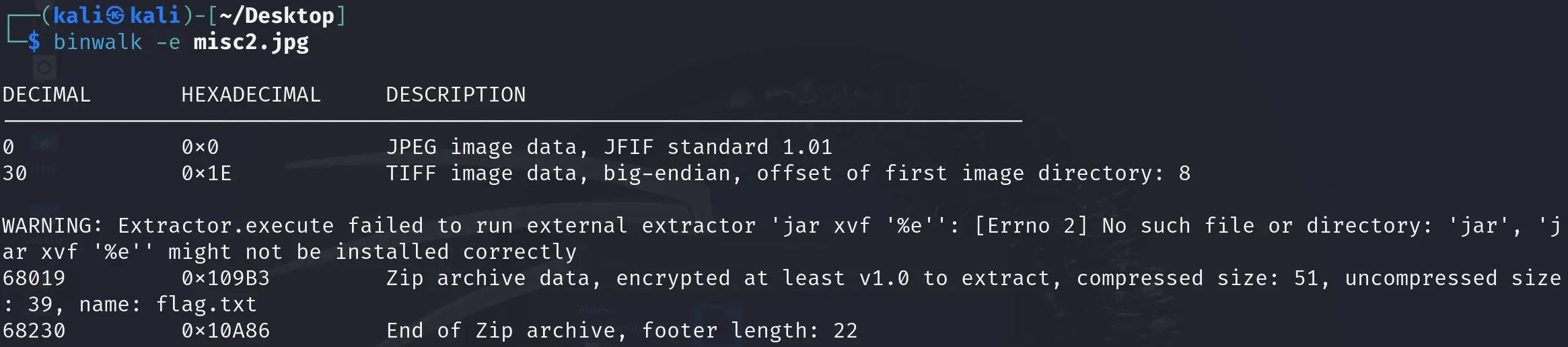

binwalk提取

得到一个加密zip,猜测备注就是password

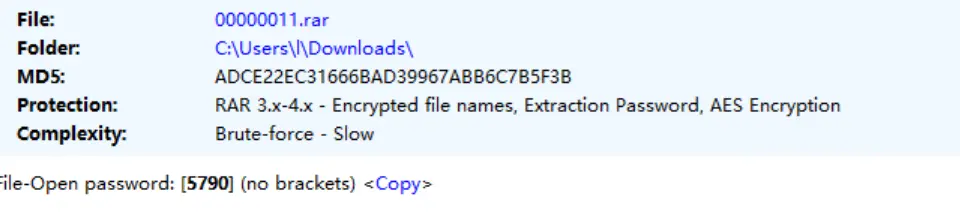

19.小明的保险箱

binwalk提取文件,得加密rar

passware破解

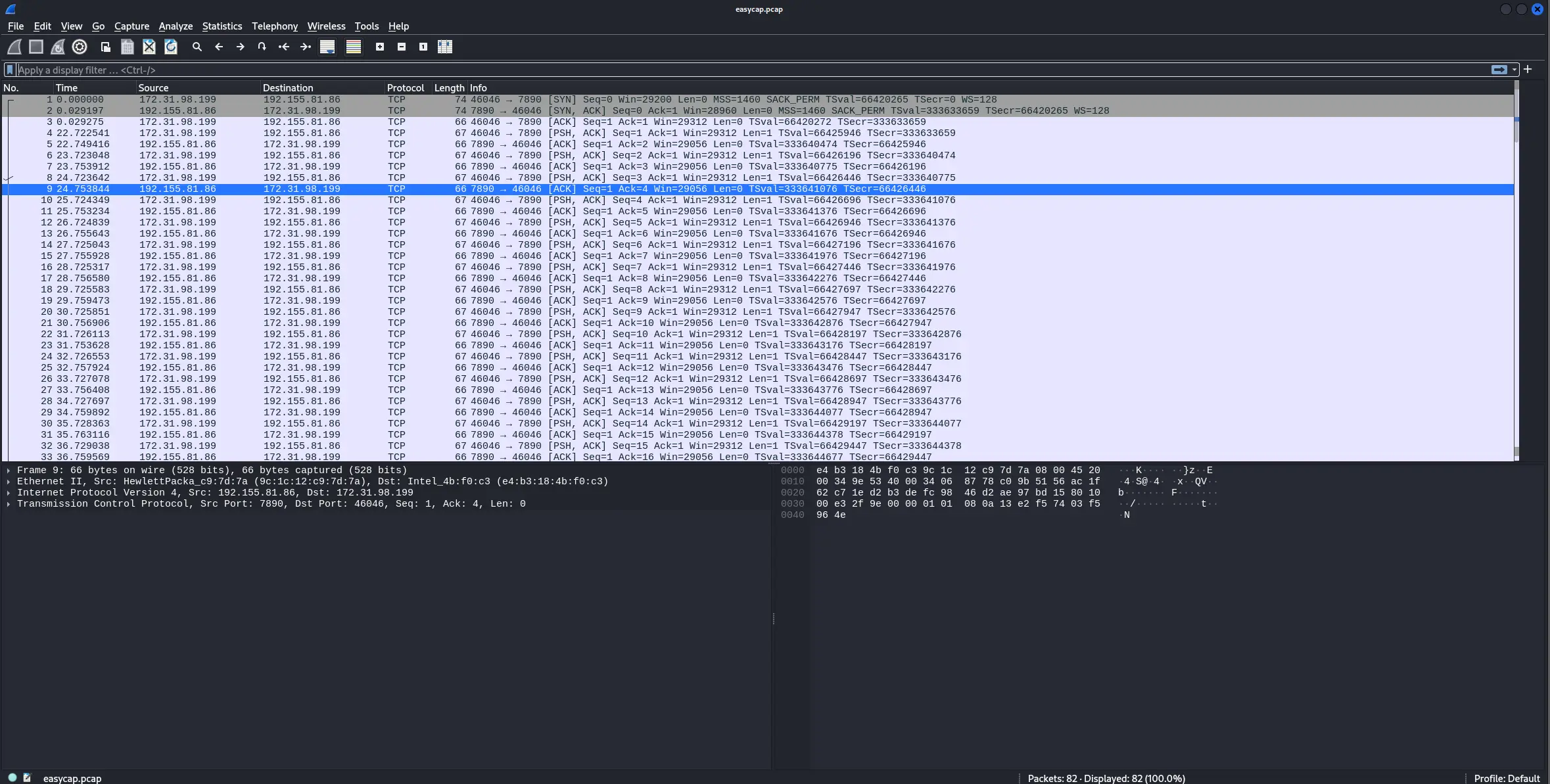

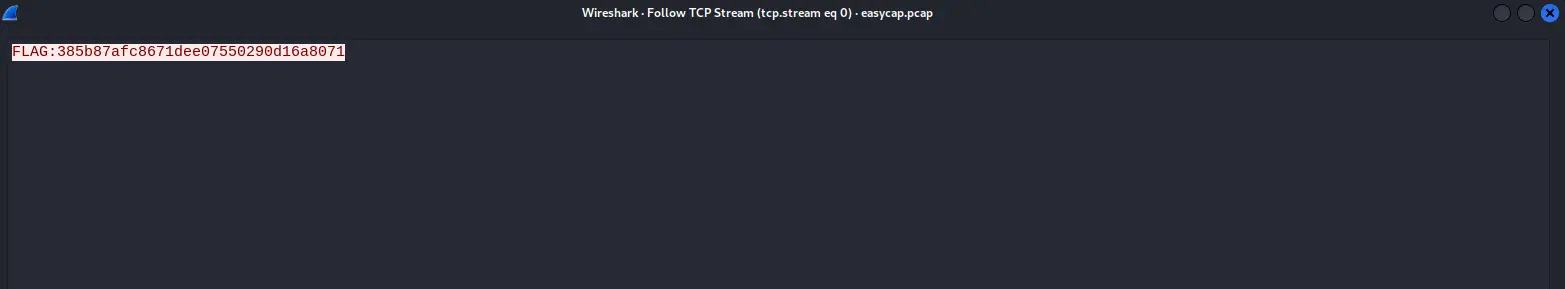

20.easycap

流量包,wireshark打开

追踪tcp流

21.隐藏的钥匙

010打开,发现base64编码的flag

转换为flag

22.另外一个世界

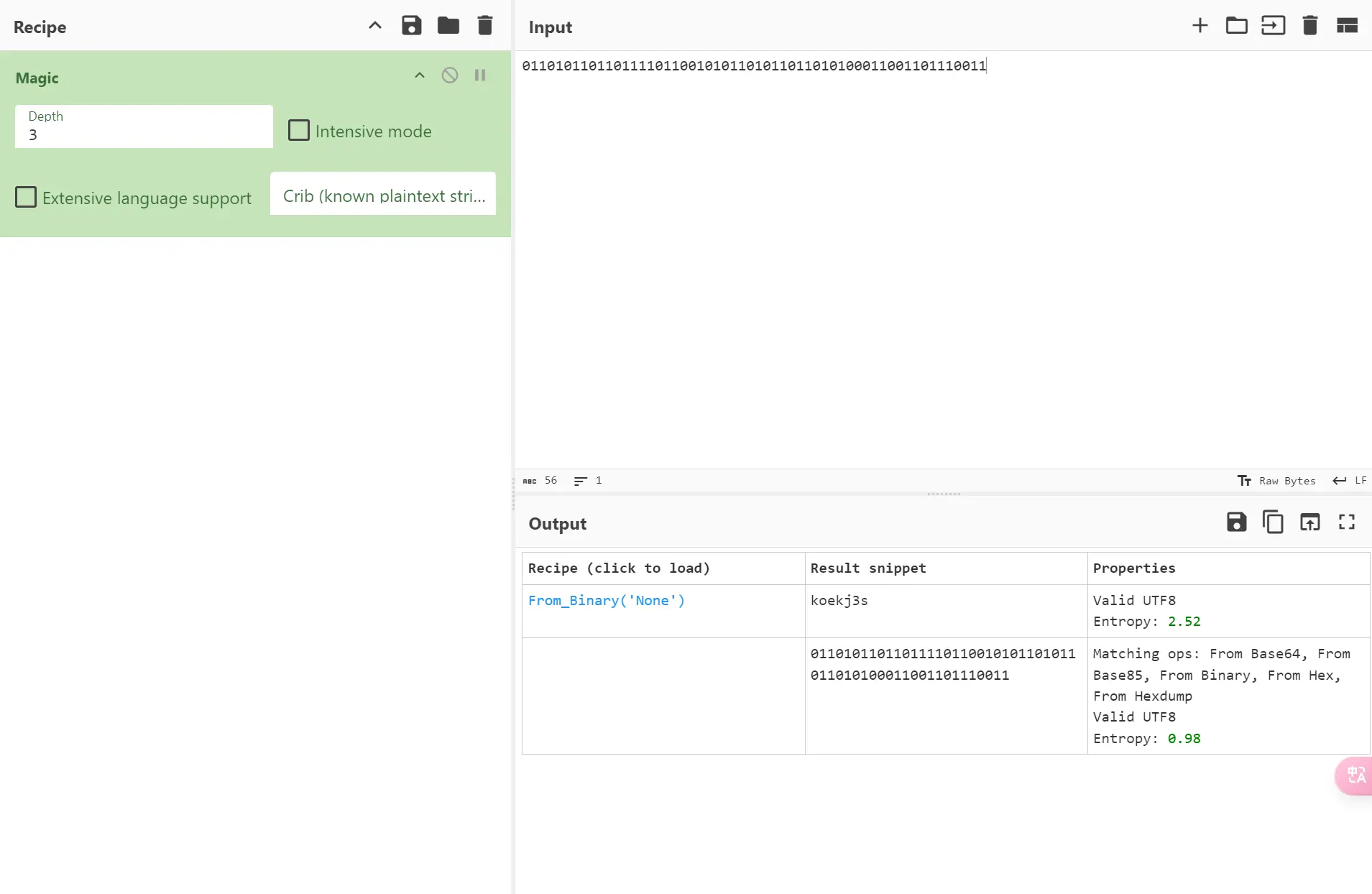

010打开,在末尾发现一串二进制

转换为flag

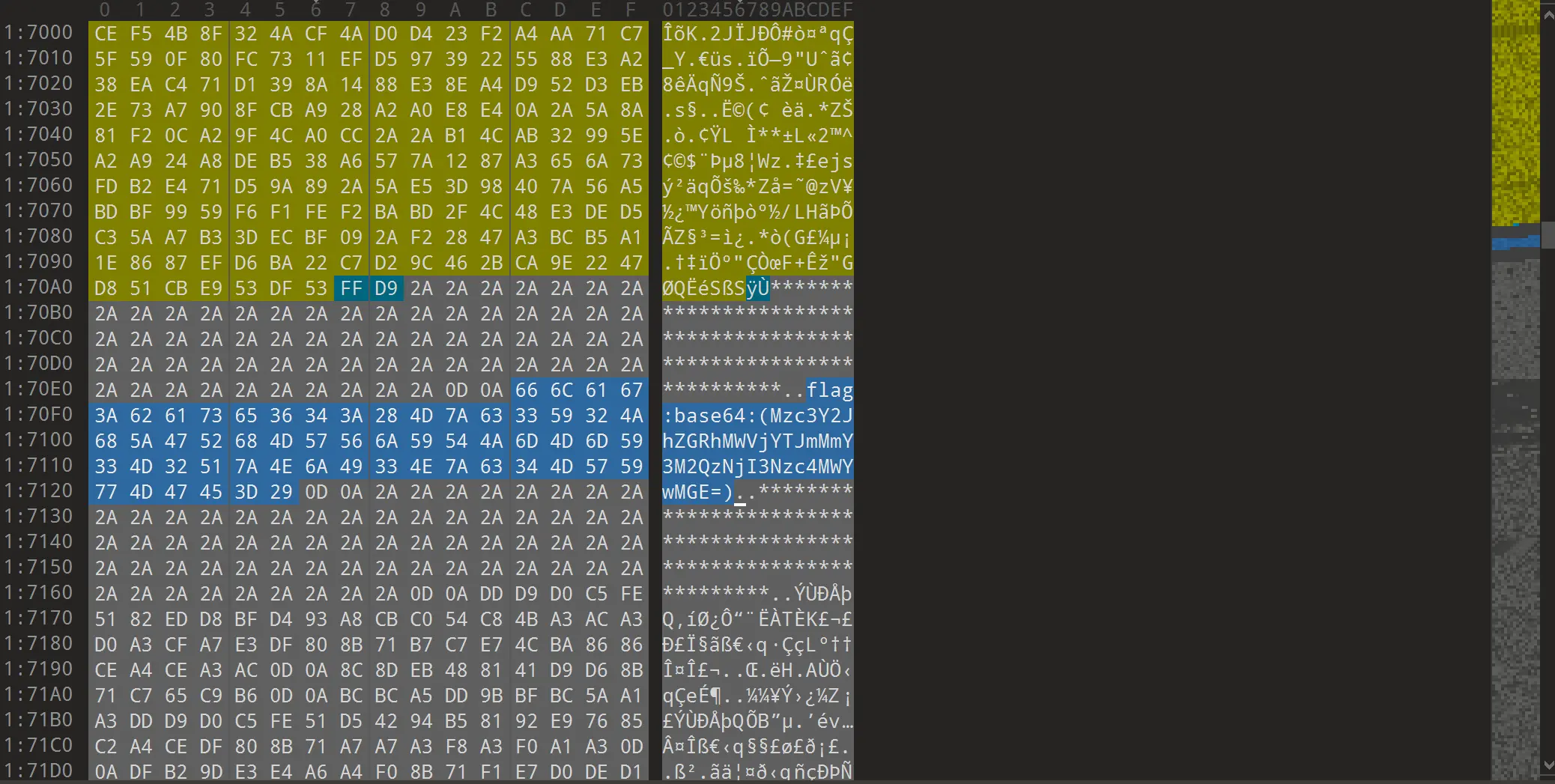

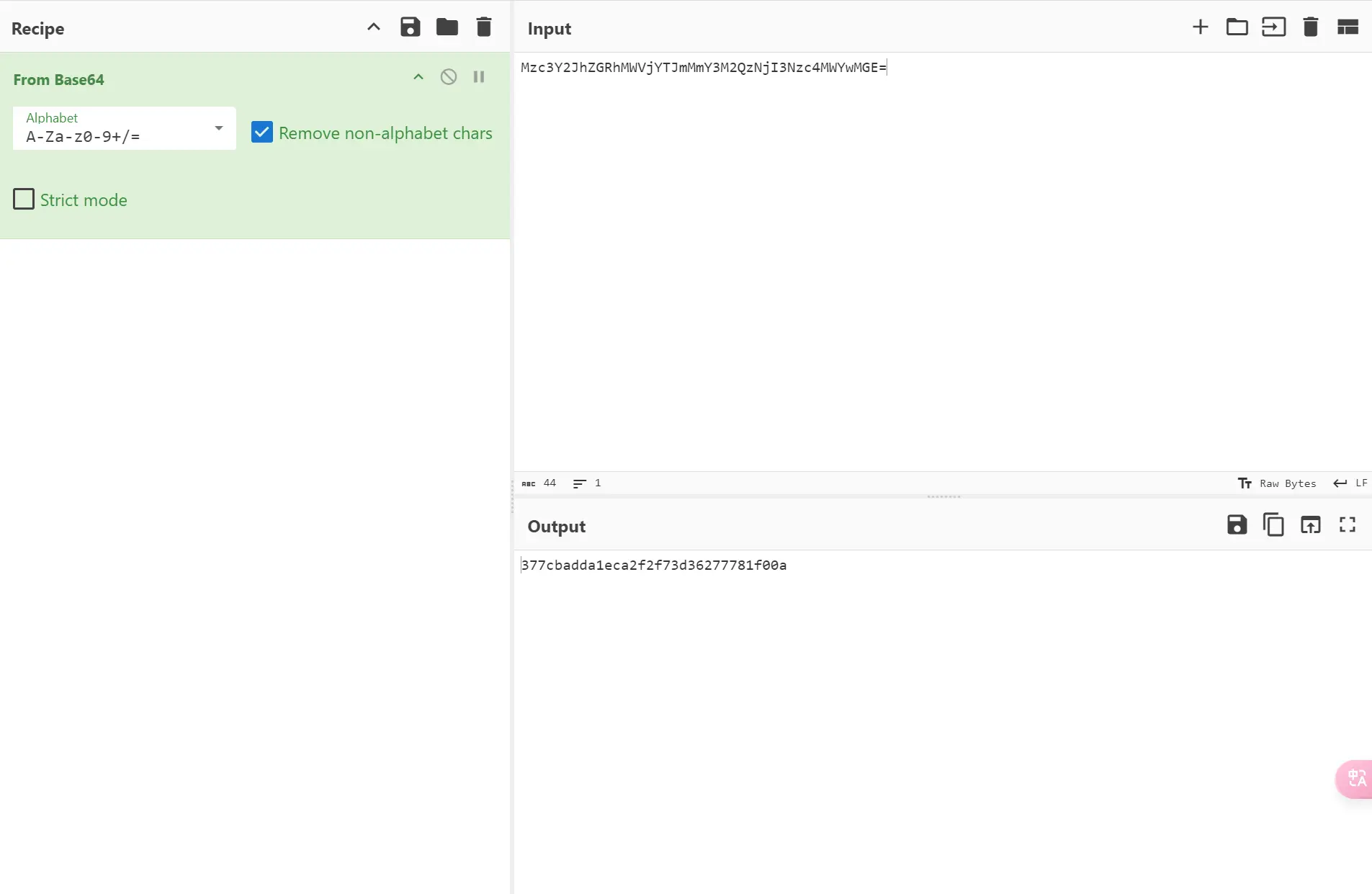

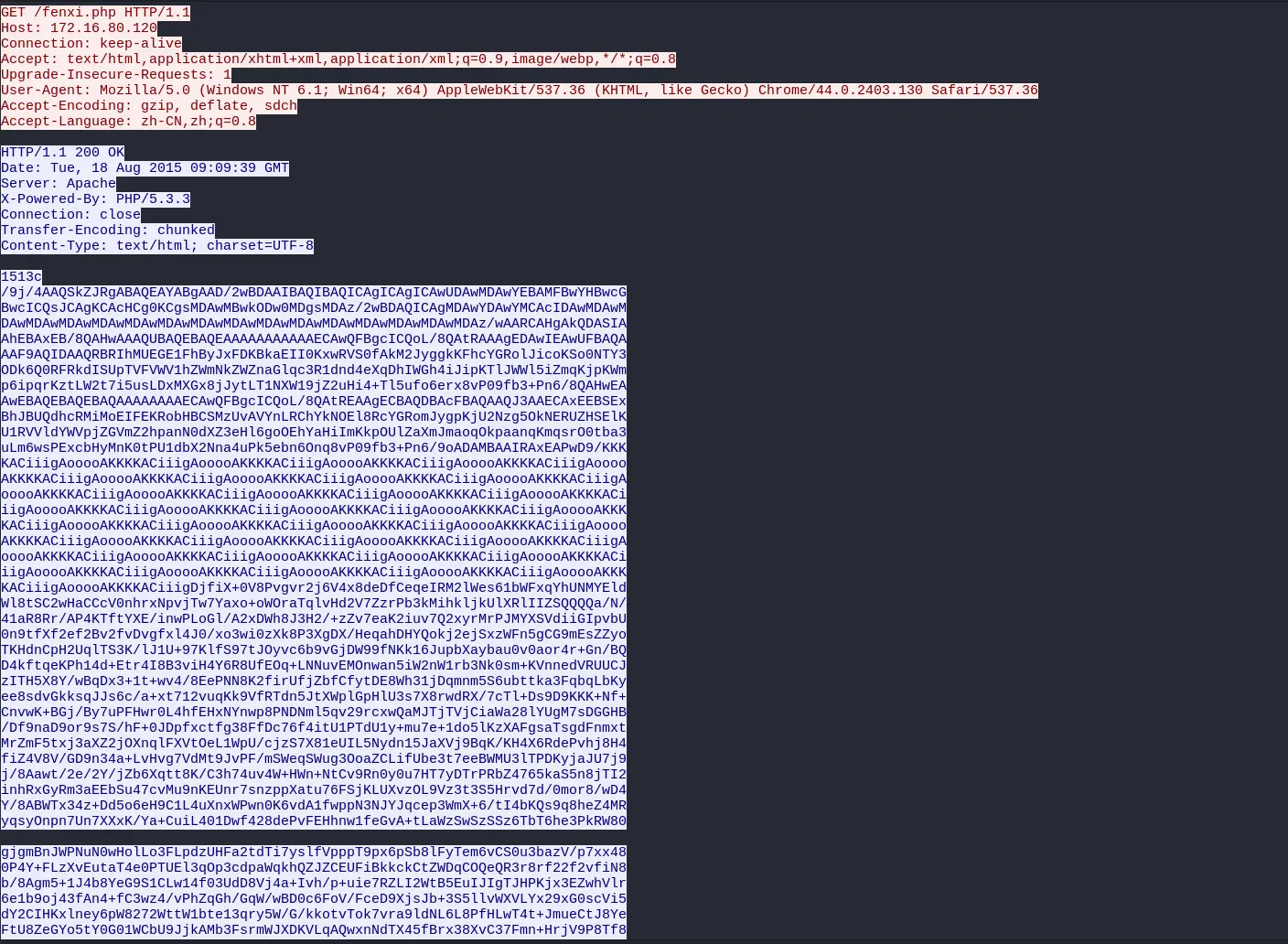

23.数据包中的线索

wireshark打开,筛选http

追踪tcp流,发现base64

输出为jpg

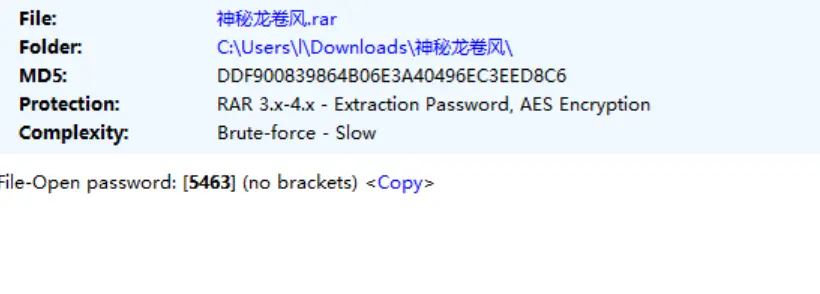

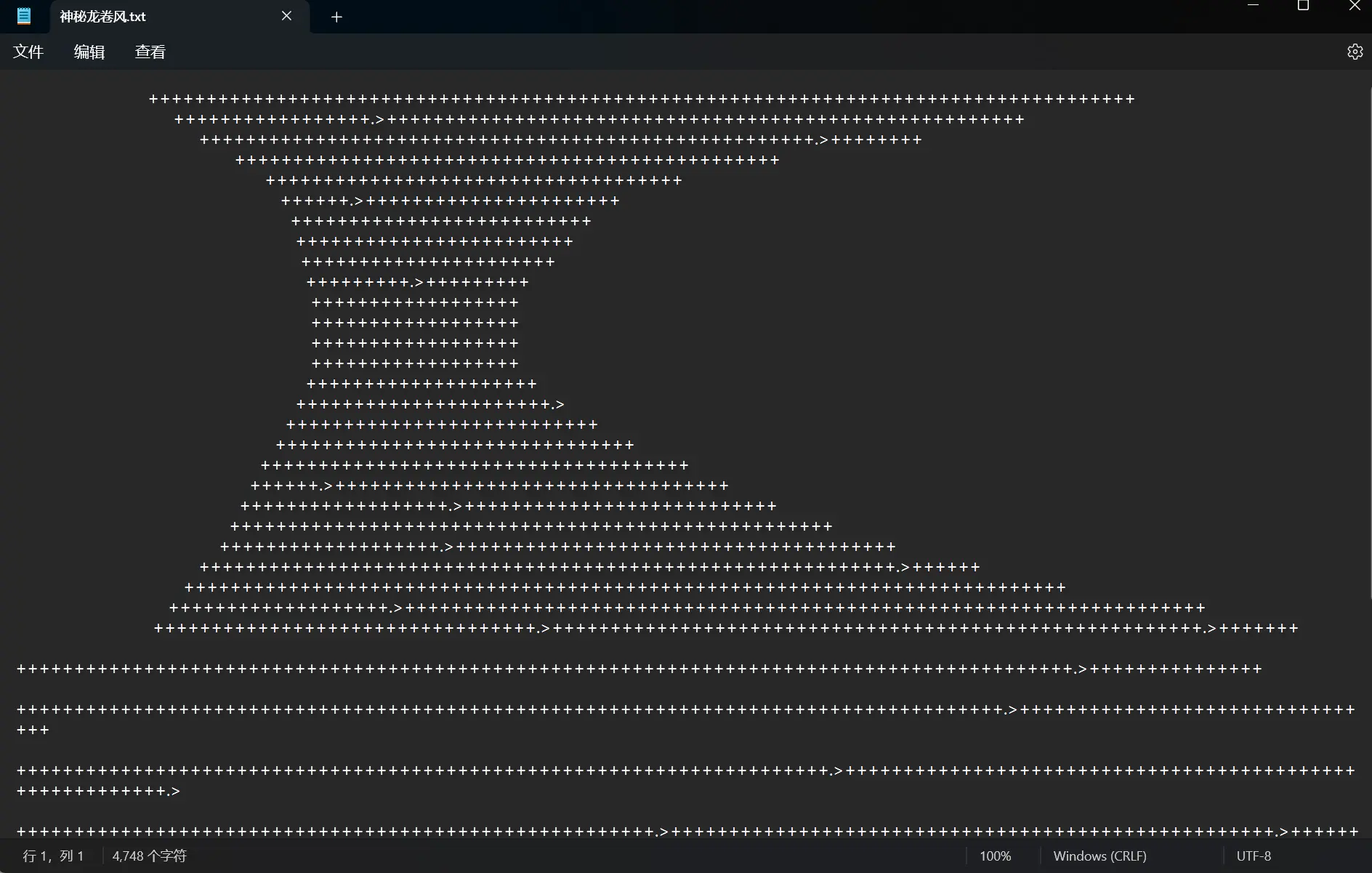

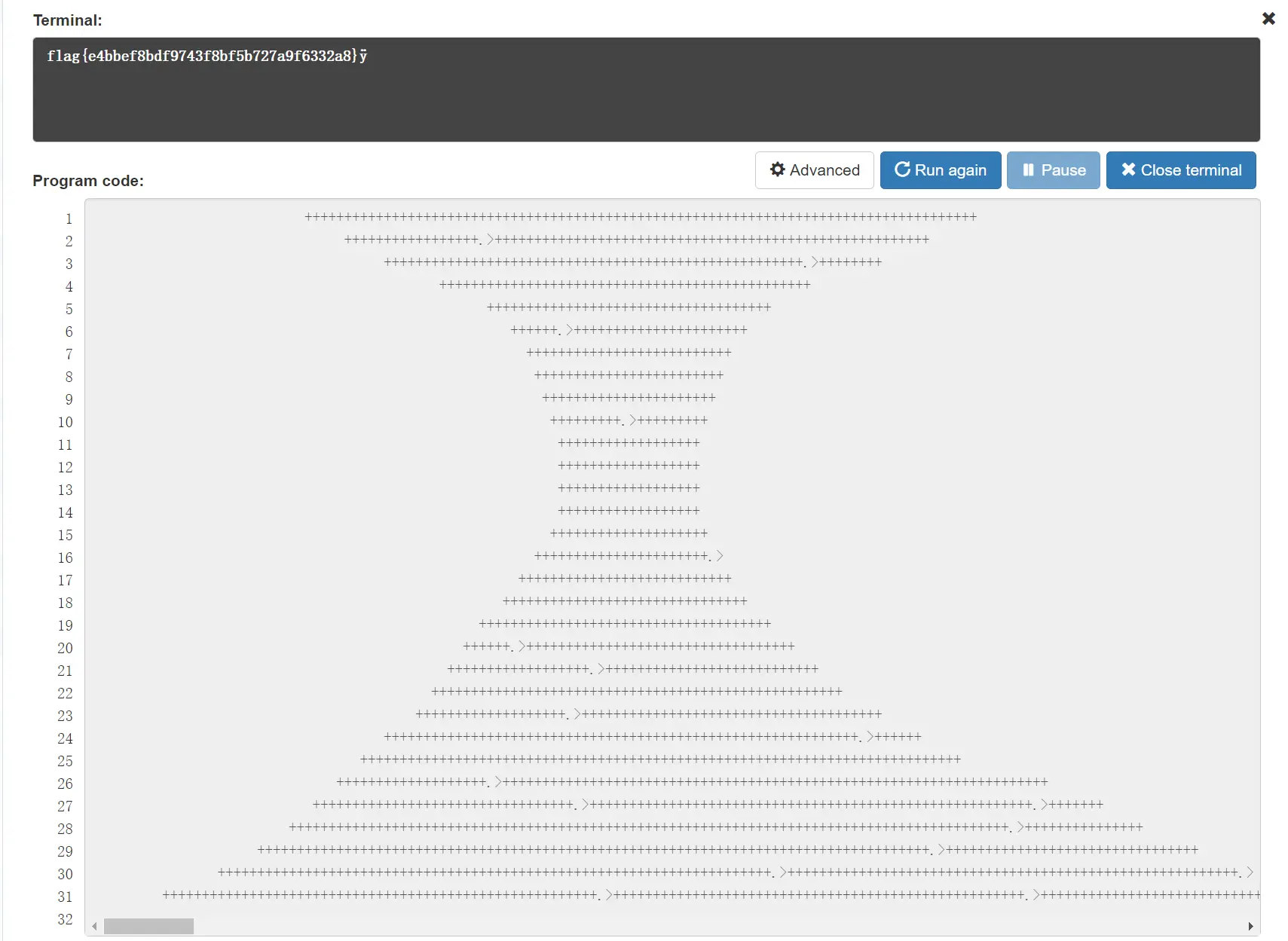

24.神秘龙卷风

加密rar,由题得是4位数密码,passware破解

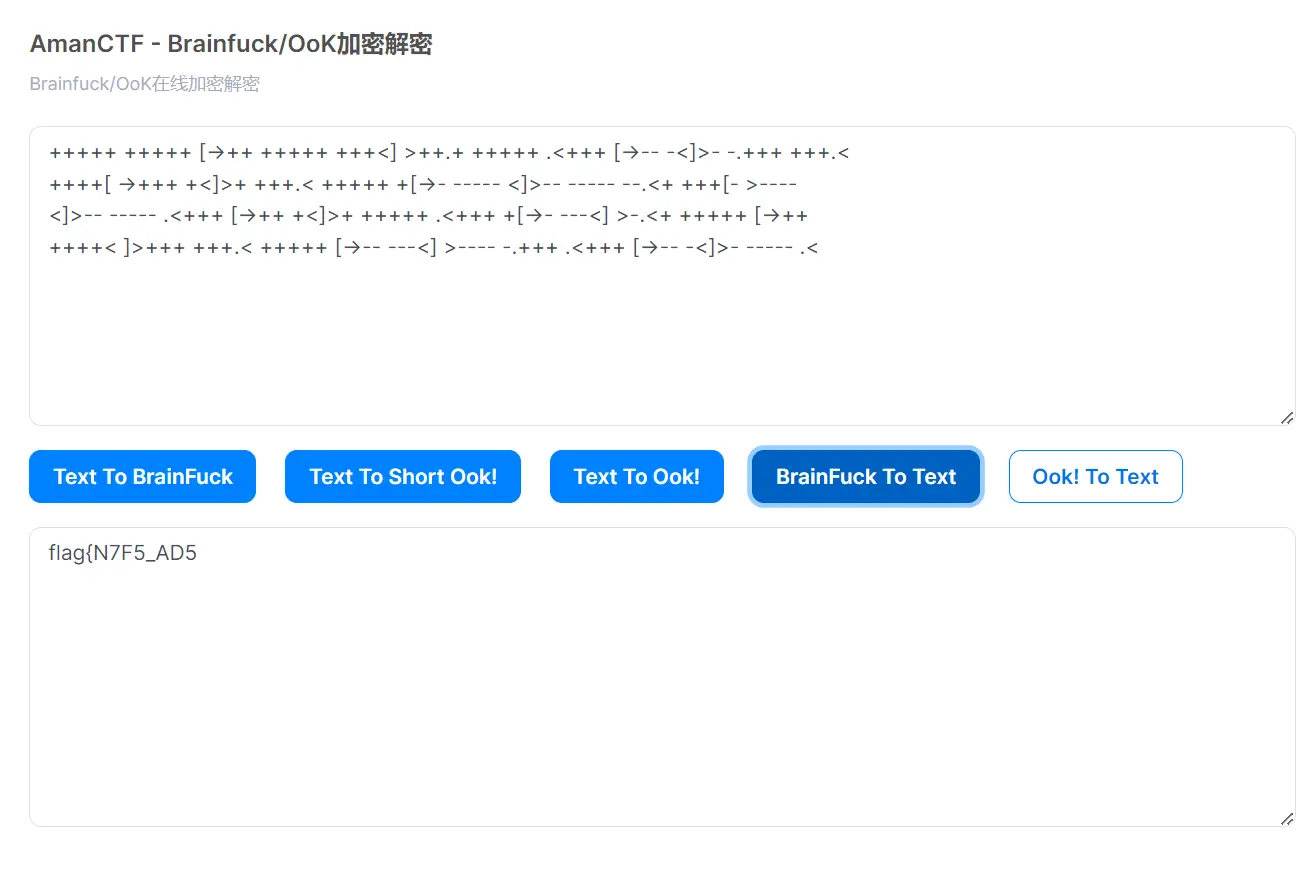

发现一堆像龙卷风一样的字符串,经查是brainfuck编码

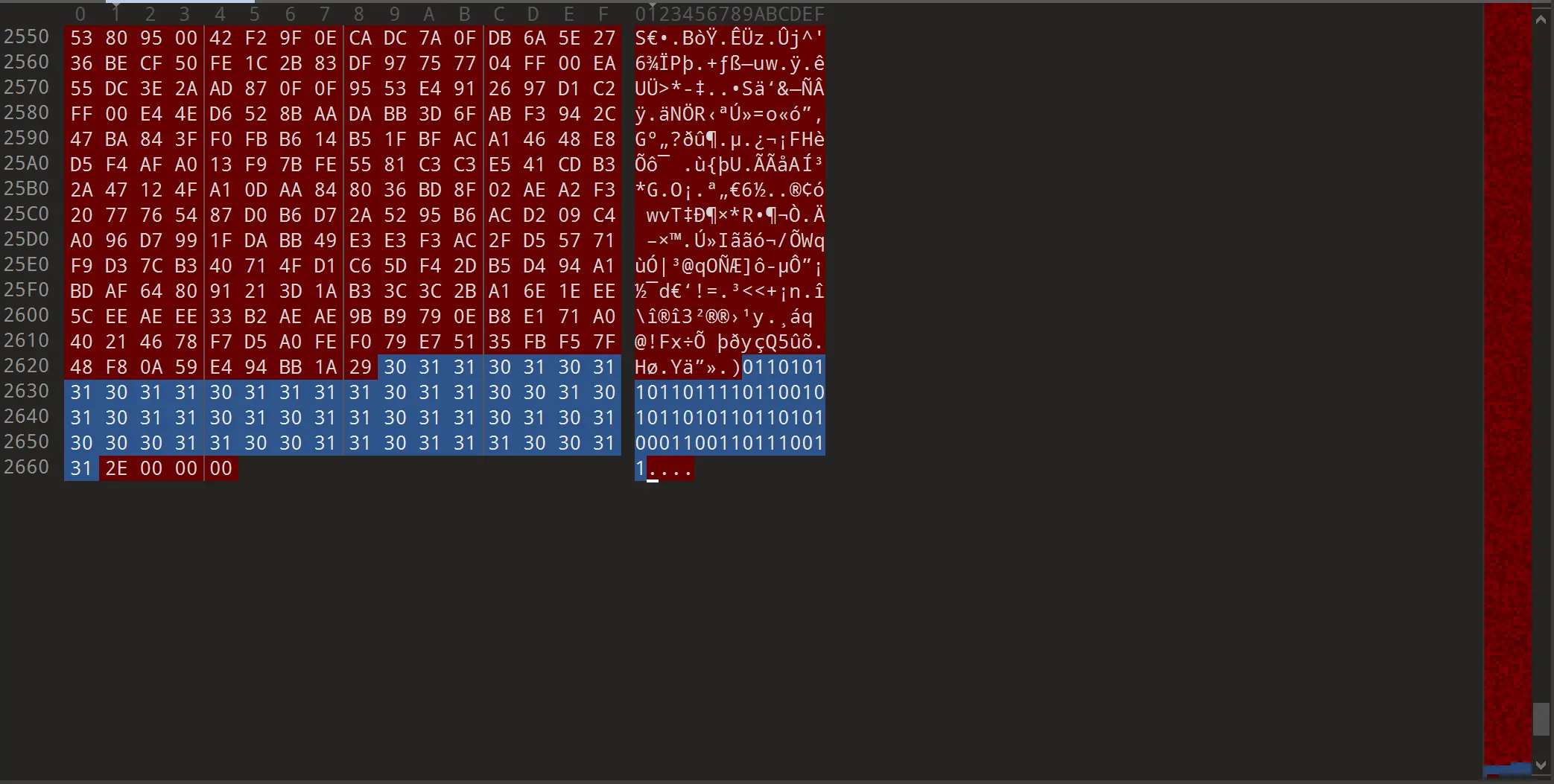

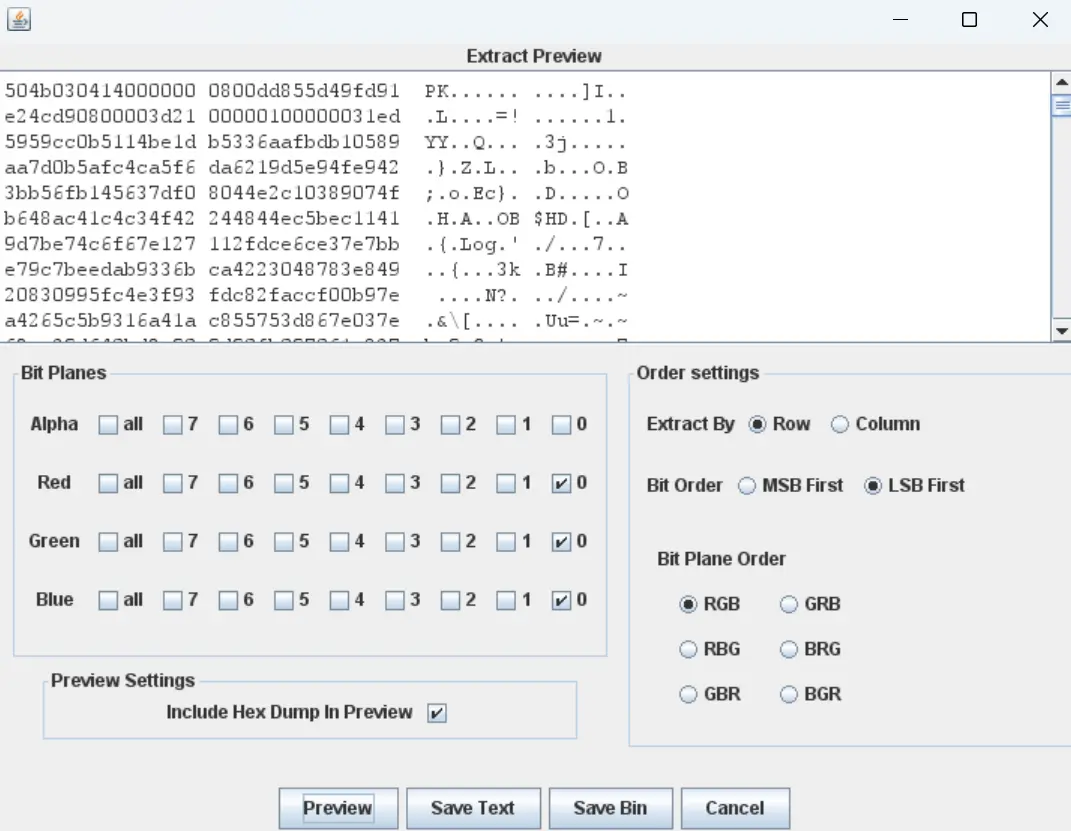

25.FLAG

010打开没什么发现,尝试lsb

输出为zip,发现文件损坏

bandizip修复,解压,转换成字符串

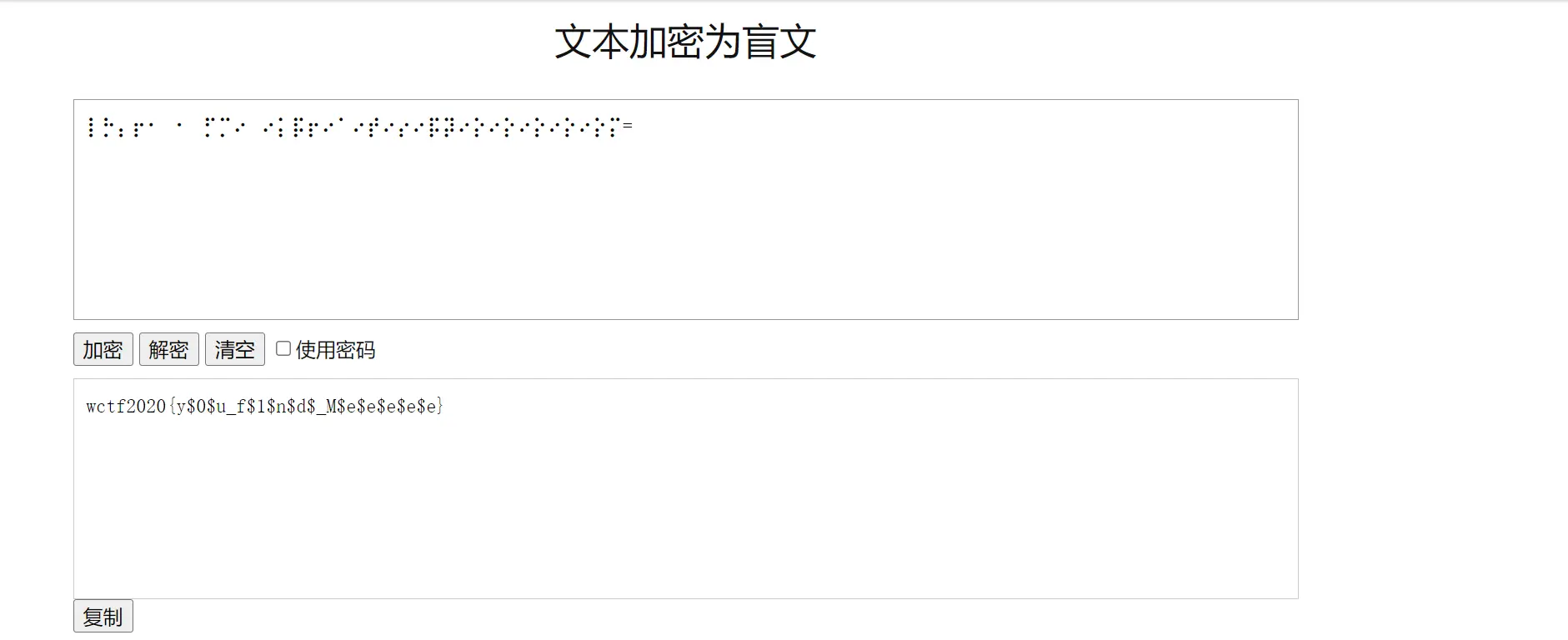

26.假如给我三天光明

一张图片和一个加密zip,图上是盲文

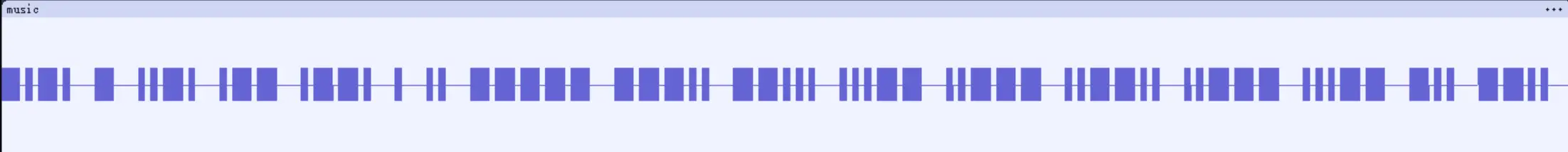

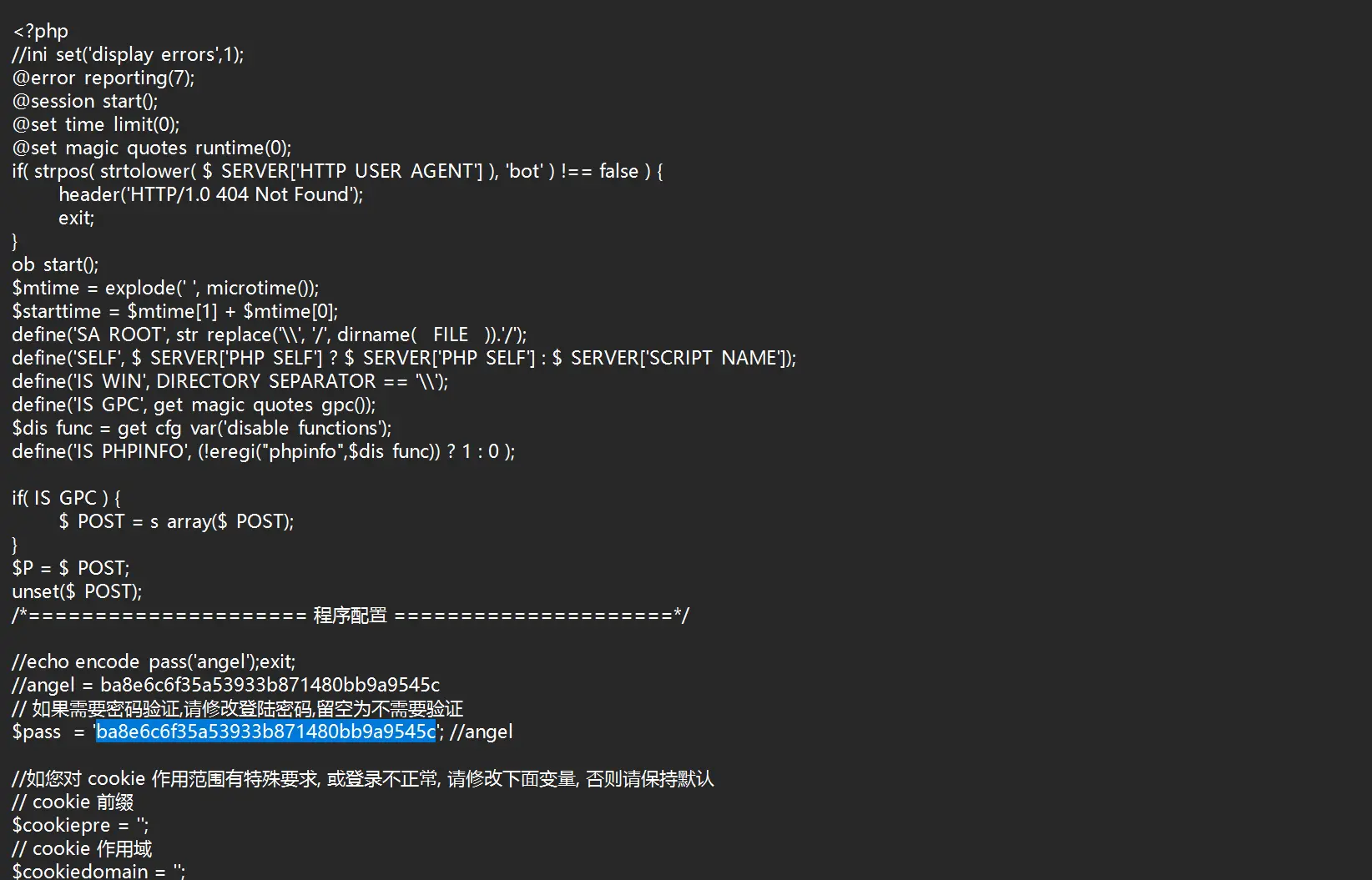

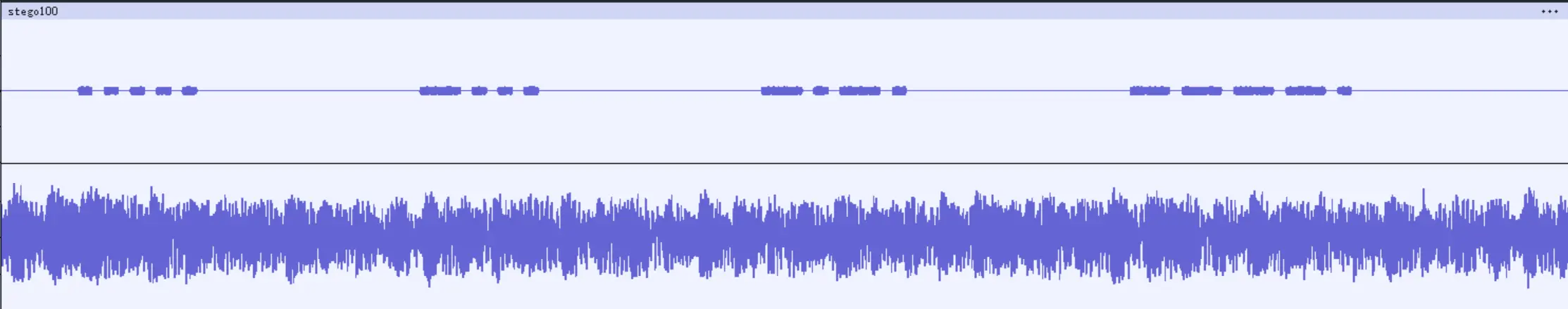

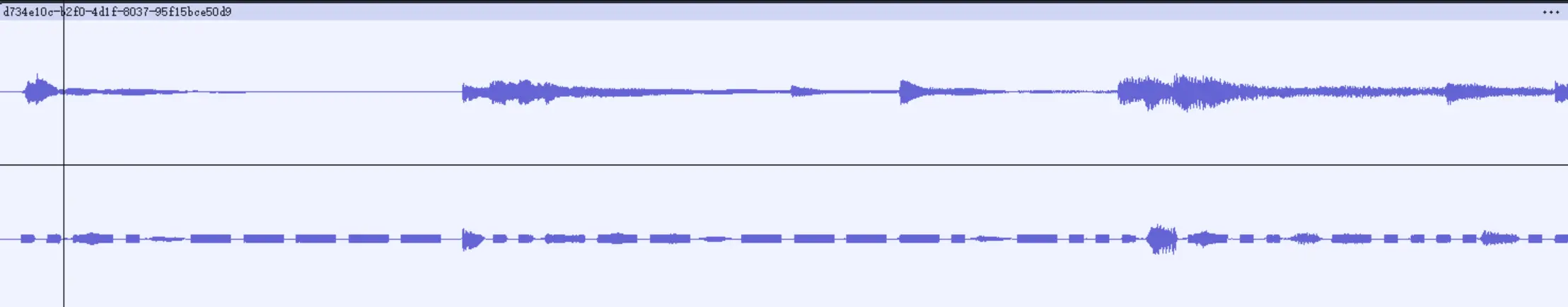

找对照表翻译,kmdonowg,为压缩包密码.解压得音频文件,Audacity打开

摩斯密码,翻译得flag(记得改为小写)

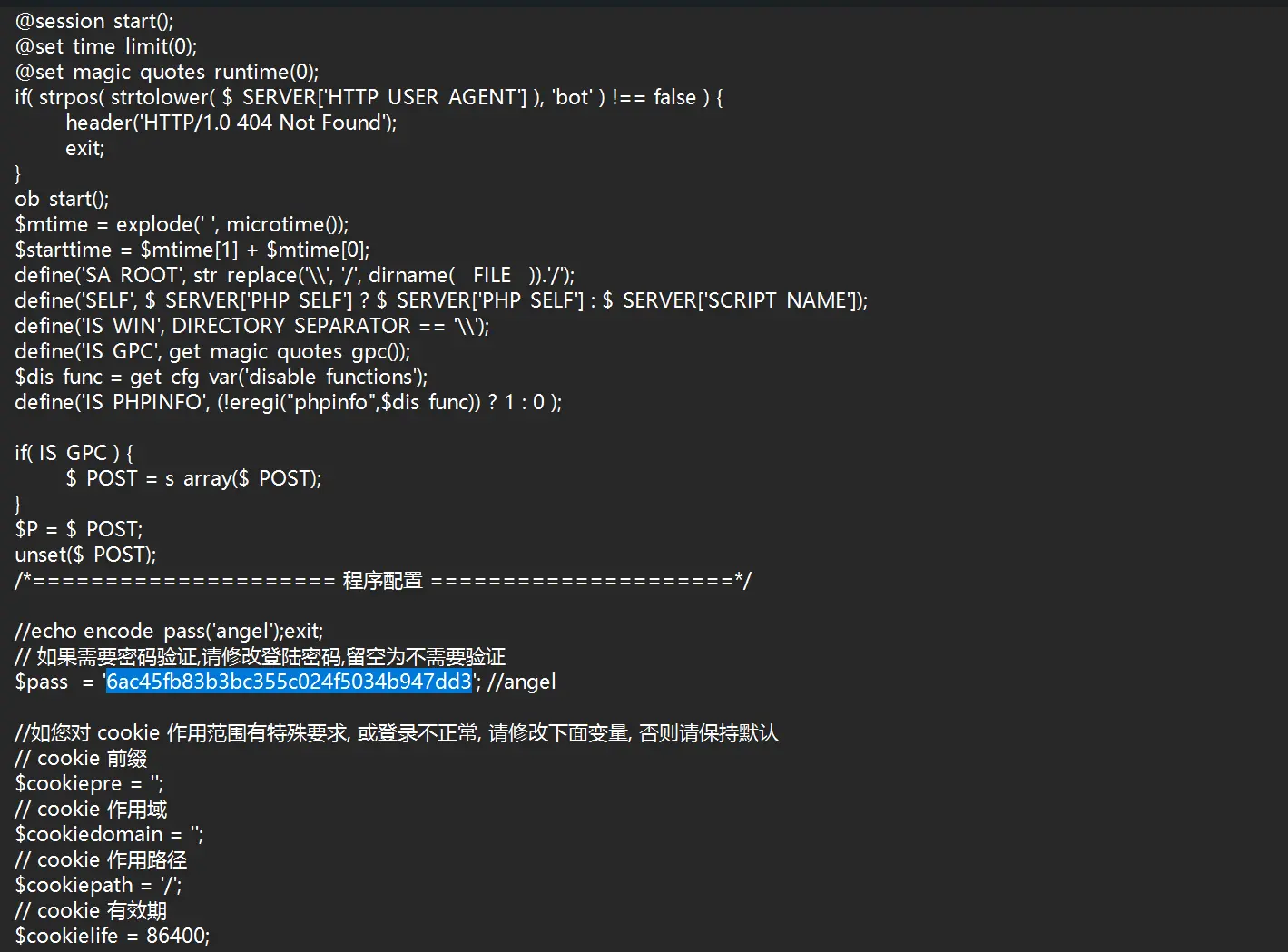

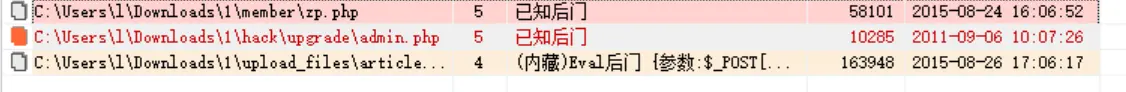

27.后门查杀

根据提示,用D盾扫描文件

打开include.php,找到密码即为flag

28.webshell后门

和上一题一样

打开zp.php

29.来首歌吧

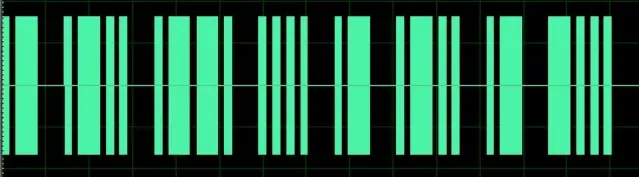

音频文件,Audacity打开发现摩斯密码

1 | |

翻译得flag

30.面具下的flag

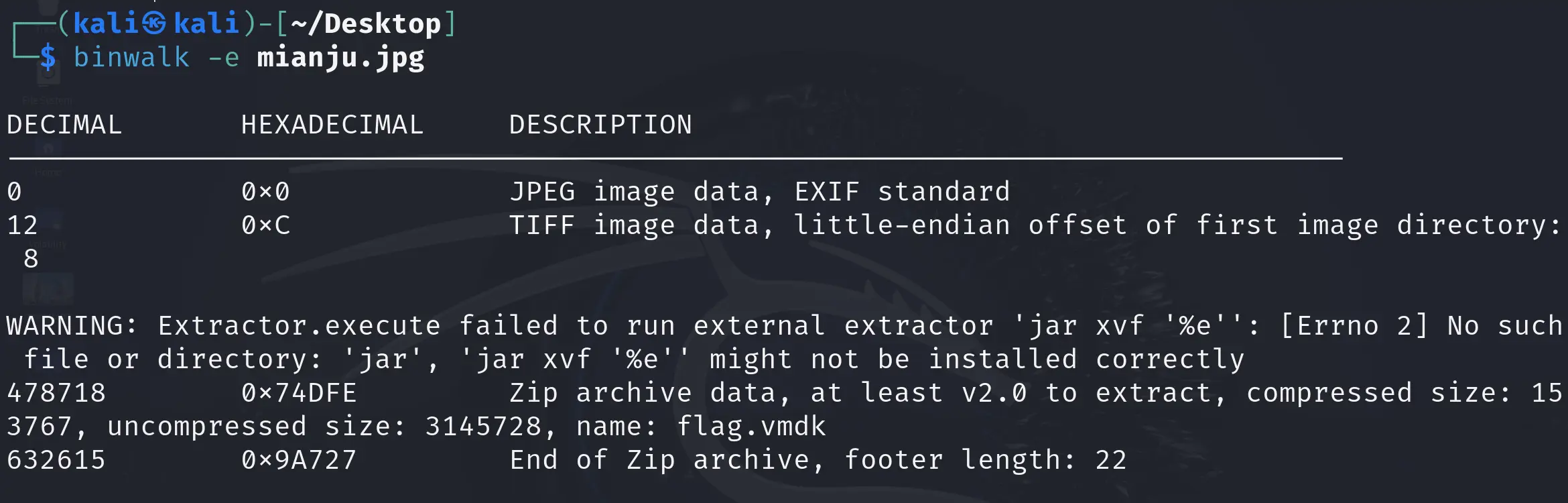

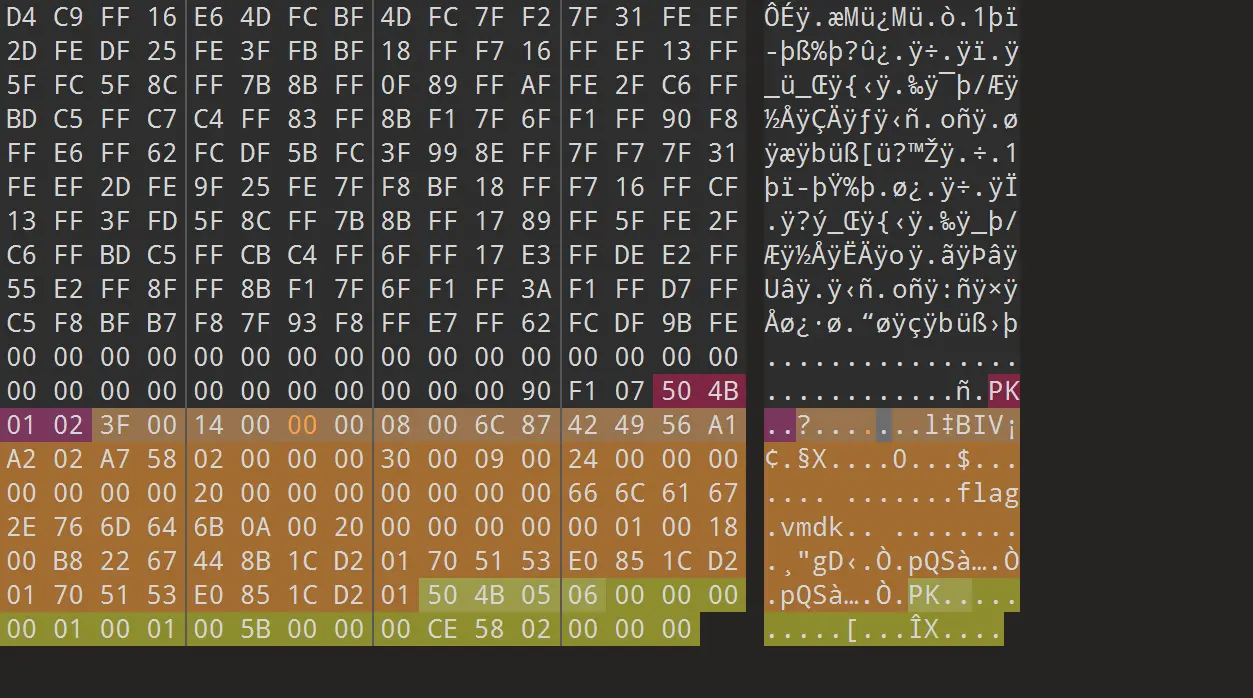

010打开发现flag.vmdk,尝试binwalk分离文件

分离出伪加密压缩包,修改16进制文件取消伪加密

解压出vmdk文件,放入Linux用命令解压

1 | |

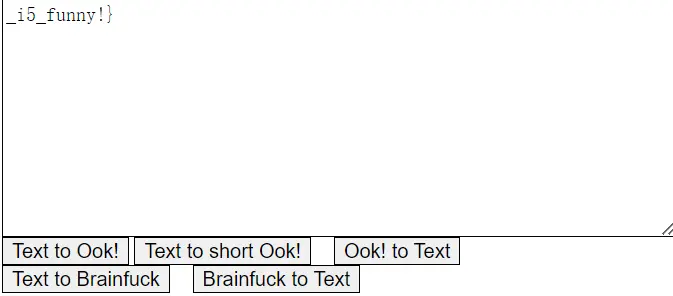

发现key_part_one和key_part_two两个文件,打开是brainfuck和Ook

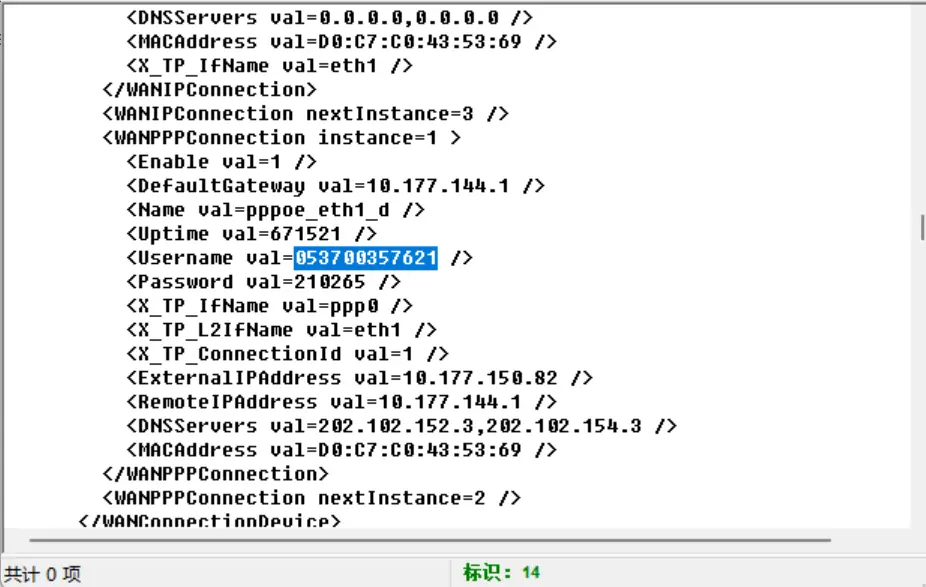

31.荷兰宽带数据泄露

conf.bin,路由器配置文件.routerpassview打开

尝试password和username,找到flag

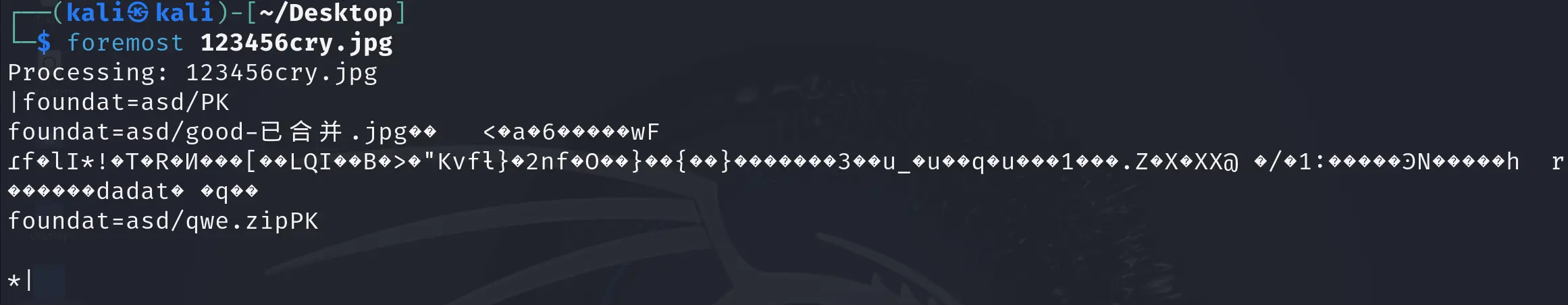

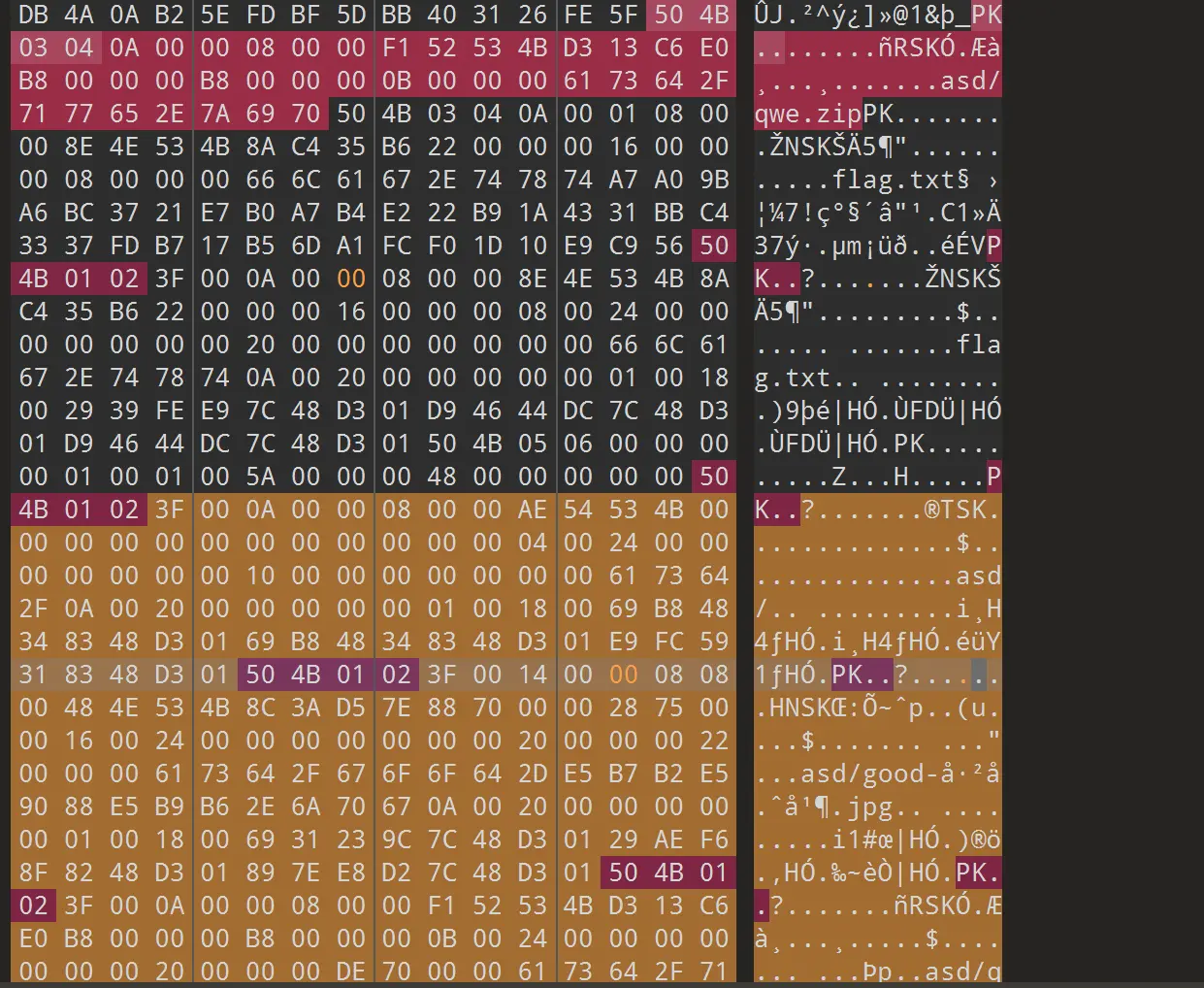

32.九连环

010打开没什么发现,尝试foremost提取

提取出加密压缩包,发现伪加密,修改

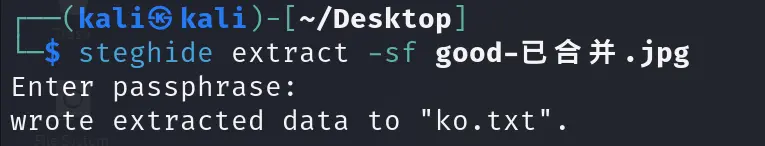

打开压缩包,steghide提取隐藏文件

ko.txt为压缩包密码,打开压缩包获得flag

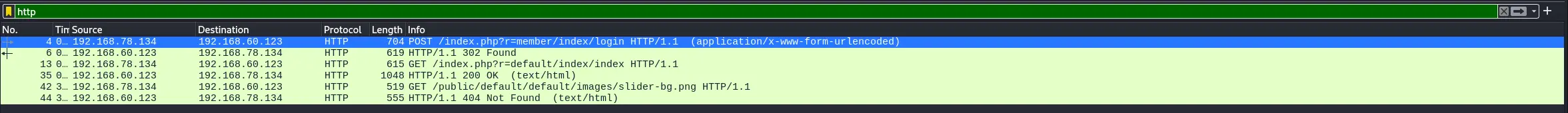

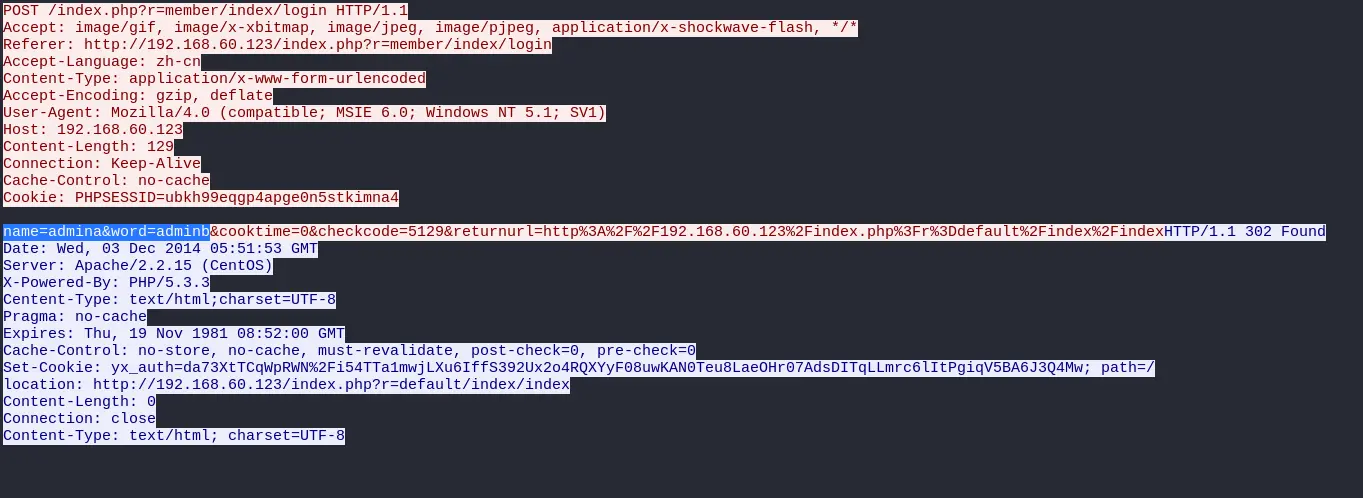

33.被劫持的神秘礼物

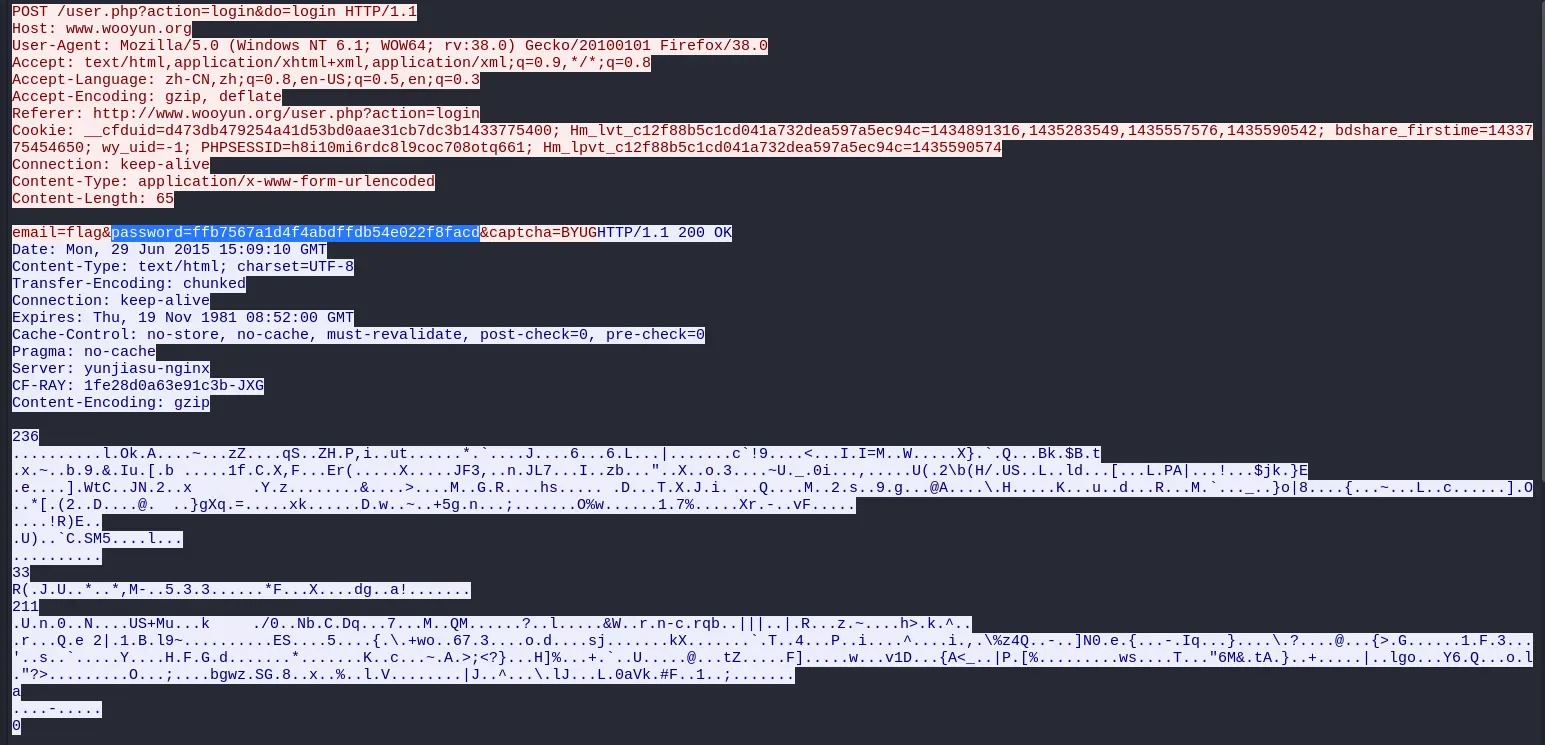

wireshark打开,筛选http,找到登录的数据包

追踪tcp流

将adminaadminb编码为md5

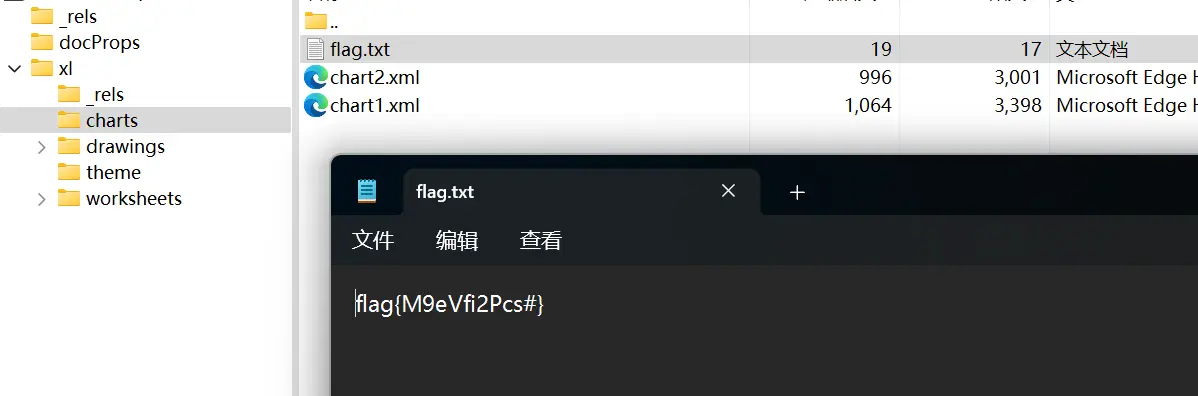

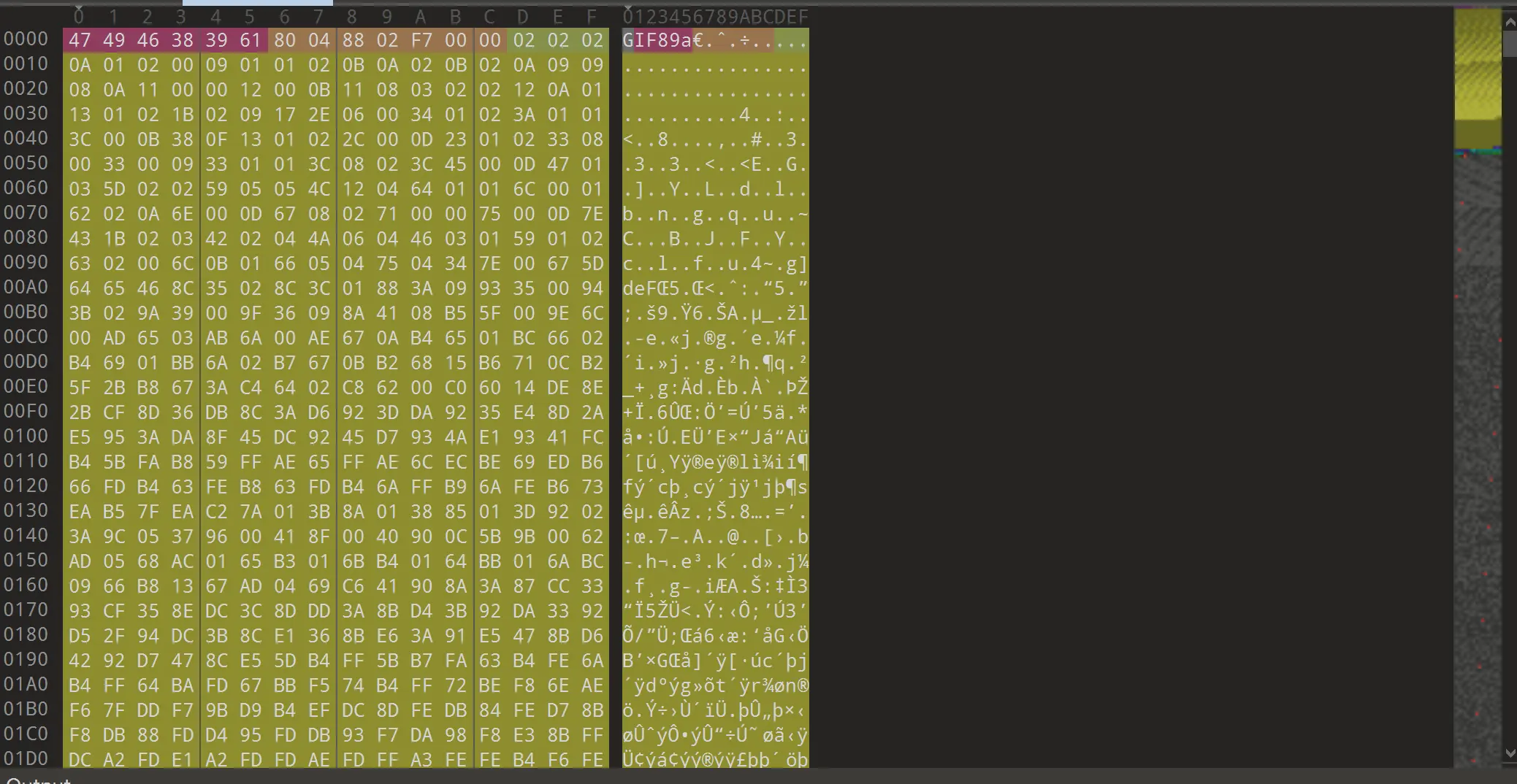

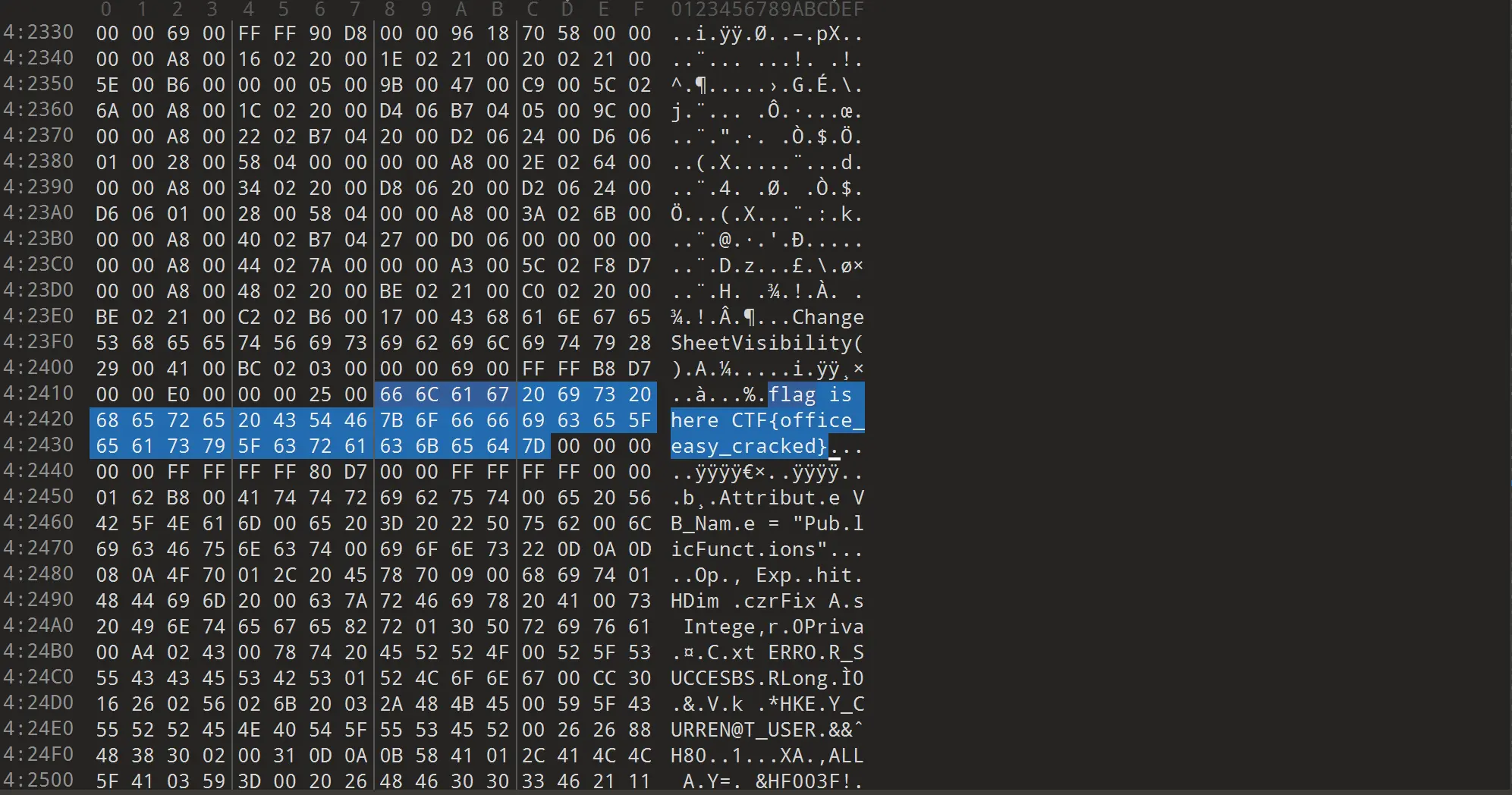

34.[BJDCTF2020]认真你就输了

一个excel,打开看到flag.txt字样.foremost提取文件

35.被偷走的文件

wireshark打开,看到flag.rar,foremost提取出加密压缩包

猜测4位数密码,passware破解

36.[BJDCTF2020]藏藏藏

010没有发现,尝试foremost提取文件

得到压缩包,打开扫码得flag

37.[GXYCTF2019]佛系青年

伪加密压缩包,09改为00

打开发现是佛曰加密

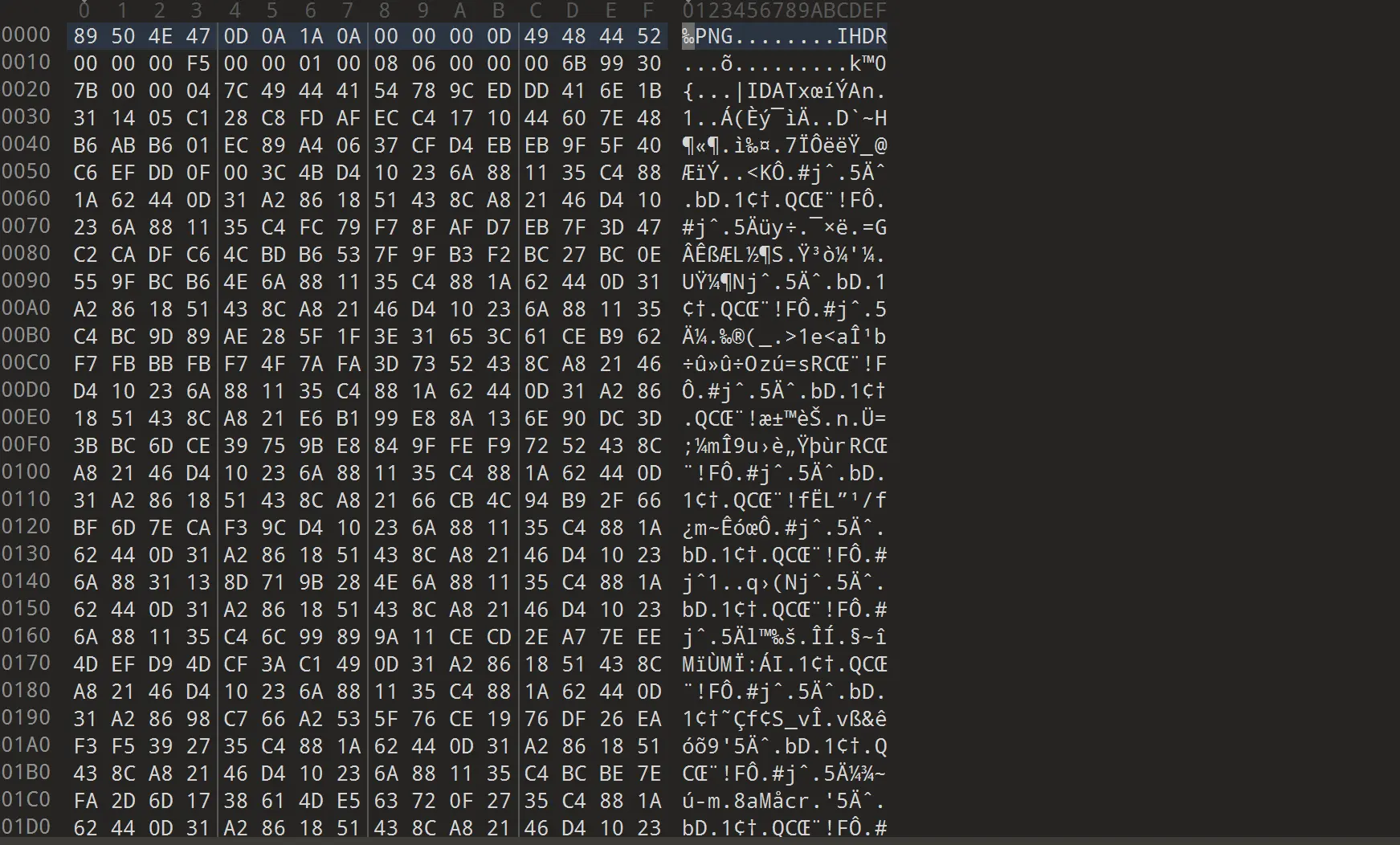

38.[BJDCTF2020]你猜我是个啥

打不开的zip,010查看发现是png

修改后缀

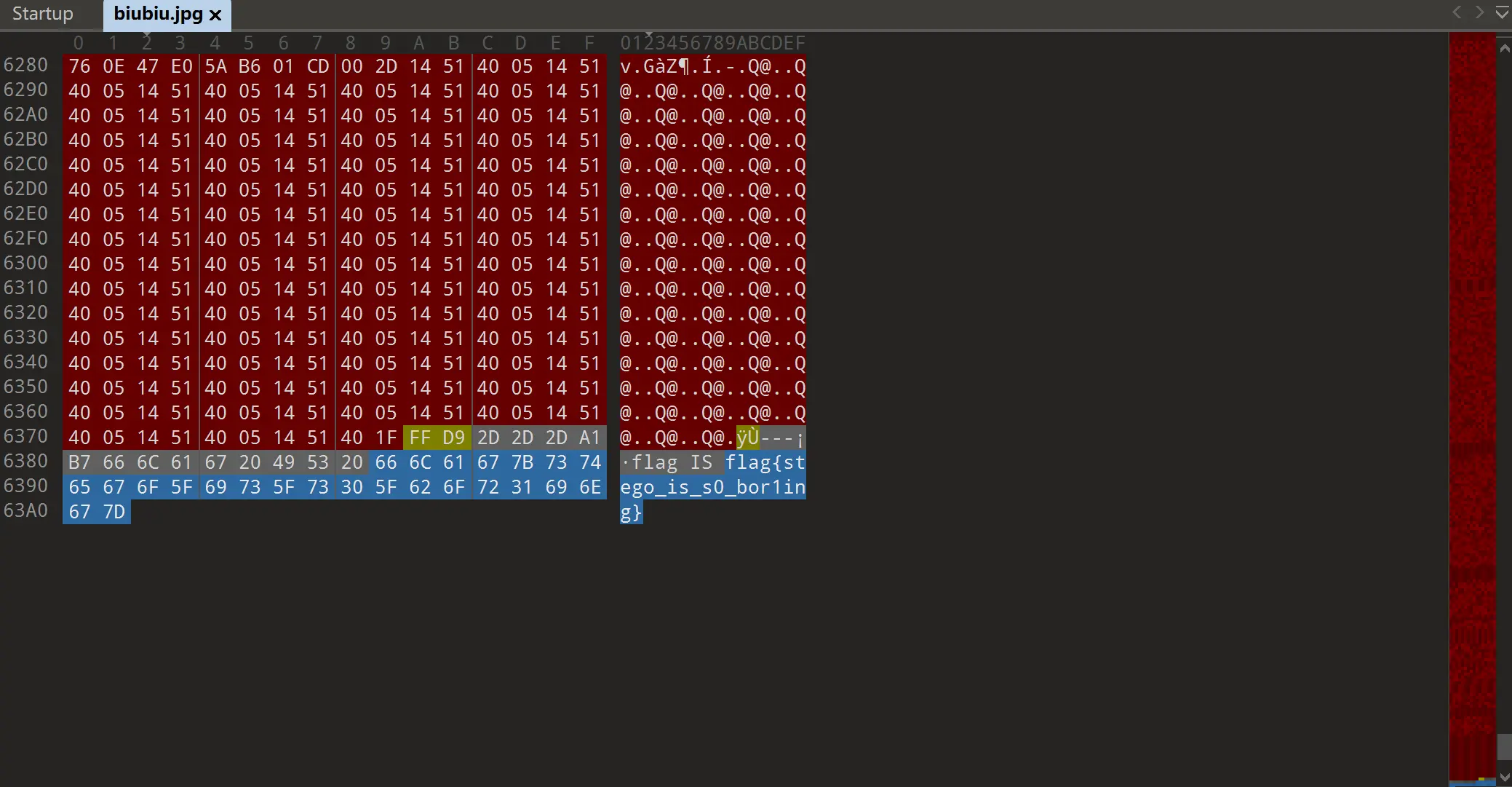

扫码未获得flag,010查看,在末尾看到flag

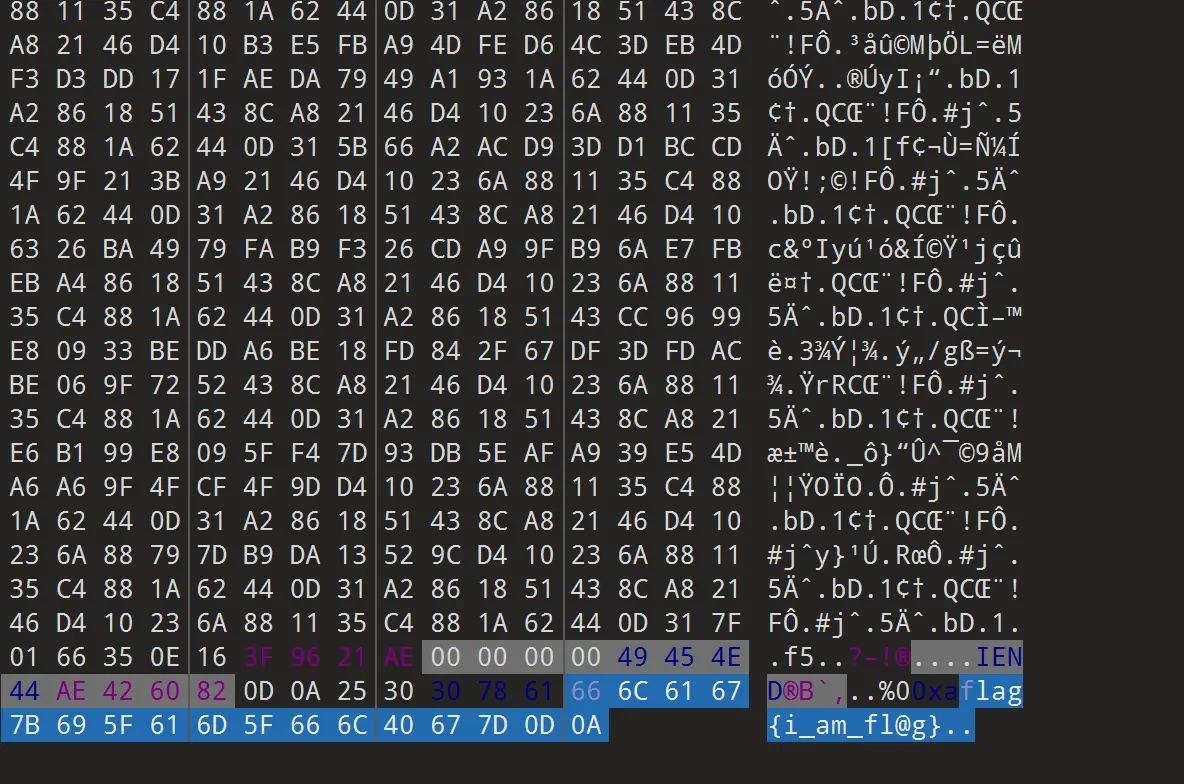

39.刷新过的图片

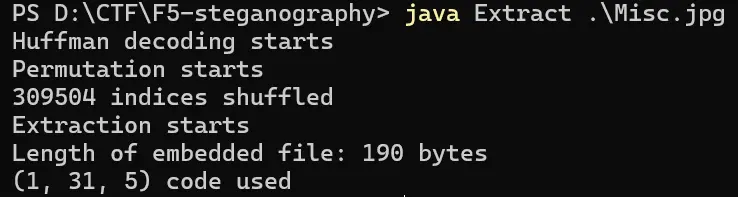

f5隐写,提取

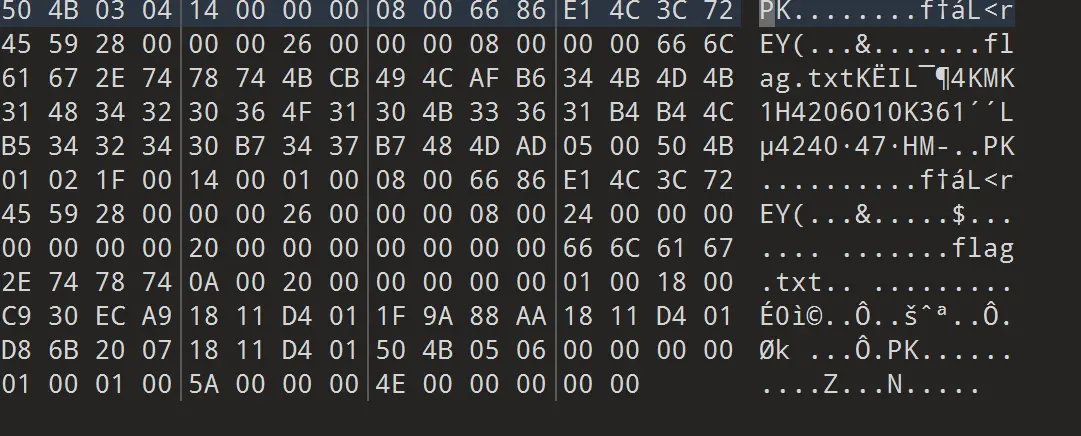

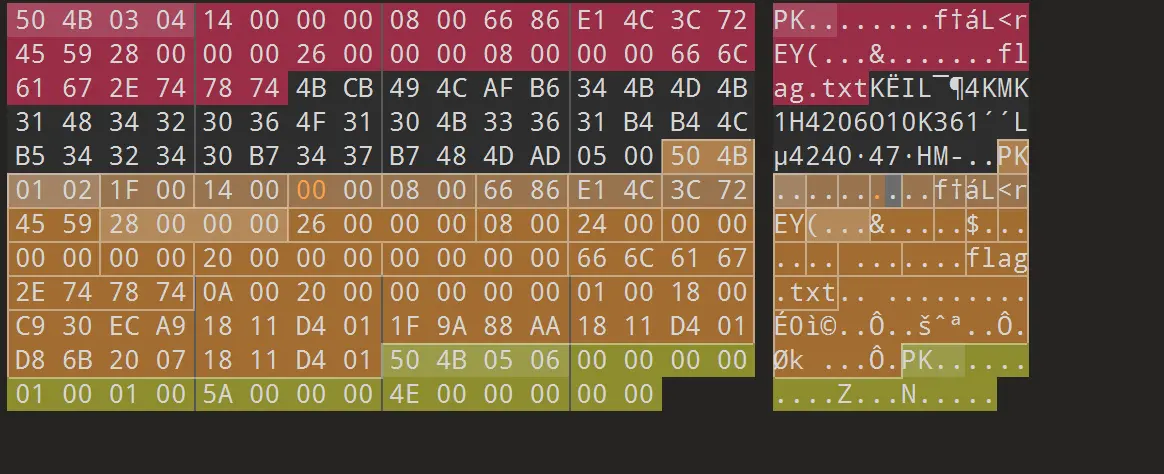

010打开output.txt,根据文件头可知是zip.修改后缀

伪加密zip,01改为00

解压得flag

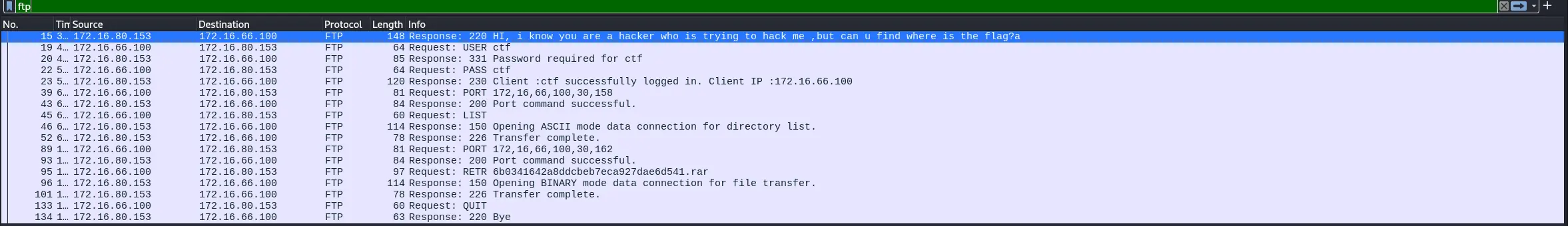

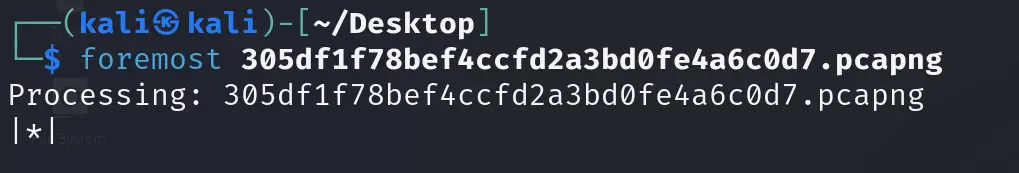

40.秘密文件

筛选ftp

发现rar,foremost提取

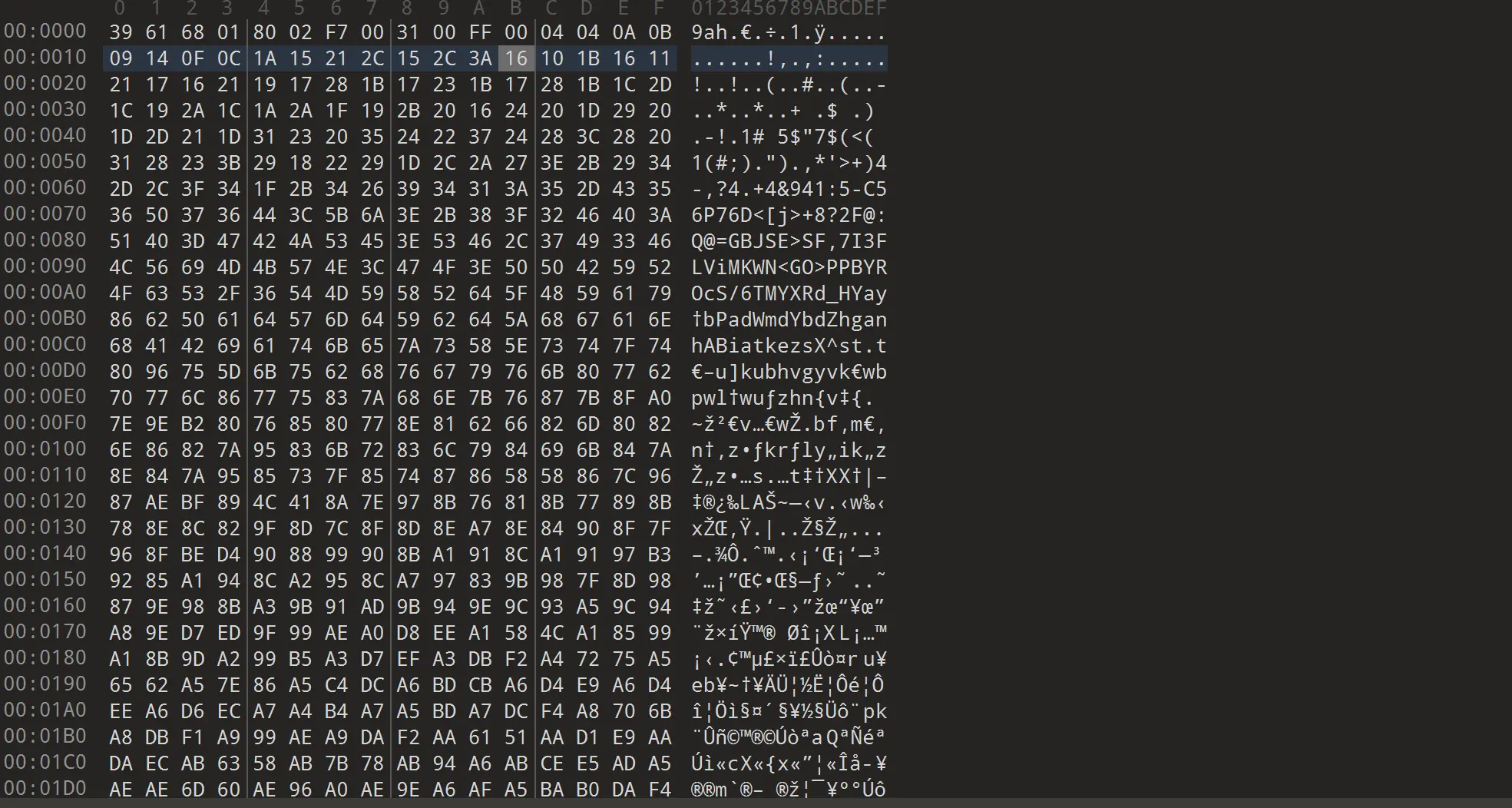

加密,尝试4位数破解

解压得flag

41.[BJDCTF2020]鸡你太美

gif打不开,010打开发现缺少文件头

补上,保存为1.gif

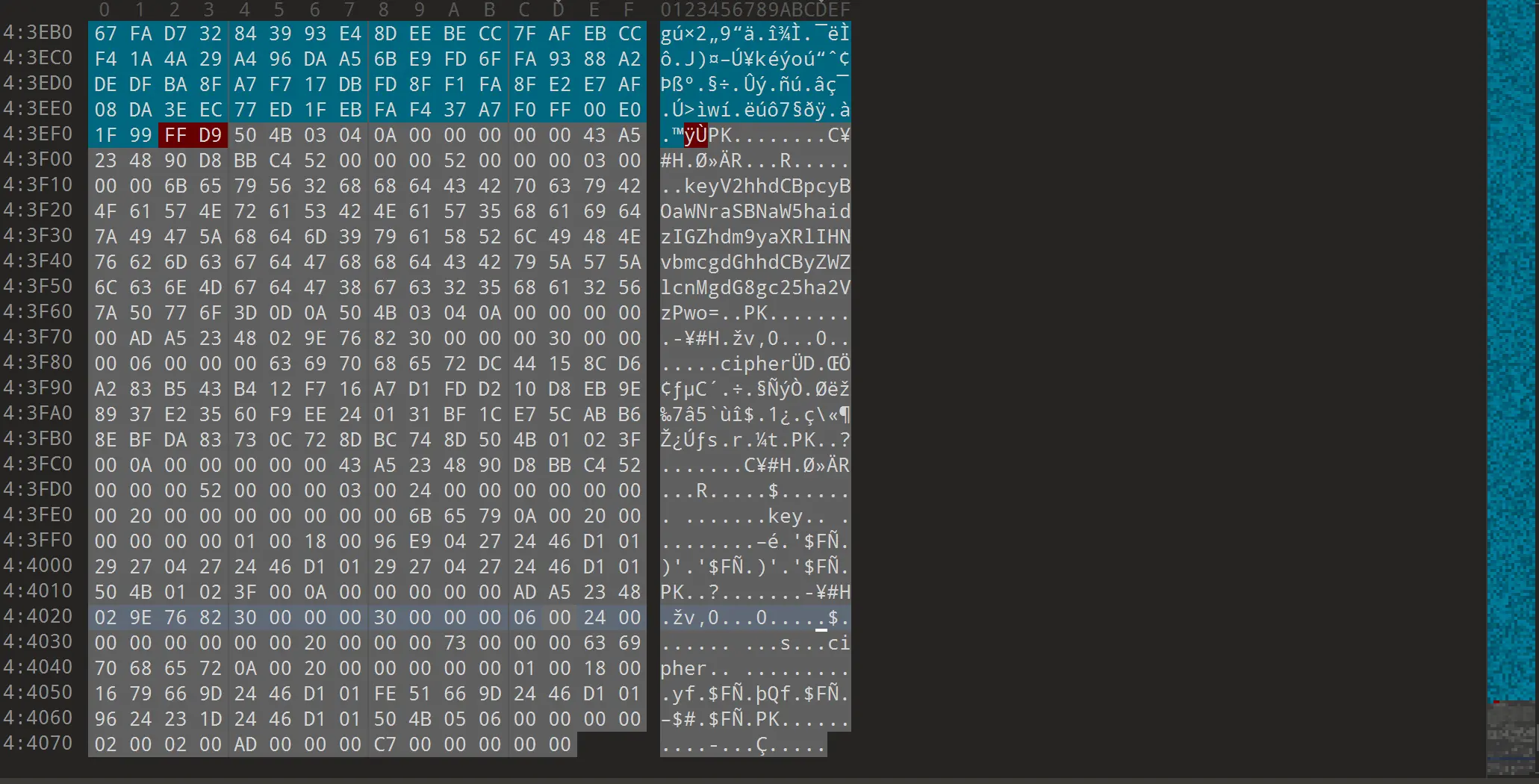

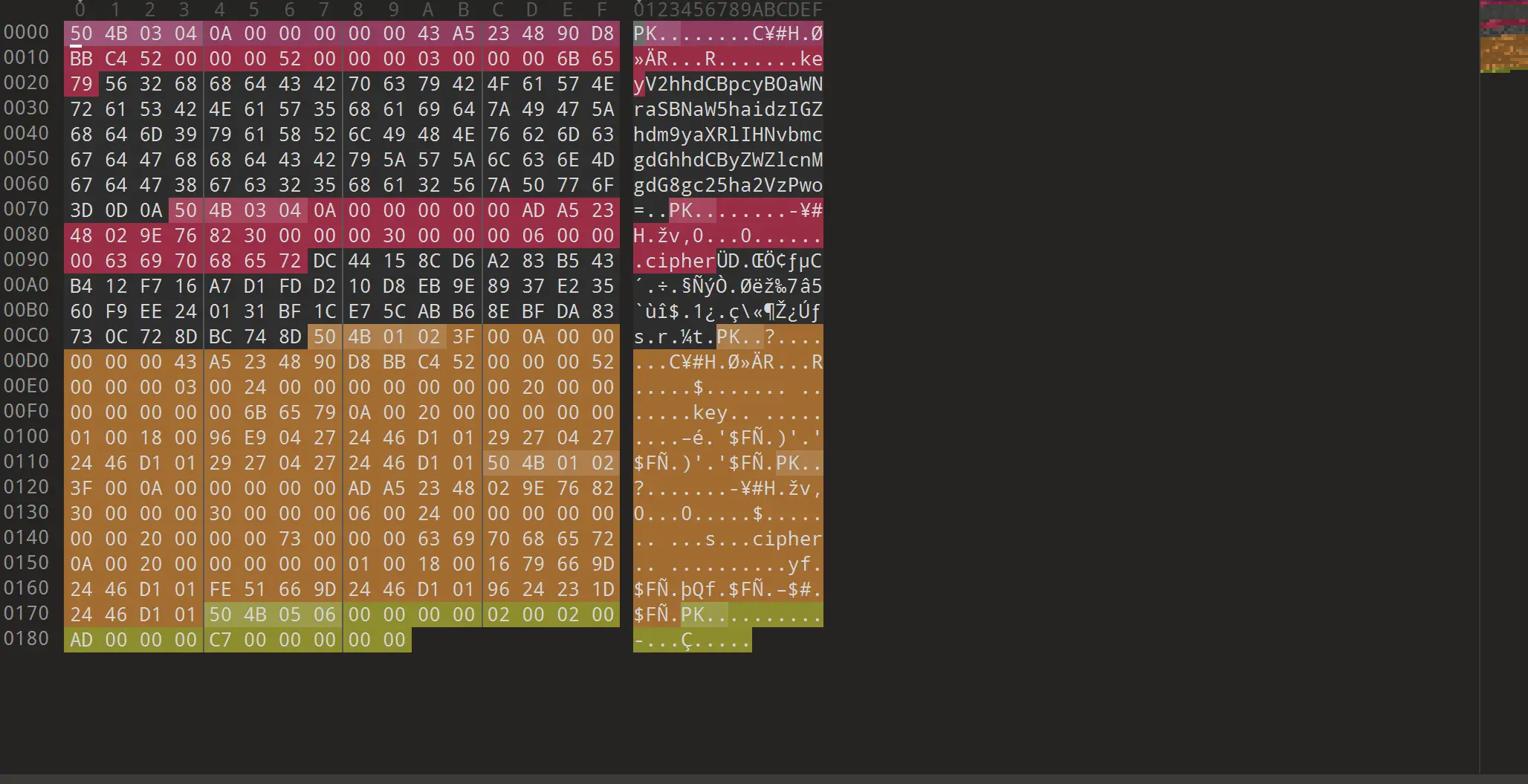

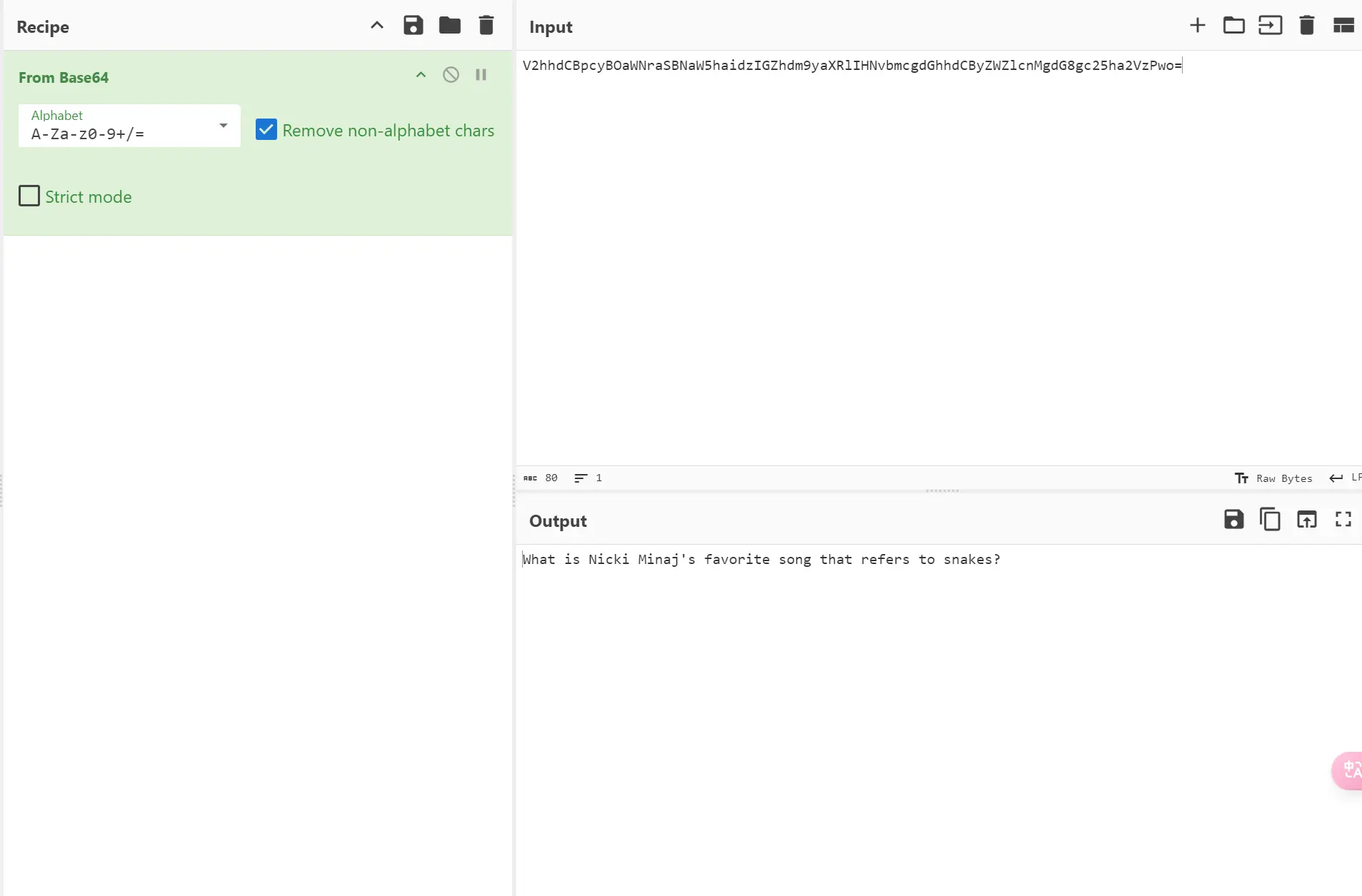

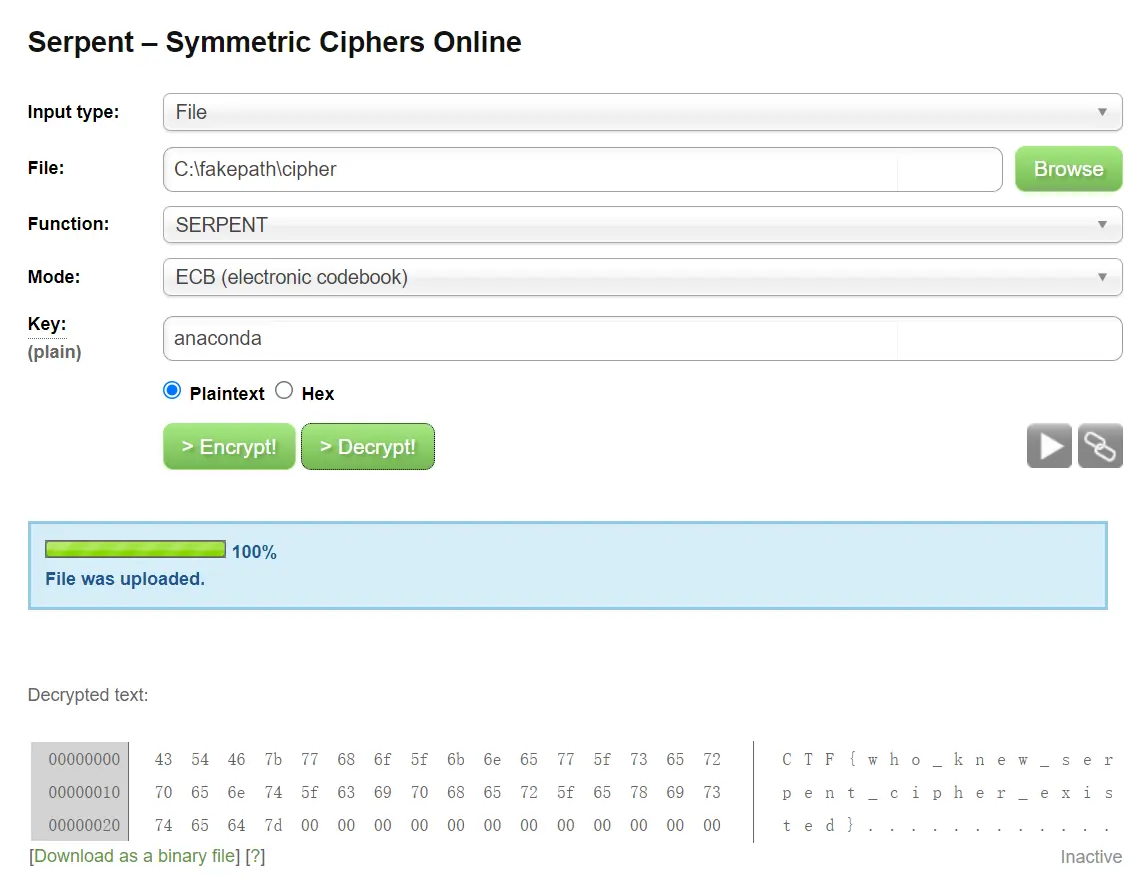

42.snake

010打开,在尾部看到zip的文件格式

复制到新的hex文件,保存为.zip

解压,打开key发现base64,解码

google一下,歌名是Anaconda(蟒蛇),所以密钥为Anaconda.与蛇有关的加密方式是serpent

43.[BJDCTF2020]just_a_rar

加密rar,passware解出密码2016,解压出一张图片

flag在备注里

44.菜刀666

wireshark打开

看到z1和z2,z1是base64,z2开头是FFD8FF,显然是jpg

foremost提取文件,得加密zip.用上图密码打开得flag

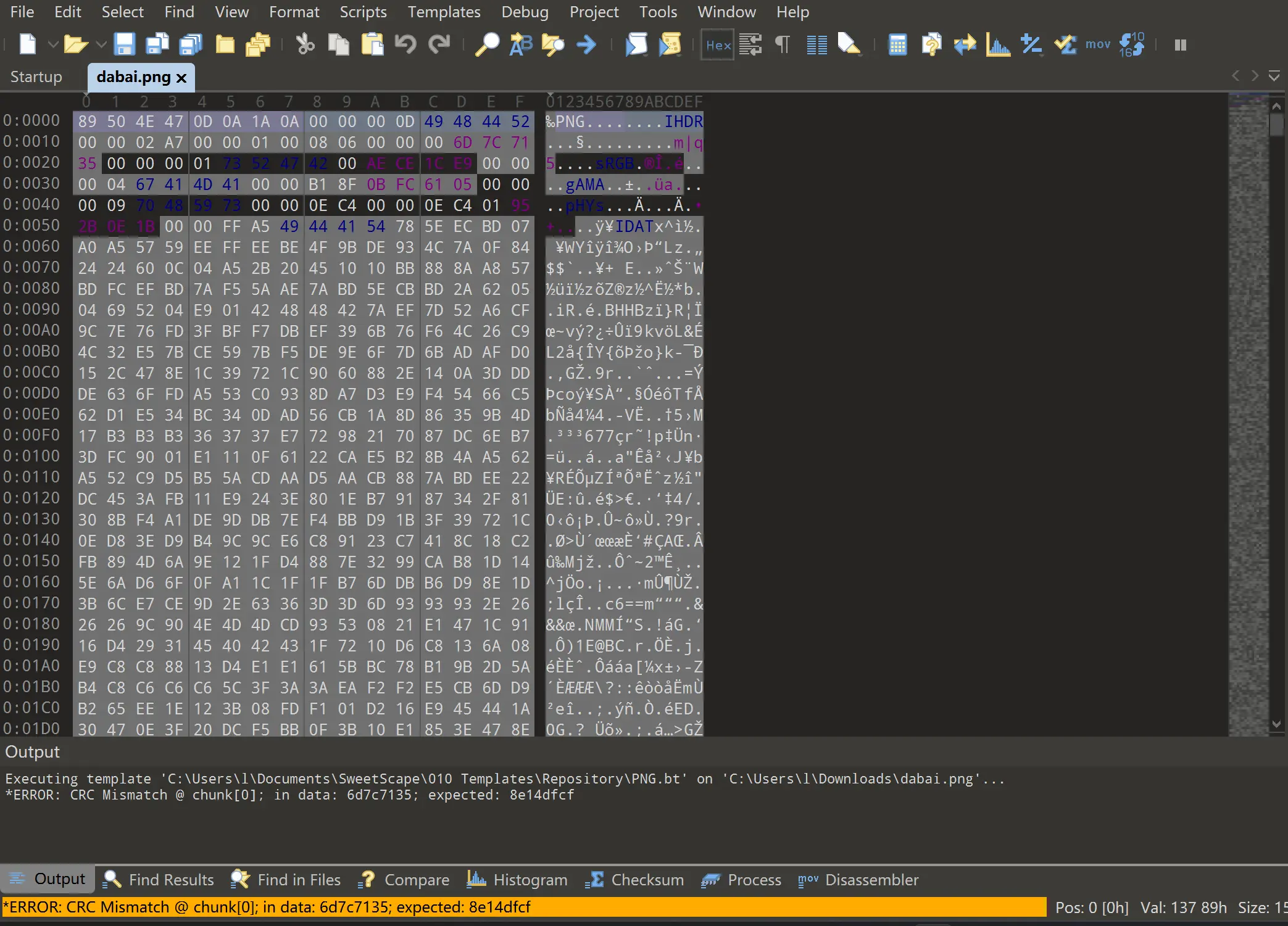

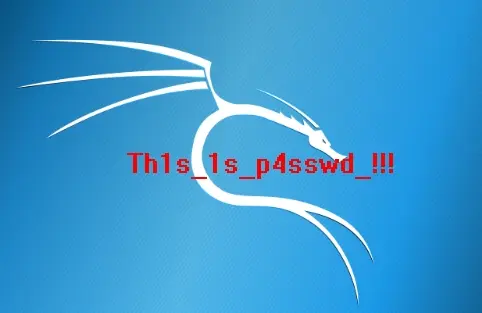

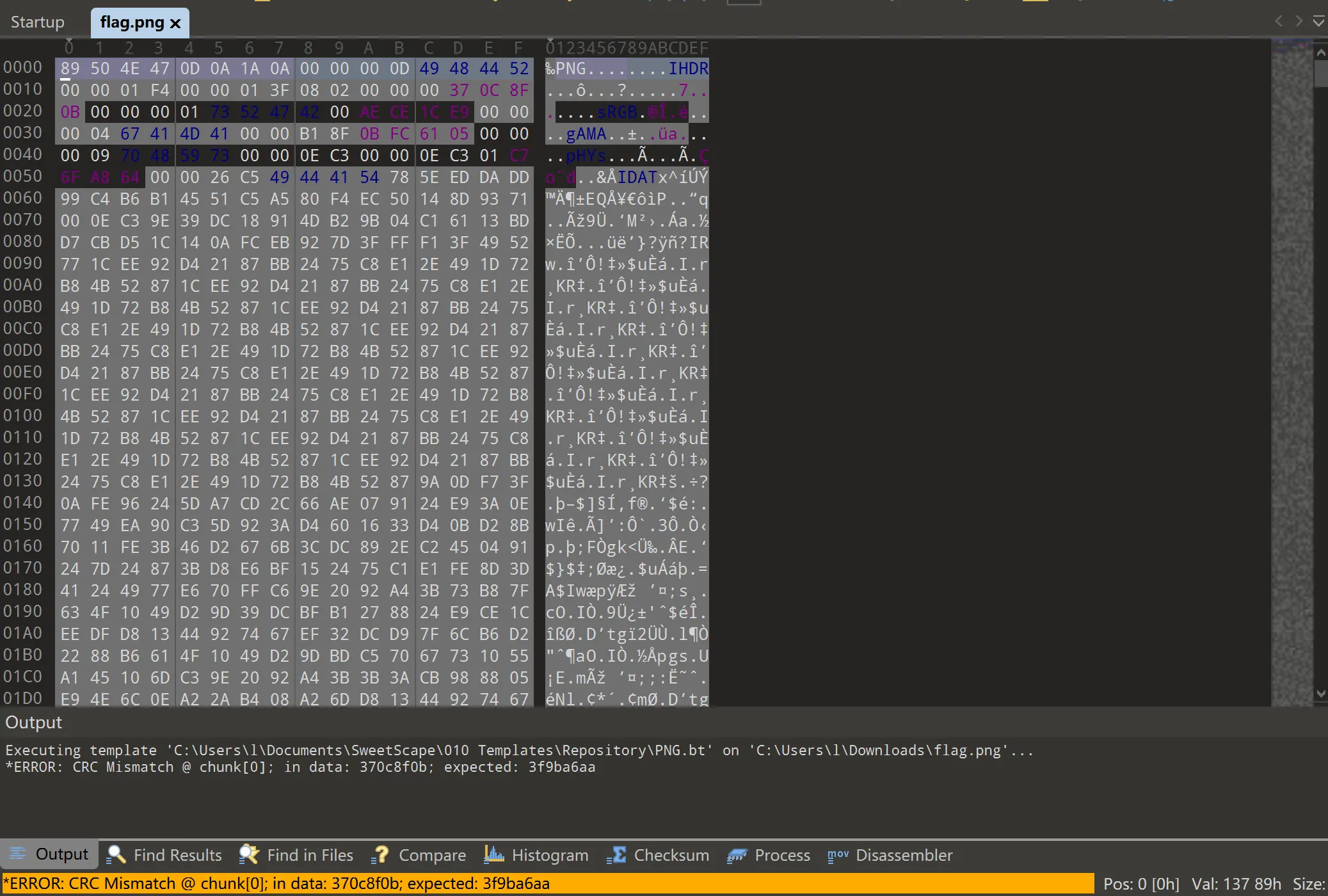

45.[BJDCTF2020]一叶障目

010打开,发现CRC校验错误

Deformed-Image-Restorer脚本爆破

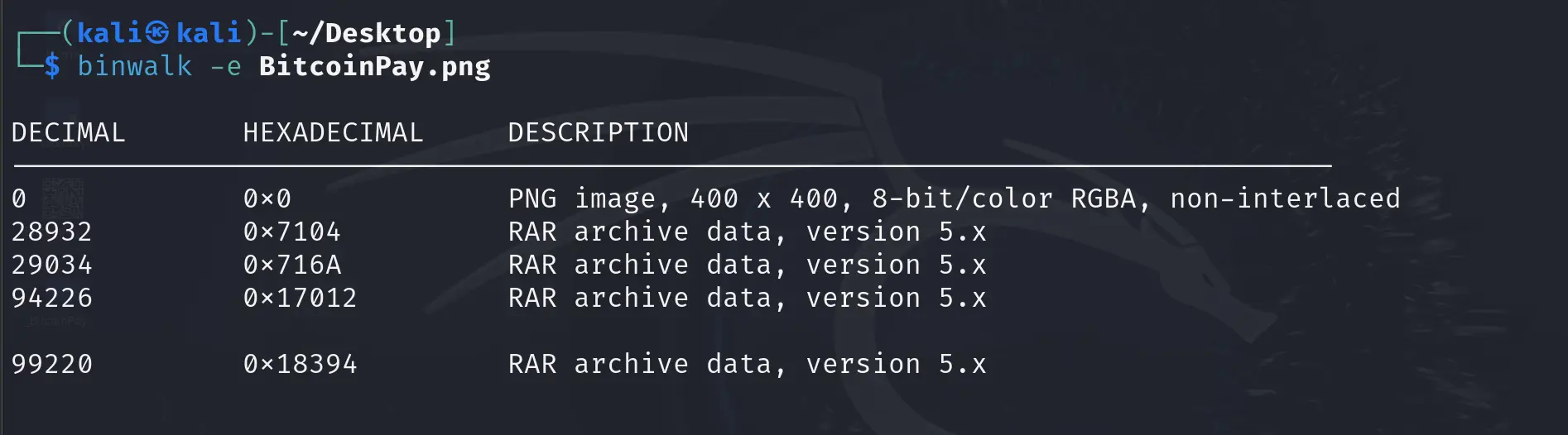

46.[SWPU2019]神奇的二维码

binwalk分离文件

先看encode.txt,base64解码得asdfghjkl1234567890

再看flag.doc,是编码很多次的base64,解码

是18394.rar的密码,解压出音频文件,Audacity打开

摩斯码,转换成flag(小写)

47.[BJDCTF2020]纳尼

打不开的gif文件,010打开

缺少文件头,补上

保存为gif

base64编码,解出flag

48.excel破解

010打开,直接找到flag

49.[HBNIS2018]来题中等的吧

摩斯码,翻译出flag(小写)

50.[ACTF新生赛2020]outguess

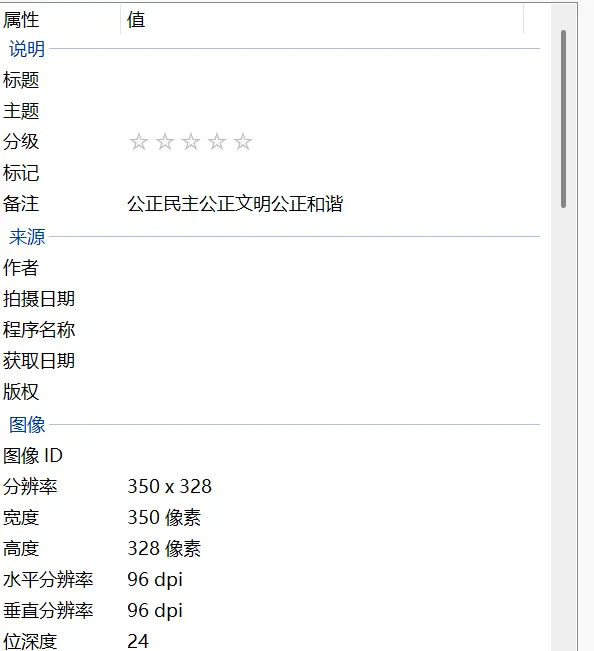

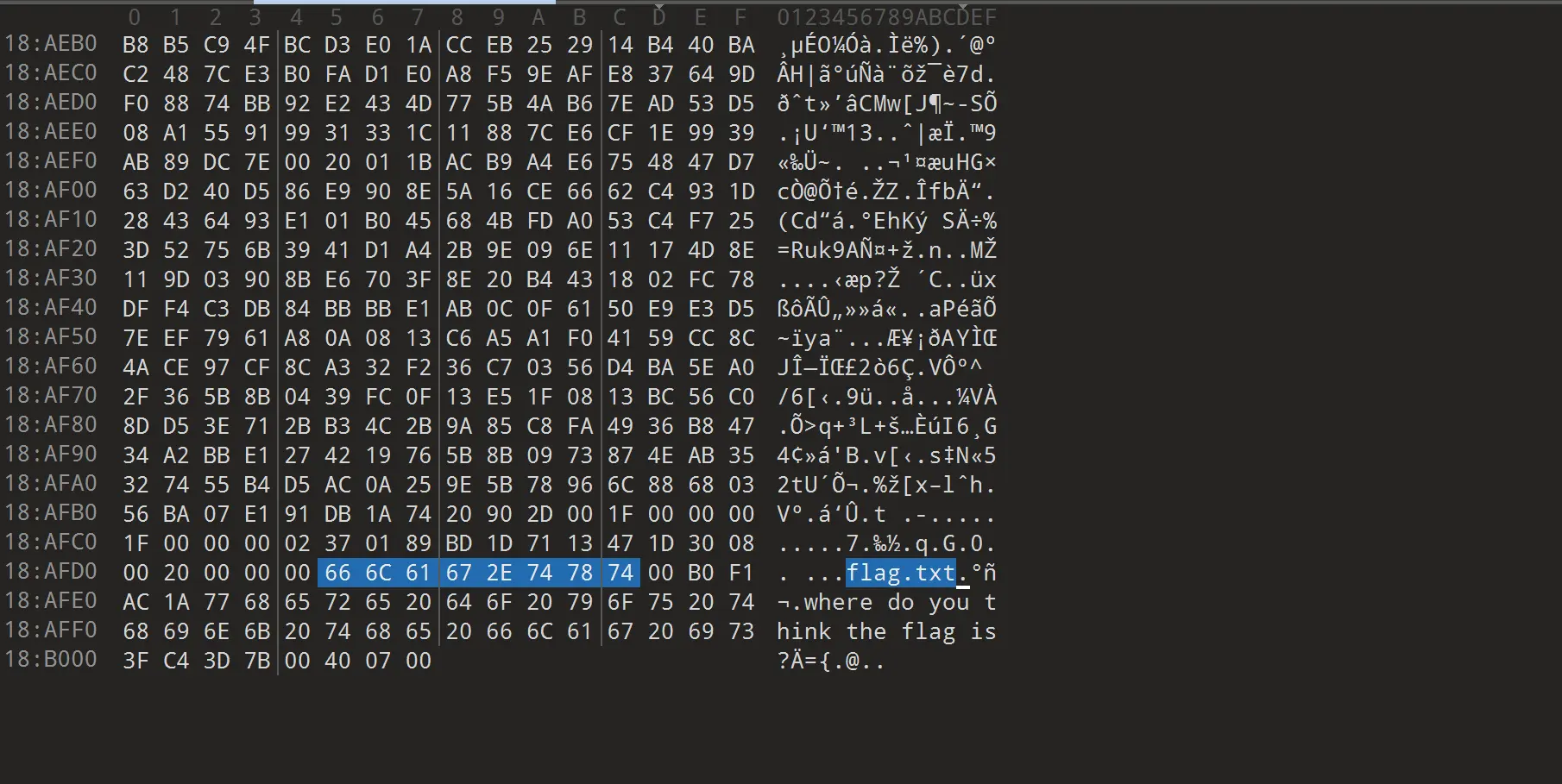

010打开看到exif,看备注

价值观编码,解得abc

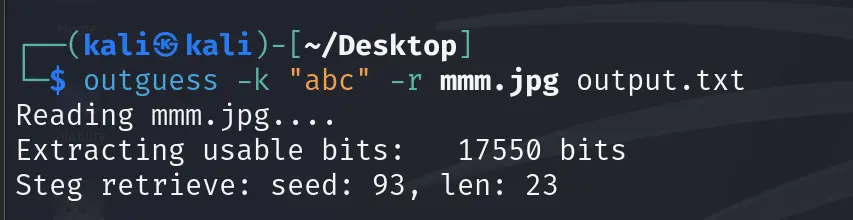

由题得这题要用outguess,abc为密码

打开output.txt得flag

51.谁赢了比赛?

010打开,在结尾找到flag.txt

foremost分离出一个加密压缩包,尝试4位数字破解得1020.解压出一个没用的txt和一个gif.

逐帧分析,在313帧找到了不一样的

010打开没有发现,lsb没有结果.尝试换通道

扫码得flag

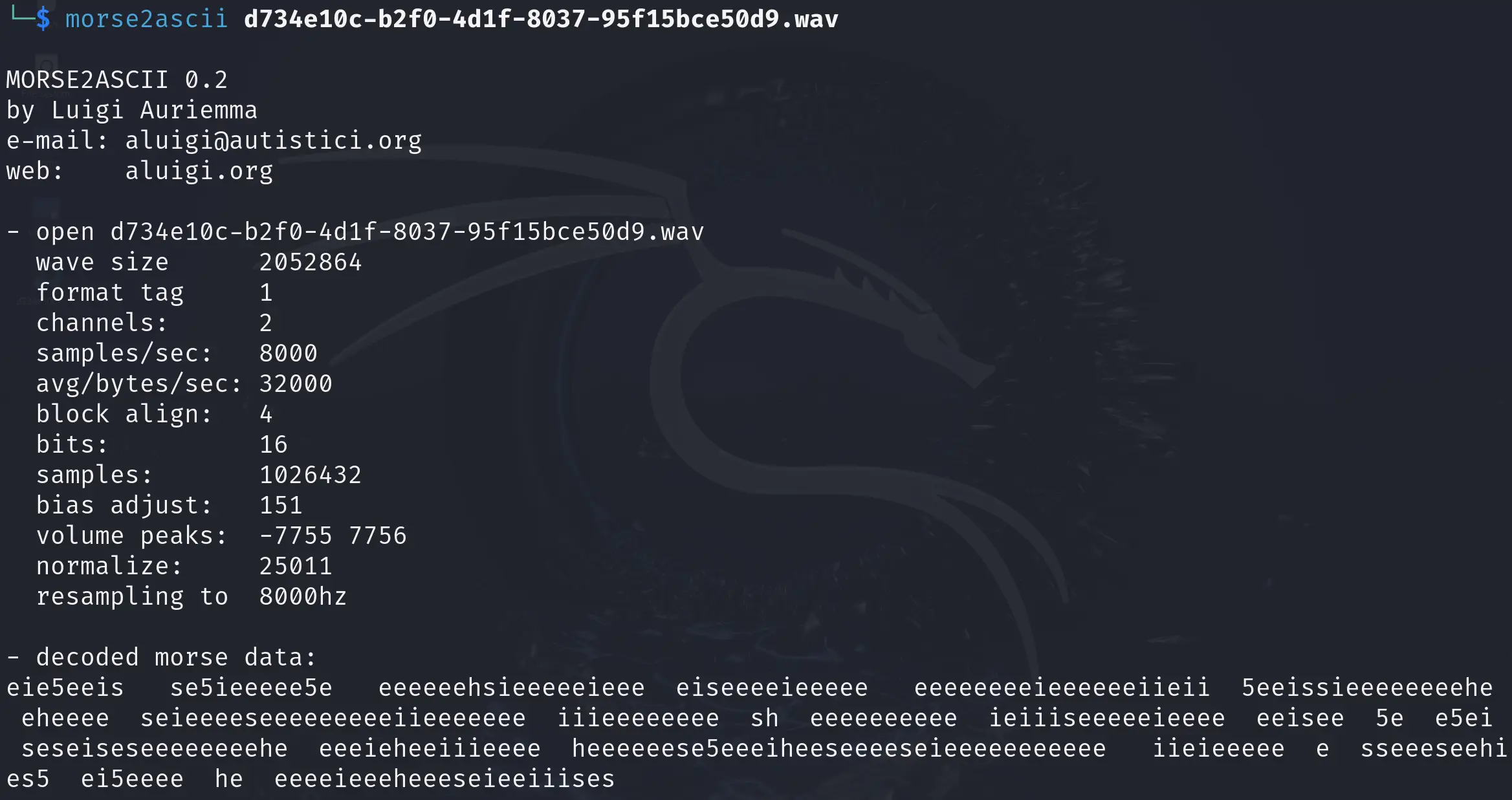

52.穿越时空的思念

Audacity打开,右声道是一段带杂音的摩斯码

1 | |

解码得flag

ps:有其他师傅用kali中的morse2ascii直接解出,不知为何无法复现

53.[WUSTCTF2020]find_me

在备注里看到盲文

解码得flag

54.[SWPU2019]我有一只马里奥

运行程序,生成1.txt

ntfs

flag.txt

1 | |

查看隐藏文件得到flag

55.[GUET-CTF2019]KO

Ook,解码

welcome to CTF

56.[ACTF新生赛2020]base64隐写

扫码无效,base64出错.由题得是base64隐写

1 | |

flag{6aseb4_f33!}

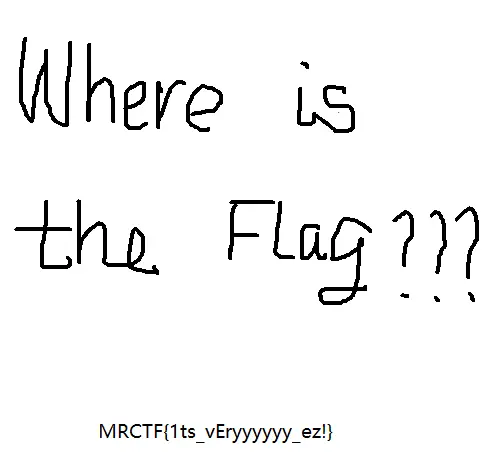

57.[MRCTF2020]ezmisc

010打开,CRC校验错误

脚本爆破

58.[GXYCTF2019]gakki

分离文件得到加密rar,4位数字破解得8864

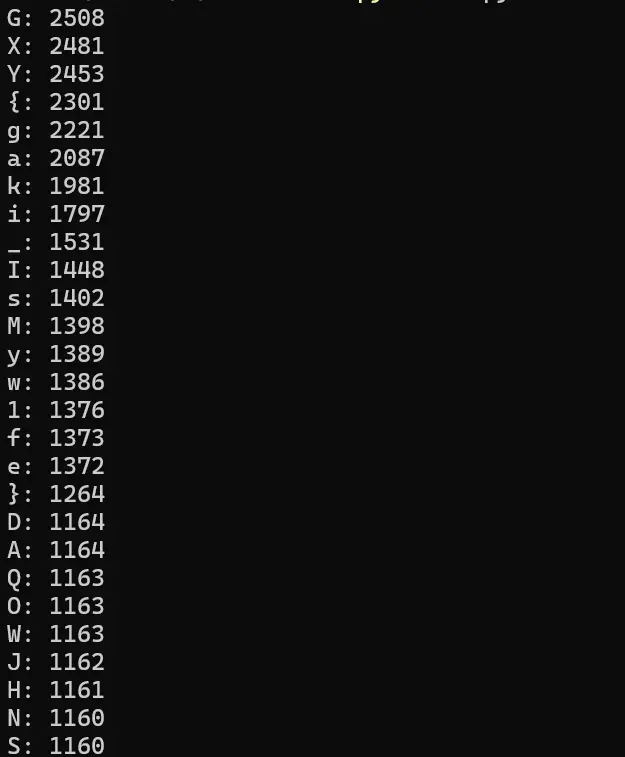

打开txt发现一堆无意义字符,做词频统计

1 | |

flag{gaki_IsMyw1fe}

59.[HBNIS2018]caesar

凯撒密码,偏移量1,解出明文

flagiscaesar

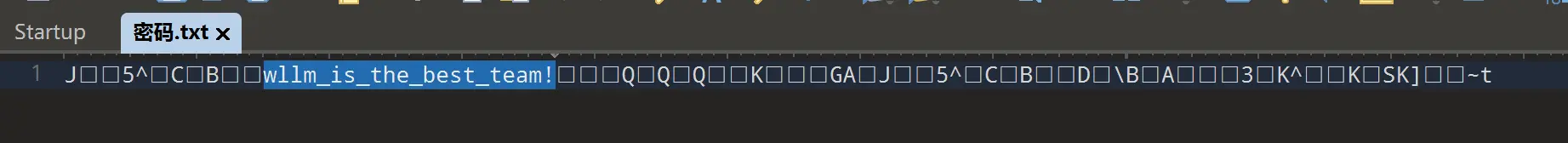

60.[SUCTF2018]single dog

010打开,看到504B0304,鉴定为zip文件.

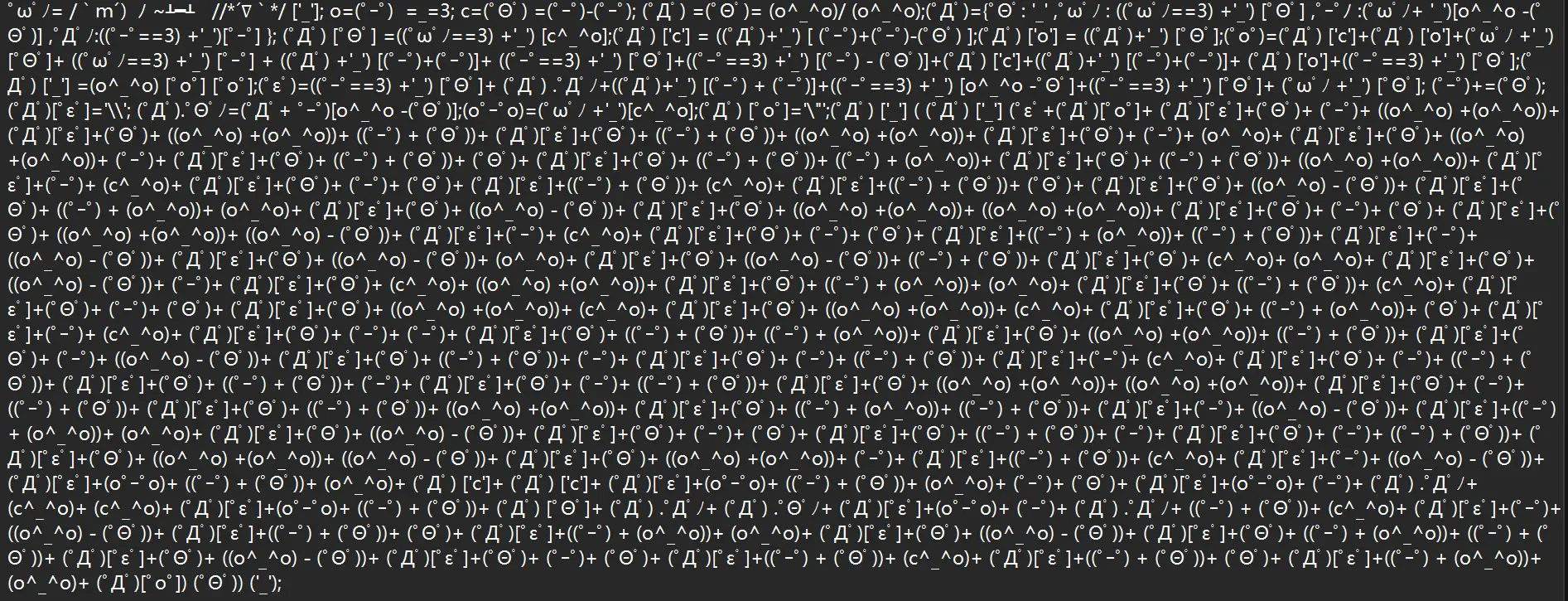

解压得到1.txt,打开

搜索颜文字加密,解得

1 | |

flag{happy double eleven}

61.[HBNIS2018]低个头

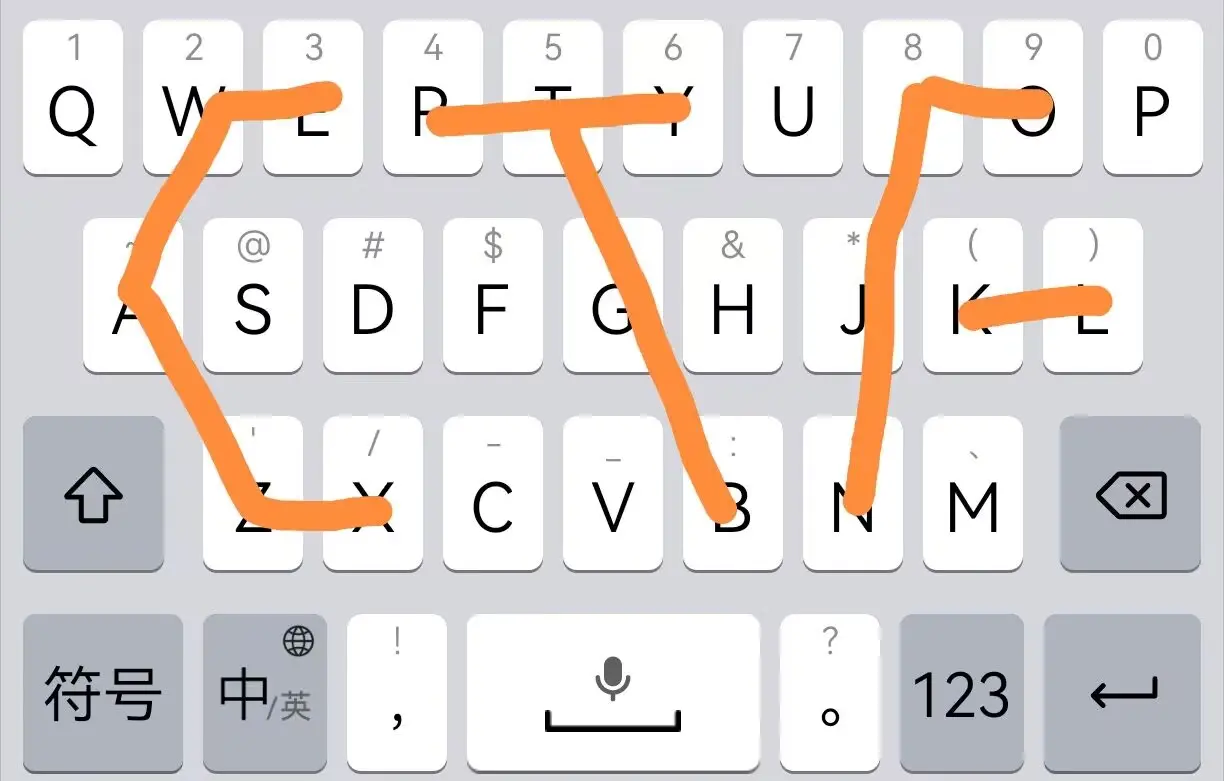

密文EWAZX RTY TGB IJN IO KL

在键盘上画出

flag{CTF}

62.黑客帝国

010打开发现是rar,保存.破解密码为3690

解压出打不开的png,010打开发现文件头是png,但应该是jpg文件.

修改为FF D8 FF E0

63.[SWPU2019]伟大的侦探

记事本打开是乱码,用010打开,换成EBCDIC编码

得到压缩包密码,解压发现文件中是跳舞小人密码

对照表

flag{iloveholmesandwllm}

64.[MRCTF2020]你能看懂音符吗

打不开的rar,010打开发现文件头错误,修改52 61 72 21

解压出docx,010打开发现是zip,修改后缀.

打开\word\document.xml,看到音符加密

♭♯♪‖¶♬♭♭♪♭‖‖♭♭♬‖♫♪‖♩♬‖♬♬♭♭♫‖♩♫‖♬♪♭♭♭‖¶∮‖‖‖‖♩♬‖♬♪‖♩♫♭♭♭♭♭§‖♩♩♭♭♫♭♭♭‖♬♭‖¶§♭♭♯‖♫∮‖♬¶‖¶∮‖♬♫‖♫♬‖♫♫§=

flag{thEse_n0tes_ArE_am@zing~}

65.我吃三明治

010打开发现里面藏着另一张jpg

复制出来是一张大一点的三明治,没什么用

在两张图片中间发现特殊字符串

base32解得flag{6f1797d4080b29b64da5897780463e30}

66.[SWPU2019]你有没有好好看网课?

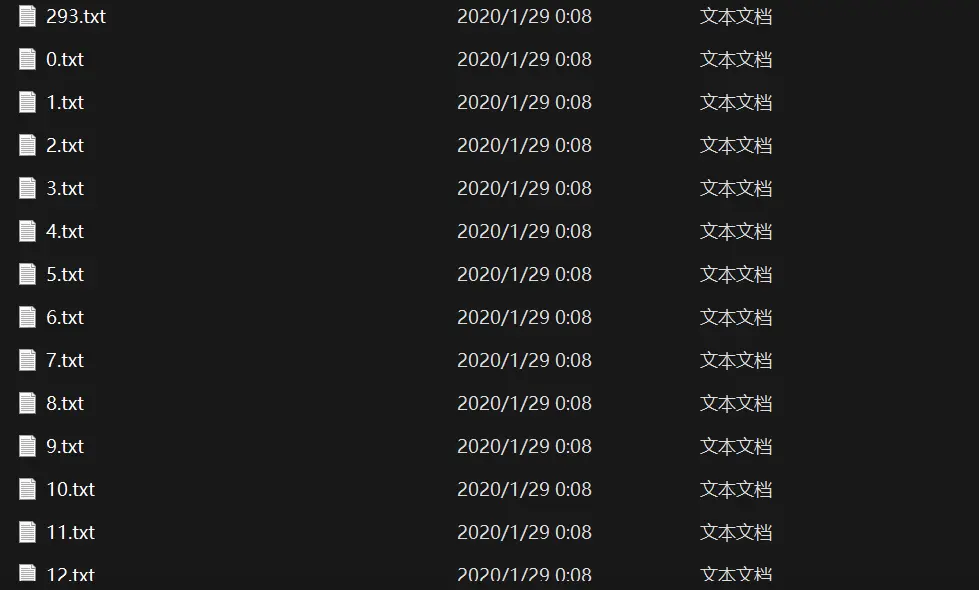

67.[ACTF新生赛2020]NTFS数据流

用WinRAR解压flag.rar

按大小排序,找到一个不一样的

命令行输入notepad 293.txt:flag.txt得到flag